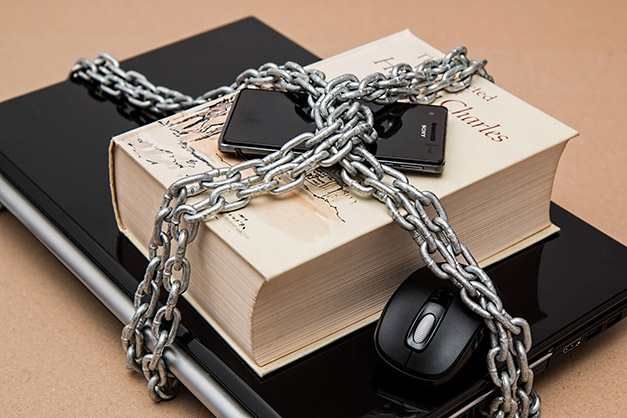

Что помимо компьютера может выдать конфиденциальную информацию

Конфиденциальная информация: как защитить корпоративные данные

С какими угрозами сталкивается бизнес в информационной сфере, по каким каналам чаще всего происходят утечки и есть ли эффективные способы защиты конфиденциальной информации?

Рассмотрим основные источники утечек и меры по предотвращению потерь конфиденциальных данных.

Источники конфиденциальной информации

Угрозы конфиденциальной информации

Каналы утечки конфиденциальной информации (через организацию деятельности)

Каналы утечки конфиденциальной информации (через технические средства)

По данным исследования Infowatch, порядка 70% утечек данных происходит через сеть.

Каналы утечки конфиденциальной информации (через человеческий фактор)

7 важных мер по защите информации

Есть семь основных направлений работы по защите корпоративных данных от утечек:

Подготовительные мероприятия: что нужно сделать для настройки системы защиты

На что обратить внимание

5 принципов информационной безопасности

«Принцип системности». К безопасности нужно подходить системно: с отбора и обучения персонала до создания регламентов работы офиса (речь идет не о технических регламентах, а о бытовых, например, о таком правиле как «Важные документы не должны лежать на рабочих столах “лицом” вверх)». В компании нужны регламенты работы со звонками, идентификации личности посетителей и звонящих. И только потом информационная безопасность — это компьютеры, сеть и технологии.

«Принцип информационного шума». Никогда не чувствуйте себя защищенным. Не доверяйте информацию чему-либо — носителям, шифрам, хранилищам. Всегда помните, что ваша информация может быть получена третьими лицами, и старайтесь представить её в таком виде, чтобы непосвященному человеку было труднее разобраться в данных.

«Принцип разделяй и властвуй». Кроме руководителя в компании не должно быть человека, владеющего всей полнотой информации. Поэтому похитителю придется собирать ее из разных источников.

«Принцип разных корзин». Храните информацию и пересылайте её по разным каналам. Например, никогда не посылайте вместе логин и пароль. Если вы отправляете пароль по защищенной корпоративной почте, отправьте логин по смс, или назовите его в телефонном разговоре.

«Принцип паранойи». Здоровая паранойя поможет минимизировать утечки. Подозревайте всех, не верьте в абсолютные возможности новых технологий, всегда помните, что данные могут украсть. Можно даже спровоцировать кражу, проследить за процессом и выявить виновника.

Запомнить

Источники конфиденциальной информации

И каналы ее разглашения

Источники (обладатели) ценной, конфиденциальной документированной информации представляют собой накопители (концентраторы, излучатели) этой информации. К числу основных видов источников конфиденциальной информации относятся: персонал фирмы и окружающие фирму, люди; документы; публикации о фирме и ее разработках, рекламные издания, выставочные материалы; физические поля, волны, излучения, сопровождающие работу вычислительной и другой офисной техники, различных приборов и оборудования.

Документация как источник ценной предпринимательской информации включает:

конфиденциальную документацию, содержащую предпринимательскую тайну (ноу-хау);

ценную правовую, учредительную, организационную и распорядительную документацию;

служебную, обычную деловую и научно-техническую документацию, содержащую общеизвестные сведения;

рабочие записи сотрудников, их служебные дневники, личные рабочие планы, переписку по коммерческим и научным вопросам;

личные архивы сотрудников фирмы.

В каждой из указанных групп могут быть:

документы на традиционных бумажных носителях (листах бумаги, ватмане, фотобумаге и т.п.);

документы на технических носителях (магнитных, фотопленочных и т.п.);

электронные документы, банк электронных документов, изображения документов на экране дисплея (видеограммы).

Информация источника всегда распространяется во внешнюю среду. Каналы распространения информации носят объективный характер, отличаются активностью и включают в себя:

деловые, управленческие, торговые, научные и другие коммуникативные регламентированные связи;

естественные технические каналы.

Канал распространения информации представляет собой путь перемещения ценных сведений из одного источника в другой в санкционированном (разрешенном, законном) режиме или в силу1 объективных закономерностей. Например, обсуждение конфиденциального вопроса на закрытом совещании, запись на бумаге содержания изобретения, работа ПЭВМ и т.п. Увеличение числа каналов распространения информации порождает расширение состава источников ценной информации.

Источники и каналы распространения информации при определенных условиях могут стать объектом внимания конкурента, что создает потенциальную угрозу сохранности и целостности информации. Угроза безопасности информации предполагает несан1щиони-рованный (незаконный) доступ конкурента или нанятого им злоумышленника к конфиденциальной информации и как результат этого — кражу, уничтожение, фальсификацию, модификацию, подмену документов. При отсутствии интереса конкурента угроза информации не возникает даже в том случае, если создались предпосылки для ознакомления с ней посторонних лиц. Ценная информация, к которой не проявляется интерес конкурента, может не включаться в состав защищаемой, а содержащие ее документы контролируются только с целью обеспечения сохранности носителя.

Конкурент или другое заинтересованное лицо (далее по тексту злоумышленник) создает угрозу информации путем установления контакта с источником информации или преобразования канала распространения информации в канал ее утечки. Если нет угрозы, то соответственно отсутствует факт утечки информации к злоумышленнику.

Угроза предполагает намерение злоумышленника совершить противоправные действия по отношению к информации для достижения желаемой цели. Угроза может быть потенциальной и реальной. Реальные угрозы, в свою очередь, делятся на пассивные и активные.

Угроза сохранности информации и документов особенно велика при их выходе за пределы службы конфиденциальной документации, например при передаче документов персоналу на рассмотрение и исполнение, при пересылке или передаче документов адресатам и т.п. Однако следует учитывать, что потеря ценной информации происходит, как правило, не в результате преднамеренных действий конкурента или злоумышленника, а из-за невнимательности, непрофессионализма и безответственности персонала.

Переход информации к третьему лицу можно назвать непреднамеренным, стихийным. Он возникает в результате:

утери или случайного уничтожения документа, пакета (конверта);

невыполнения, незнания или игнорирования сотрудником требований по защите информации;

излишней разговорчивости сотрудников при отсутствии злоумышленника;

работы с конфиденциальными документами при посторонних лицах, несанкционированной передаче конфиденциального документа другому сотруднику;

использования конфиденциальных сведений в открытой печати, личных записях, неслужебных письмах;

наличия в документах излишней конфиденциальной информации;

самовольного копирования сотрудником документов в служебных целях.

В отличие от третьего лица злоумышленник преднамеренно и тайно организует, создает канал утечки информации и эксплуатирует его по возможности более или менее длительное время. Знать возможный канал утечки информации означает:

Информация должна поступать к конкуренту только по контролируемому каналу, в котором отсутствуют конфиденциальные сведения, а циркулирующая информация ранжирована по составу, пользователем и характеризуется общей известностью и доступностью. Примером такого канала является издание и распространение рекламно-информационных материалов.

Каналы утечки, которыми пользуются злоумышленники, отличаются большим разнообразием. Основными видами этих каналов могут быть следующие:

установление злоумышленником взаимоотношений с сотрудниками фирмы или посетителями, сотрудниками фирм-партнеров, служащими государственных или муниципальных органов управления и другими лицами;

анализ опубликованных материалов о фирме, рекламных изданий, выставочных проспектов и другой общедоступной информации;

поступление злоумышленника на работу в фирму;.

работа в информационных сетях;

криминальный, силовой доступ к информации, т.е. кража документов, шантаж персонала и другие способы;

работа злоумышленника в технических каналах распространения информации.

В результате своей деятельности по организации разглашения или утечки ценной, конфиденциальной информации злоумышленник получает:

подлинник или официальную копию конфиденциального документа (бумажного или машиночитаемого);

диктофонную, магнитофонную кассету со звукозаписью текста документа;

письменное или устное изложение за пределами фирмы содержания документа, ознакомление с которым осуществлялось санкционирование или тайно;

устное изложение текста документа по телефону, переговорному устройству, специальной радиосвязи и т.п.;

аналог документа, переданного по факсимильной связи или электронной почте;

речевую или визуальную запись текста документа, выполненную с помощью технических средств разведки (радиозакладок, встроенных микрофонов и видеокамер, микрофотоаппаратов, фотографирования с большого расстояния).

Следовательно, контроль источников и каналов распространения конфиденциальной информации позволяет определить наличие и характеристику угроз информации, выработать структуру системы защиты информации, надежно перекрывающую доступ злоумышленнику к ценной информации фирмы.

Источники конфиденциальной информации

Конфиденциальная информация — это данные, доступ к которым ограничен в соответствии из законами государства или же нормативными документами предприятия о конфиденциальной информации. Такая информация может быть коммерческой, личной или же служебной. Обычно выделяют несколько основных источников конфиденциальной информации:

Самым слабым элементом в системе конфиденциальных данных есть человек. Поэтому существует очень много процедур отбора людей на должность которые имеют доступ к конфиденциальной информации. Один из процессов проверки будет описан ниже. К такому процессу беседы нужно подготовится. Обычно этим занимается служба информационной безопасности предприятия. Процесс беседы:

Самым множественным источником есть документы. Они описывают множество процессов производства, которые нужно держать в секрете. В перечень научно-технической документации входят:

Научно-технические документы делятся на подлинники, оригиналы, копии, дубликаты и эскизы в зависимости от методы их выполнения или характеру использования.

Виды научно-технических документов

1. Научно — исследовательская документация:

2. Конструкторская документация — это набор текстовых и графических конструкторских документов, которые могут определять устройство и состав изделия и имеет нужные данные для его изготовления, разработки, контроля и эксплуатации и ремонта. Содержит:

3. Технологическая документация (ТД) — это набор текстовых и графических технологических документов, которые могут распределять технологический процесс производства изделий промышленного производства или эже процесс построение объектов строительства.

4. Проектная документация — это набор технических документов которые фиксируют результаты проектирования и сам процесс.

5. Документы автоматизированных систем проектирования и систем обработки информации.

Критерии ценности конфиденциальной информации

На каждом шаге экспертизы ценности научно-технической документации реализуют вместе с комплексом системы общих или специфических критериев. К специфическим критериям относят:

Коммерческая тайна

Реализация системы защиты коммерческой тайны на предприятии очень нужно при тесном сотрудничестве с иностранными предприятиями. Учитывая спецификацию коммерческой деятельности, можно выделять следующие каналы передачи данных при взаимодействии:

Коммерческая тайна и их защита на предприятии

В современных условиях, информация – важный корпоративный актив. Значительная ее часть является объектом интеллектуальной собственности. Значительная, но не вся: подавляющее большинство коммерчески ценных сведений не защищены законом автоматически. Все что остается бизнесу, это хранить важные корпоративные сведения в тайне, что с учетом их нематериального характера и неоднородности очень сложно.

Маркетинговые идеи, клиентские базы, технологические стратегии, решения, технологии производства и рецептуры – все это является неохраняемыми объектами коммерческого интереса со стороны конкурентов. Так как исключительных прав на такую информацию не возникает, бизнесу приходится искать иные пути ее защиты. Что говорит закон о конфиденциальной информации? Каков режим ее защиты и как ее отнести к коммерческой тайне? Разбираемся в сложностях законодательства.

Что такое конфиденциальная информация?

Вообще, конфиденциальной считается любая информация, которой обладает какое-либо лицо, если это лицо предъявило к другим лицам, которым эта информация стала известна, требование о ее неразглашении (п. 7 ст. 2 ФЗ № 149 «Об информации, ИТ, защите информации»). Сведениями конфиденциального характера, например, может быть (Указ Президента № 188 от 06.03.1997):

То есть, конфиденциальность – это правовой режим неразглашения сведений. Любых сведений любого характера. Это обобщенное понятие: положение о конфиденциальной информации предполагает, что конфиденциальность может быть установлена в отношении информации, которую ее обладатель почитает конфиденциальной. И если они имеют отношение к предпринимательской деятельности, их следует рассматривать как коммерческую тайну.

Коммерческая тайна и ее отличие от конфиденциальной информации

Согласно ст. 3 ФЗ «О коммерческой тайне» (далее – ФЗ № 98), коммерческая тайна (КТ) – это режим конфиденциальности корпоративных сведений, который, в существующих или возможных обстоятельствах, позволяет получить коммерческую выгоду – увеличить прибыль, сократить расходы, улучшить положение на рынке и т.д.

Такой информацией могут быть любые сведения (производственные, технические, организационные и иные), которые имеют действительную или потенциальную коммерческую ценность в силу ее неизвестности третьим лицам, к которой третьи лица не имеют доступа в силу введенного в ее отношении режима КТ (п. 2 ст. 3 ФЗ № 98).

Иными словами, КТ – это разновидность конфиденциальной информации, в отношении которой специальным образом введен режим ограниченного доступа. Получается, что любая КТ – это конфиденциальная информация. Но не любая конфиденциальная информация является коммерческой. Признаки КТ:

Ограниченность информации, содержащей КТ, является условной, так как такая информация может вполне законно использоваться и третьими лицами, если между этими лицами и ее обладателем достигнуто соответствующее соглашение и подписан договор.

Организация вправе самостоятельно определять перечень сведений коммерческой тайны и вводить его в отношении конкретной информации (ч. 1 ст. 4 ФЗ № 98). Да, автоматически конфиденциальные сведения не приобретают характер КТ – для этого на предприятии должен быть введен режим КТ, который предполагает целый комплекс мер.

Способы защиты коммерческой тайны

Сведения, в отношении которых предприятие намерено установить режим конфиденциальности, приобретают статус коммерческой тайны, если администрация предприятия предприняла меры, оговоренные ч. 1 ст.10 ФЗ № 98, а именно:

С момента принятия указанных мер режим КТ считается введенным. В его рамках компания также обязана (ч. 1 ст. 11 ФЗ № 98):

Этот минимум мер, которые обязана предпринять компания для защиты своей конфиденциальной информации. На практике, ограничиваясь лишь некоторыми из них, организация не только не устанавливает особый режим охраны по закону, но и позволяет лицам, которые нарушают порядок использования конфиденциальной информации, уйти от ответственности.

Например, в Санкт-Петербурге суд не признал разглашением секрета производства публикацию в сети технических данных пароконденсатных систем бывшим работником предприятия, так как агрегаты, чертежи и разработки не были поименованы как такие, что относятся к коммерческой тайне (Апелляционное определение горсуда СПб № 33-17808/2016 от 27.09.2016).

Нужно ли заключать соглашение о неразглашении?

Соглашение о запрете разглашения коммерческой тайны – способ регулирования отношений, возникающих в процессе использования конфиденциальной информации предприятия. Обычно такие соглашения заключаются с работниками, которые получат доступ к данным, содержащим КТ, в качестве дополнения к трудовому договору. Если вопрос неразглашения не урегулирован трудовым договором, заключение такого соглашения обязательно. Без него режим КТ будет недействителен.

Такое соглашение составляется как любой договор и обязательно должно содержать:

Похожее соглашение следует заключать также и с контрагентами, получающими доступ к конфиденциальным сведениям.

Ответственность за разглашение конфиденциальной информации

Потенциальными субъектами разглашения сведений, содержащих КТ, являются работники организации, у которых есть доступ к таким сведениям. Соглашение о неразглашении, подписанное ими, не регулирует вопрос ответственности, а лишь фиксирует тот факт, что они взяли на себя обязательство об охране тайны. Вместе с тем, работник может понести такие виды ответственности:

Резюме

Итак, конфиденциальной может быть любая коммерческая, важная для компании информация. Но только после принятия указанных в законе мер она приобретает характер коммерческой тайны. Если их не предпринять, существует не только риск распространения важных сведений, но и ухода виновных лиц от ответственности. Важно предпринимать все указанные в законе меры, без выборочного подхода – он результата не дает и охраняемый режим не вводит.

Методы получения конфиденциальной информации

Методы получения информации частного и коммерческого характера можно классифицировать по возможным каналам утечки:

Наиболее информативными методами получения конфиденциальных сведений из вышеперечисленных являются акустический контроль и перехват переговоров в линиях связи, причем оба метода предусматривают использование специальных технических средств несанкционированного съема информации.

Акустический контроль

Для перехвата и регистрации акустической информации существует огромный штат средств разведки: микрофоны, электронные стетоскопы, акустические закладки, направленные и лазерные микрофоны, аппаратура магнитной записи. Набор средств акустической разведки, используемых для решения конкретной задачи, сильно зависит от возможности доступа агента в контролируемое помещение или к интересующим лицам.

В том случае, если имеется постоянный доступ к объекту контроля, могут быть использованы простейшие миниатюрные микрофоны, соединительные линии которых выводят в соседние помещения для регистрации и дальнейшего прослушивания акустической информации. Такие микрофоны диаметром 2.5 мм могут улавливать нормальный человеческий голос с расстояния до 20 м.

Если агенты не имеют постоянного доступа к объекту, но имеется возможность его кратковременного посещения под различными предлогами, то для акустической разведки используются миниатюрные диктофоны и магнитофоны закамуфлированные под предметы повседневного обихода: книгу письменные приборы, пачку сигарет. Кроме этого, диктофон может находиться у одного из лиц, присутствующих на закрытом совещании. В этом случае часто используют выносной микрофон, спрятанный под одеждой или закамуфлированный под часы, авторучку, пуговицу.

Современные диктофоны обеспечивают непрерывную запись речевой информации от 30 минут до 7-8 часов, они оснащены системами акустопуска (VOX, VAS), автореверса, индикации даты и времени записи, дистанционного управления. Примером такого диктофона может выступать модель OLYMPUS L-400, который оборудован всеми вышеперечисленными системами. В качестве носителя информации кроме магнитной ленты используются цифровые микрочипы и минидиски.

В случае если агентам не удается проникнуть на объект даже на короткое время, но есть доступ в соседние помещения, то для ведения разведки используются электронные стетоскопы, чувствительным элементом которых является пьезоэлемент. Электронные стетоскопы усиливают акустический сигнал, распространяющийся сквозь стены, пол, потолок в 20-30 тысяч раз и способны улавливать шорохи и тиканье часов через бетонные стены толщиной до 1 м.

Наряду с диктофонами для перехвата акустической информации используются акустические закладки, несанкционированно и скрытно устанавливаемые в помещениях, автомашинах. В качестве канала передачи перехваченной информации используются радио и оптический каналы, силовые, слаботочные и обесточенные коммуникации.

Наибольшее распространение получили радиозакладки, которые можно классифицировать по нескольким критериям:

Для перехвата акустической информации с передачей по телефонной линии используется «телефонное ухо». После дозвона на абонентский номер по определенной схеме агенту предоставляется возможность прослушивать помещение даже из другого города.

Контроль и прослушивание телефонных переговоров>

Прослушивание телефонных каналов связи объекта в настоящее время является одним из основных способов получения конфиденциальной информации. Съем информации с телефонной линии связи может осуществляться либо непосредственным подключением к линии (в разрыв или параллельно), либо бесконтактно при помощи индуктивного датчика. Факт контактного подключения к линии легко обнаружить, использование же индуктивного подключения не нарушает целостности кабеля и не вносит изменения в параметры телефонной линии.

Сигналы с телефонной линии могут записываться на магнитофон (используется специальный адаптер) или передаваться по радиоканалу.

Выполняются телефонные закладки в виде отдельных модулей (брусок) или камуфлируются под элементы телефонного оборудования: адаптеры, розетки, телефонные и микрофонные капсюли, конденсаторы. Телефонные закладки устанавливаются непосредственно в телефонный аппарат, телефонную трубку, розетку, а также непосредственно на телефонную линию. Передача информации от телефонной закладки начинается в момент поднятия трубки абонентом.