Как восстановить зашифрованные вирусом файлы

Как восстановить файлы после шифрования вируса-шифровальщика WannaCry

Добрый день, Хабражители. На Хабре много писали как защититься от WannaCry. Но почему-то нигде не осветили как произвести возврат зашифрованных данных. Хочу восполнить этот пробел. И немного пролить свет на то, как как мы это делали в нашей «всем известной» компании, участвующей в логистике. Это больше инструкция для наших администраторов ИБ.

Восстановление после шифрования данных

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

Далее небольшой guide от меня (инструкция админам), чтобы…

Восстановить данные, а также обезвредить и удалить вирус:

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

5. (Только после восстановления данных) Уничтожаете точки восстановления, потому что именно отсюда вирус сам себя восстанавливает после очистки.

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Как восстановить зашифрованные файлы (Инструкция)

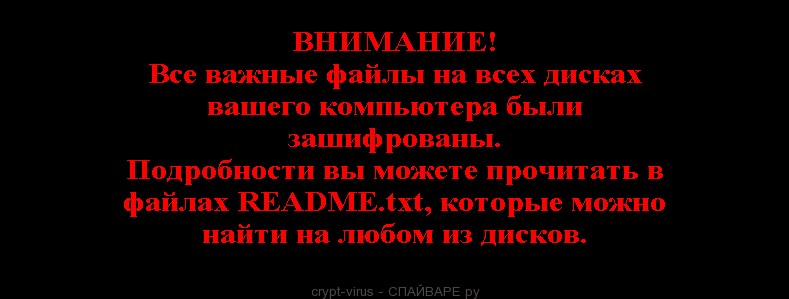

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Скажите, а если на флешке зашифрованны Файлы, можно также восстановить?

alexkaf, вероятно компьютер заражен одним из вариантов вируса-шифровальщика STOP. Недавно появилась утилита, которая называется STOPDecrypter. Она позволяет в некоторых случаях расшифровать файлы. Подробнее об этой программе можно узнать в сообщения автора в твиттере: twitter.com/demonslay335.

ZATROV вирус — это один из вариантов STOP (DJVU) вируса-шифровальщика. Есть хорошая новость, иногда возможно расшифровать все файлы бесплатно. В этом вам может помочь программа STOPDecrypter. Скачайте её с этого адреса download.bleepingcomputer.com/demonslay335/STOPDecrypter.zip. ( Перед скачиванием и запуском этого расшифровщика рекомендую временно отключить антивирус).

Распакуйте скачанный файл и запустите STOPDecrypter с правами администратора (для этого кликните по файлу правой клавишей и выберите соответствующий пункт). В главном окне программы выберите папку с зашифрованными файлами и нажмите кнопку Decrypt. Если STOPDecrypter не помог вам расшифровать файлы, то у вас есть шанс вернуть ваши файлы используя шаги, которые приведены выше (использовать ShadowExplorer и PhotoRec).

Валерий, спасибо вам за информацию. Подцепила domn вирус. Восстанавливаю свои фотографии с помощью PhotoRec.

Egor, это новая версия вируса, который относится к группе Dharma. На настоящий момент, расшифровать такие файлы нельзя. Попробуйте восстановить их исходное состояние, используя выше приведенную инструкцию.

Валерий, добрый вечер!

Подскажите, а Вы сталкивались с вирусом, который добавляет к файлам Monkey865qqZ?

Ест ли возможность восстановить такие файлы?

Anna, а требование о выкупе было? Выложите его здесь, или создайте новую тему на нашем форуме.

Что делать, если вас пошифровало

Как минимизировать последствия атаки шифровальщика для компании.

В нашем блоге есть тысяча и одна статья про то, как защититься от той или иной заразы. Но бывает и так, что защититься не получается, и зараза просачивается внутрь периметра. Некоторые в этот момент начинают паниковать — а надо, напротив, сохранять трезвый рассудок и действовать максимально быстро и осознанно. Собственно, ваши действия определят, станет ли этот инцидент гигантской проблемой для компании или еще одной успешно решенной задачей. Давайте выясним, что и как делать, на примере заражения шифровальщиком.

Часть первая: ищем и изолируем

Итак, зловред проник в вашу сеть, и вы об этом уже знаете. Но он может быть далеко не на одной машине и даже не в одном офисе. Так что первым делом ищите зараженные компьютеры и сегменты сети в инфраструктуре предприятия и изолируйте их от остальной сети, чтобы зловред не зацепил другие.

Как искать? Если машин мало, то посмотрите в логи антивирусов, в EDR и файрволы. Как вариант — буквально пройдитесь от машины к машине ногами и проверьте, как там дела. Если компьютеров много, то проще и удобнее анализировать события и логи в SIEM-системе. Походить потом все равно придется, но лучше сначала получить общее представление.

При этом не стоит забывать, что в пылу сражения с шифровальщиком важно не уничтожить улики, иначе потом будет сложно отследить, откуда он взялся, и понять, где искать другие инструменты группировки, которая атаковала ваши компьютеры. В общем, берегите логи и прочие следы зловредов на компьютерах, они вам еще пригодятся.

После того как вы изолировали зараженные машины от сети, лучше всего снять с них образы дисков и больше не трогать до окончания расследования. Если простой компьютеров невозможен, все равно сделайте образы и сохраните дамп памяти — он тоже может пригодиться в расследовании. Также не забывайте документировать все свои действия: это нужно для того, чтобы максимально прозрачно и честно рассказывать о происходящем как сотрудникам, так и всему миру. Но об этом позже.

Часть вторая: зачищаем и действуем

После проверки периметра у вас будет список машин с дисками, полными зашифрованных файлов, а также образы этих дисков. Все машины уже отключены от сети и больше не представляют угрозы. Можно попытаться сразу же взяться за восстановление, но лучше, как уже было сказано выше, их пока не трогать, а заняться безопасностью всего остального хозяйства.

Для начала стоит проанализировать шифровальщика, разобраться, как он к вам попал и какие группировки обычно им пользуются, — то есть начать активно охотиться на угрозы. Скорее всего, шифровальщик появился не сам по себе, а его что-то скачало — дроппер, RAT, троян-загрузчик или что-то еще в таком духе. Это «что-то» нужно локализовать в рамках сети и выкорчевать.

Для этого проведите внутреннее расследование: покопайтесь в логах и попытайтесь понять, на каком компьютере шифровальщик появился в первую очередь и почему его там ничто не остановило. Найдите — и уничтожьте.

По итогам расследования, во-первых, зачистите сеть от сложных и особо скрытных зловредов и, если возможно, заново запустите работу бизнеса. Во-вторых, разберитесь, чего же не хватило в плане программных средств обеспечения безопасности, и устраните эти пробелы. В-третьих, обучите сотрудников, чтобы они больше не наступали на такие грабли и не скачивали опасные файлы на рабочие компьютеры. Наконец, в-четвертых, озаботьтесь своевременной установкой обновлений и патчей — пусть это будет приоритетом для IT-администраторов, поскольку часто зловреды лезут через уязвимости, для которых уже выпустили заплатки.

Часть третья: разбираемся с последствиями

На этом этапе угрозы в сети больше нет, и дыры, через которую она пролезла, тоже. Самое время вспомнить, что после инцидента остался парк неработающих компьютеров. Если для расследования они уже не нужны, то лучше отформатировать машины начисто, а потом восстановить на них данные из бэкапа, сделанного незадолго до заражения.

Если резервной копии нет, то придется пытаться расшифровать то, что есть. Зайдите на сайт No Ransom — есть шанс, что там найдется дешифратор для именно вашего шифровальщика. Если не нашелся — напишите в поддержку компании, которая предоставляет вам услуги в сфере кибербезопасности. Не исключено, что там смогут помочь.

Платить вымогателям не стоит: во-первых, незачем спонсировать криминальную деятельность, а во-вторых, шанс, что все расшифруют, далек от 100%. Еще с большой долей вероятности ваши данные не только заблокировали, но и попытались украсть — и могут угрожать их опубликовать. Это, пожалуй, самая неприятная часть, но платить выкуп все равно не надо, и вот почему. Злоумышленники по умолчанию жадные, и после того как вы заплатите, они могут захотеть еще. И уже были случаи, когда спустя пару месяцев после инцидента взломщики возвращались со словами: «Заплатите-ка побольше, а то все же опубликуем».

В общем, если что-то утекло, то считайте, что оно уже опубликовано, и отталкивайтесь в своих действиях от этого. Зашифрованные файлы, кстати, все равно не удаляйте: если декриптора нет сейчас, то есть шанс, что его сделают позже — так тоже уже бывало.

Еще об инциденте придется говорить. Причем буквально со всеми: и с сотрудниками, и с акционерами, и с госструктурами, и, скорее всего, с журналистами… Говорить лучше честно и открыто, это ценят. Неплохим примером служит инцидент у промышленного гиганта Hydro в 2019-м, когда представители регулярно публиковали доклады о том, как разбираются с последствиями инцидента, и даже провели пресс-конференцию спустя несколько часов после заражения. В любом случае PR-отдел и compliance-менеджеров ждут жаркие деньки.

Часть четвертая: лучше не доводить

Крупный киберинцидент — это всегда много суеты и головной боли. И в идеале, конечно, лучше их не допускать. Для этого надо заранее думать о том, что может пойти не так, и готовиться:

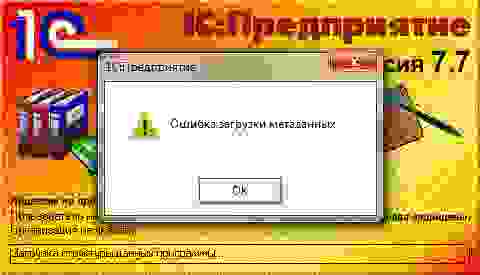

Восстановление файлов после трояна-шифровальщика

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.