код события 4624 вход в систему что это

Недействительный IP-адрес клиента в ID событий безопасности 4624 в Windows 7 и Windows Server 2008 R2

В этой статье содержится решение проблемы, из-за которой событие 4624 и недействительный IP-адрес клиента и номер порта создаются при попытках клиентского компьютера получить доступ к хост-компьютеру с RDP 8.0.

Применяется к: Windows Сервер 2008 R2 Пакет обновления 1, Windows 7 Пакет обновления 1

Исходный номер КБ: 3097467

Симптомы

Предположим, что обновление протокола удаленного рабочего стола (RDP) 8.0 для Windows 7 и Windows Server 2008 R2 (KB2592687) установлено и включено с помощью параметров политики. При входе удаленного рабочего стола пользователя на этот компьютер в журнал регистрируется ИД событий безопасности 4624 и указывается недопустимый IP-адрес клиента и номер порта:

Имя журнала: безопасность

Источник: Microsoft-Windows-Security-Auditing

Дата: 14.09.2015 18:10:36

ID события: 4624

Категория задач: Logon

Уровень: Сведения

Ключевые слова: SuccessUser аудита: N/A

Компьютер:

Описание:

Учетная запись успешно вошел в систему.

New Logon: Security ID: \

Имя учетной записи:

Домен учетной записи:

ID logon: 0x35137

GuID Logon:

Сведения о процессе:

ID процесса: 0x7cc

Имя процесса: C: \ Windows \ System32 \winlogon.exe

Сведения о сети:

Имя рабочей станции:

Адрес сети источника: 244.230.0.0

Исходный порт: 0

Это событие создается при создания сеанса логотипа. Он создается на компьютере, к нему был доступ.

Поля субъектов указывают учетную запись в локальной системе, которая запрашивала логотип. Чаще всего это служба, например служба Server, или локальный процесс, например Winlogon.exe или Services.exe. Поле типа logon указывает тип логотипа, который произошел. Наиболее распространенными типами являются 2 (интерактивные) и 3 (сетевые). Поле типа logon указывает тип логотипа, который произошел. Наиболее распространенными типами являются 2 (интерактивные) и 3 (сетевые). Поля New Logon указывают учетную запись, для которой был создан новый логотип, то есть учетную запись, которая была зарегистрирована. В сетевых полях указывается, откуда появился удаленный запрос на логос. Имя рабочей станции не всегда доступно и в некоторых случаях может быть оставлено пустым.

Поля сведений о проверке подлинности предоставляют подробные сведения об этом конкретном запросе на логотип.

Причина

Эта проблема возникает из-за изменения кода в RDP 8.0. В RDP 8.0 IP-адрес клиента хранится в WTS_SOCKADDR структуре. Это отличается от RDP 7.0 (версия RDP по умолчанию в Windows 7 и Windows Server 2008 R2).

В Windows 8 и Windows Server 2012 (а также более поздних версиях Windows) логика кода для ведения журнала этого события переписывается на основе нового дизайна. Это предотвращает эту проблему.

Решение

Чтобы устранить эту проблему, обновить целевой компьютер RDP, чтобы Windows 8 или Windows Server 2012 (или позже). Или отключить RDP 8.0 в Windows 7 или Windows Server 2008 R2.

Дополнительная информация

Вы также можете столкнуться с этой проблемой, если вы используете сторонний компонент RDP для входа в Windows 7 или Windows Server 2008 R2, когда этот сторонний компонент использует ту же структуру WTS_SOCKADDR. В этой ситуации рассмотрите возможность обновления ОС или обратитесь за помощью к поставщику компонентов.

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Код события 4624 вход в систему что это

Вопрос

Добрый день! Вопрос такого характера. Есть 2 события «4624 (Вход с учетной записью выполнен успешно)» и «4648 (Выполнена попытка входа в систему с явным указанием учетных данных)». В журнале (на домен-контроллере Windows 2008 R2) аудита возникает большое количество этих событий с использованием Анонимного входа. В событиях фигурируют компьютеры домена. Примерная ситуация. Есть домен-контроллер(ДК) и 2 рядовых компьютера(РК01, РК02), мой сотрудник утверждает что домен-контроллер может фиксировать события произошедшие в сети, те если с компьютера РК01 зайти на компьютер РК02 на ДК будет ивент 4648, а если на компьютере РК01 пройдет проверку подлинности анонимус, то ДК зафиксирует событие 4624. На сколько я полагаю все события/ивенты, которые есть на ДК происходят непосредственно с самим ДК и он не фиксирует события в сети в которых он не участвует, тем более что тип входа сетевой указан(3). Я понимаю что вопрос несколько идиотский, но все же буду очень признателен за помощь, так как с анонимусом воспроизвести ситуацию дабы проверить правда или нет не знаю как. Пример лога

4624

Вход с учетной записью выполнен успешно.

Новый вход:

ИД безопасности: S-1-5-7

Имя учетной записи: АНОНИМНЫЙ ВХОД

Домен учетной записи: NT AUTHORITY

Код входа: 0x1f0feff

GUID входа: РК02

Сведения о сети:

Имя рабочей станции: РК02

Сетевой адрес источника: 192.168.0.12

Порт источника: 58068

Код события 4624 вход в систему что это

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Установил Windows 2008 Standart.

Используемые роли: AD, DNS, DHCP

Включил в GPO в политиках безопасности «Аудит входа в систему» = «Успех»

После этого в журнале событий, безопасность, если пользователь авторизуется на рабочей станции сыпятся события такого вида:

4624 Вход в систему 3 раза для одного и того же пользователя, и сразу же, 4634 Выход из системы несколько раз для того же пользователя, который только что зашел на рабочую машину.

Руководство хочет аудита времени входа пользователя на рабочие станции, но из-за такого вида, тяжело понять какая запись является верной.

Ответы

Проанализировал логи и нашел себе костыль как буду делать.

При входе на рабочую станцию генерируется 8 событий. 4 входа 4624 и 4 выхода 4634

При выходе с рабочей станции генерируется 2 события. 1 вход 4624 и 1 выход 4634

При применении или обновлении ГПО генерируется 6 событий. 3 входа 4624 и 3 выхода 4634 (собственно из-за этого при входе и получается 8 событий, так как рабочая станция запрашивает ГПО у КД и видимо что-то еще)

Так как логи аудита безопасности с сервера я лью на линуксовую машину, осталось написать парсер, который будет разгребать события и класть в БД, для удобства обработки.

Сеть гетерогенная, поэтому скрипты при входе и выходе на рабочих станциях мне не подходят.

4624(S). Учетная запись успешно вошел в систему.

Описание события:

Это событие создается при создание сеанса логотипа (на машине назначения). Он создается на компьютере, к котором был создан сеанс.

Рекомендации см. в Рекомендации мониторинга безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события:

0 — Windows Server 2008, Windows Vista.

1 — Windows Server 2012, Windows 8.

Добавлен раздел «Logon Information:»

Тип logon перешел в раздел «Информация логотипа:».

Добавлено поле «Режим ограниченного администрирования».

Добавлено поле «Виртуальная учетная запись».

Добавлено поле «Повышенный маркер».

Добавлено поле «Linked Logon ID».

Добавлено поле «Имя учетной записи сети».

Добавлено поле «Домен учетной записи сети».

Описания полей:

Тема:

Security ID [Type =SID]: SID учетной записи, которая сообщила сведения об успешном логотипе или вызывает его. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая сообщала сведения об успешном логотипе.****

Домен учетной записи [Type**** = UnicodeString]: домен субъекта или имя компьютера. Форматы различаются и включают в себя следующее:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестиугольное значение, которое может помочь вам соотнести это событие с недавними событиями, которые могут содержать один и тот же ID Logon, например,»4672(S): Специальные привилегии, назначенные новому логотипу».****

Logon Information [Version 2]:

Типы и описания logon

Режим ограниченного администрирования [Версия 2] [Type = UnicodeString]: заполнен только для сеансов типа логотипа**** RemoteInteractive. Это флаг Yes/No, указывающий, были ли предоставленные учетные данные переданы в режиме ограниченного администрирования. Режим ограниченного администрирования был добавлен в Win8.1/2012R2, но этот флаг был добавлен к событию в Win10.

Если не логотип RemoteInteractive, то это будет строка «-«.

Виртуальная учетная запись [Версия 2] [Type = UnicodeString]: флаг «Да» или «Нет», который указывает, является ли учетная запись виртуальной учетной записью (например,»Учетнаязапись управляемой службы»), которая была представлена в Windows 7 и Windows Server 2008 R2, чтобы предоставить возможность идентифицировать учетную запись, используемую данной службой, а не только с помощью «NetworkService».****

Повышенный маркер [Версия 2] [Type =**** UnicodeString]: флаг «Да» или «Нет». Если «Да», то сеанс, который представляет это событие, повышен и имеет привилегии администратора.

Уровень обезличения [Версия 1, 2] [Type = UnicodeString]: может иметь одно из этих четырех значений:

SecurityAnonymous (отображается **** как пустая строка): процесс сервера не может получить идентификационные данные о клиенте и не может выдать себя за клиента. Он определяется без значения, заданного, и, таким образом, по правилам ANSI C, по умолчанию значение нулевое.

SecurityIdentification (отображается как «Идентификация»): процесс сервера может получать сведения о клиенте, такие как идентификаторы безопасности и привилегии, но он не может олицетворять клиента. Это полезно для серверов, экспортируют собственные объекты, например продукты базы данных, экспортируют таблицы и представления. Используя полученные сведения о безопасности клиента, сервер может принимать решения о проверке доступа, не имея возможности использовать другие службы, использующие контекст безопасности клиента.

SecurityImpersonation (отображается как «Impersonation»): процесс сервера может выдать себя за контекст безопасности клиента в локальной системе. Сервер не может выдать себя за клиента в удаленных системах. Это наиболее распространенный тип.

SecurityDelegation (отображается как****»Делегирование»): процесс сервера может выдать себя за контекст безопасности клиента в удаленных системах.

Новый логотип:

Security ID [Type =SID]: SID учетной записи, для которой был выполнен логотип. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, для которой был выполнен логотип.****

Домен учетной записи [Type**** = UnicodeString]: домен субъекта или имя компьютера. Форматы различаются и включают в себя следующее:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестиугольное значение, которое может помочь вам соотнести это событие с недавними событиями, которые могут содержать один и тот же ID Logon, например,»4672(S): Специальные привилегии, назначенные новому логотипу».****

Linked Logon ID [Версия 2] [Type = HexInt64]: шестиугольное значение сеанса спаривного логотипа. Если нет другого сеанса логотипа, связанного с этим сеансом логотипа, то значение «0x0».

Имя учетной записи сети [Версия 2]**** [Type = UnicodeString]: имя пользователя, которое будет использоваться для исходящие (сетевые) подключения. Допустимо только для типа логотипа NewCredentials.

Если не логотип NewCredentials, то это будет строка «-«.

Домен сетевой учетной записи [Версия 2] [Type = UnicodeString]: домен для пользователя, который будет использоваться для исходящие (сетевые) подключения.**** Допустимо только для типа логотипа NewCredentials.

Если не логотип NewCredentials, то это будет строка «-«.

GuID Logon [Type = GUID]: GUID, который может помочь вам соотнести это событие с другим событием, которое может содержать тот же GUID Logon, «4769(S, F): запрос на событие службы Kerberos на контроллере домена.

Он также может использоваться для корреляции между событием 4624 и несколькими другими событиями (на том же компьютере), которые могут содержать тот же GUID Logon,»4648(S): была предпринята попытка использования логона с использованием явных учетных данных» и»4964(S): специальные группы были назначены новому логотипу».

Этот параметр не может быть захвачен в событии, и в этом случае отображается как <00000000-0000-0000-0000-000000000000>«.

GUID — это аббревиатура для «Глобально уникальный идентификатор». Это 128-битный номер, используемый для определения ресурсов, действий или экземпляров.

Сведения о процессе:

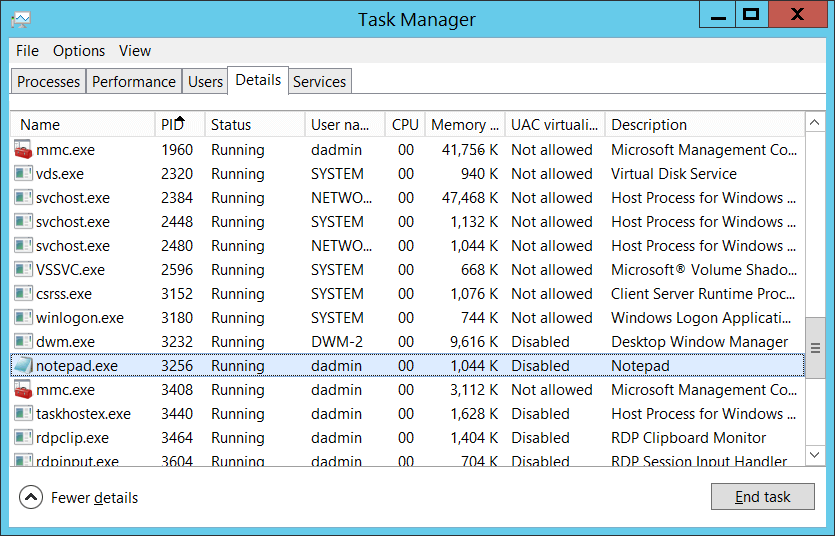

Process ID [Type = Pointer]: hexadecimal Process ID процесса, пытаемого логона. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе \ ИД нового процесса.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого для процесса.****

Сведения о сети:

Имя рабочей станции [Type = UnicodeString]: имя машины, с которого была выполнена попытка логотипа.****

Исходный сетевой адрес [Type**** = UnicodeString]: IP-адрес компьютера, с которого была выполнена попытка логотипа.

Адрес IPv6 или ::ffff:IPv4 адреса клиента.

::1 или 127.0.0.1 означает localhost.

Исходный порт [Type = UnicodeString]: исходный порт, который использовался для попытки логотипа с удаленного компьютера.

Подробные сведения о проверке подлинности:

Logon Process [Type = UnicodeString]: имя доверенного процесса логотипа, который использовался для логотипа.**** Дополнительные сведения см. в описании события»4611:доверенный процесс логона, зарегистрированный в локальном органе безопасности».

Пакет проверки подлинности [Type**** = UnicodeString]: имя пакета проверки подлинности, который использовался для процесса проверки подлинности с логотипом. Пакеты по умолчанию, загруженные на запуск LSA, расположены в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig. Другие пакеты можно загрузить во время запуска. При загрузке нового пакета регистрируется событие»4610:пакет проверки подлинности, загруженный местным органом безопасности» (как правило, для NTLM) или»4622:пакет безопасности был загружен местным органом безопасности» (обычно для Kerberos), чтобы указать, что новый пакет был загружен вместе с именем пакета. Наиболее распространенные пакеты проверки подлинности:

NTLM — проверка подлинности семейства NTLM

Kerberos — проверка подлинности Kerberos.

Согласование — пакет безопасности Negotiate выбирает между протоколами Kerberos и NTLM. Согласование выбирает Kerberos, если она не может быть использована одной из систем, участвующих в проверке подлинности или вызываемого приложения не предоставили достаточно информации для использования Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]— список передаваемых служб. Передаваемые службы заполняются, если логотип был результатом процесса логотипа S4U (Service For User). S4U — это расширение Майкрософт до протокола Kerberos, позволяя службе приложений получать билет на службу Kerberos от имени пользователя — чаще всего это делается на интерфейсной веб-сайте для доступа к внутреннему ресурсу от имени пользователя. Дополнительные сведения о S4U см. в https://msdn.microsoft.com/library/cc246072.aspx

Имя пакета (только для NTLM) [Type = UnicodeString]:имя подпакета LAN Manager (имя протоколасемейства NTLM), используемого во время logon. Возможные значения:

Заполняется только в том случае, если «Пакет проверки подлинности» = «NTLM».

Длина ключа [Тип =**** UInt32]: длина ключа безопасности сеанса NTLM. Обычно она имеет длину 128 или 56 бит. Этот параметр всегда 0, если «Пакет проверкиподлинности» = «Kerberos», так как он не применим к протоколу Kerberos. Это поле также будет иметь значение «0», если kerberos был согласован с помощью пакета проверки подлинности Negotiate.

Рекомендации по контролю безопасности

Для 4624 (S): учетная запись успешно вошел в систему.

| Тип требуемого мониторинга | Рекомендации |

|---|---|

| Учетные записи большой ценности: у вас может быть домен или локальные учетные записи большой ценности, для которых необходимо отслеживать каждое действие. Примеры учетных записей большой ценности: учетные записи администраторов баз данных, встроенная учетная запись локального администратора, учетные записи администраторов домена, учетные записи служб, учетные записи контроллеров домена и т. д. | Отслеживайте это событие с помощью «New Logon\Security ID», соответствующего учетной записи или учетной записи с высокой стоимостью. |

| Аномалии и вредоносные действия: у вас могут быть особые требования касательно обнаружения аномалий или отслеживания потенциально вредоносных действий. Например, вам может потребоваться отслеживать использование учетной записи во внерабочее время. | При отслеживании аномалий или вредоносных действий используйте «New Logon\Security ID» (с другими сведениями), чтобы отслеживать, как или когда используется определенная учетная запись. |

| Неактивные учетные записи: у вас, возможно, есть неактивные, отключенные или гостевые учетные записи, а также другие учетные записи, которые не должны использоваться. | Отслеживайте это событие с помощью «New Logon\Security ID», который соответствует учетным записям, которые никогда не следует использовать. |

| Список разрешенных учетных записей: возможно, у вас есть список разрешенных учетных записей, которым разрешено выполнять действия, соответствующие определенным событиям. | Если это событие соответствует действию «только для допуска», просмотрите «New Logon\Security ID» для учетных записей, которые находятся за пределами списка допуска. |

| Учетные записи различных типов: вам может потребоваться, чтобы определенные действия выполнялись только учетными записями определенных типов, например локальными учетными записями или учетными записями домена, учетными записями компьютеров или пользователей, учетными записями поставщиков или сотрудников и т. д. | Если это событие соответствует действию, которое необходимо отслеживать для определенных типов учетных записей, просмотрите «New Logon\Security ID», чтобы узнать, является ли тип учетной записи ожидаемым. |

| Внешние учетные записи: вам может потребоваться отслеживать учетные записи из другого домена или «внешние» учетные записи, которым не разрешено выполнять определенные действия (представленные определенными событиями). | Отслеживайте это событие для «Subject\Account Domain», соответствующего учетным записям из другого домена или «внешних» учетных записей. |

| Ограничение использования компьютеров или устройств: у вас могут быть определенные компьютеры или устройства, на которых определенные люди (учетные записи) обычно не должны выполнять никаких действий. | Мониторинг целевого компьютера: (или другого целевого устройства) для действий, выполняемых «New Logon\Security ID», которые вас беспокоят. |

| Соглашения об именовании учетных записей: в вашей организации могут быть определенные соглашения об именовании учетных записей. | Отслеживайте «Subject\Account Name» для имен, не соответствующих конвенциям имен. |

Поскольку это событие обычно запускается учетной записью SYSTEM, рекомендуется сообщать об этом, когда «Subject\Security ID» не является SYSTEM.

Если режим «Ограниченный администратор» должен использоваться для логотипов определенных учетных записей, используйте это событие для мониторинга логотипов по «New Logon\Security ID» по отношению к «Logon****Type«=10» и «Restricted Admin Mode«=»Yes». Если дляэтих учетных записейиспользуется режим ограниченного администрирования «=»Нет», срабатывает оповещение.

Если необходимо отслеживать все события с логотипом для учетных записей с привилегиями администратора, отслеживайте это событие с помощью «Elevated Token«=»Yes».

Если необходимо отслеживать все события с логотипом для управляемых учетных записей служб и учетных записей управляемых служб группы, отслеживайте события с помощью «Виртуальнаяучетная запись «=»Да».

Чтобы отслеживать несоответствие между типом логотипа и используемой учетной записью (например, если тип Logon 4-Batch или 5-Service используется членом административной группы домена), в этом событии отслеживайте тип Logon Type.

Если ваша организация ограничивает логотипы следующими способами, вы можете использовать это событие для мониторинга соответствующим образом:

Если учетная запись пользователя «New Logon\Security ID» никогда не должна использоваться для входа с определенного компьютера:.

Если учетные данные New Logon\Security ID не следует использовать из названия рабочих станций или источника сетевого адреса.

Если определенная учетная запись, например учетная запись службы, должна использоваться только из внутреннего списка IP-адресов (или другого списка IP-адресов). В этом случае можно отслеживать сетевой сетевой адрес и сравнивать сетевой адрес со списком IP-адресов.

Если в организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для мониторинга имени пакета (только для NTLM), например для поиска событий, в которых только имя пакета (только NTLM) не равно NTLM V2.

Если NTLM не используется в организации или не должна использоваться определенной учетной записью (New Logon\Security ID). В этом случае отслеживайте все события, в которых пакет проверки подлинности является NTLM.

Если пакет проверки подлинности — это NTLM. В этом случае **** монитор для длины ключа не равен 128, так как все Windows операционные системы, начиная с Windows 2000, поддерживают 128-битную длину ключа.

Если вы отслеживает потенциально вредоносное программное обеспечение или программное обеспечение, не уполномоченное запрашивать действия с логотипом, отслеживайте это событие для Process Name.

Если у вас есть список доверенных процессов логона, отслеживайте процесс Logon, который не из списка.