Privileged identity management что это

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники” обнаруживают, что при выборе защитных мер они начинают не с самых эффективных мер. В документе выделяют 5 ключевых мер защиты, которые оказывают наибольший эффект на ИБ:

Fudo PAM

Буквально пару слов о решении. Fudo PAM это относительно новое решение по управлению привилегированным доступом. Из ключевых особенностей:

Для тех, кому интересен продукт, в …. состоится вебинар с подробным обзором и демонстрацией функционала. Мы же перейдем к реальным проблемам, которые удается обнаружить в рамках пилотных проектов систем управления привилегированным доступом.

1. Администраторы сети регулярно открывают себе доступ к запрещенным ресурсам

Как ни странно, но первые инциденты, которые удается обнаружить — нарушения со стороны администраторов. Чаще всего — неправомерное изменение списков доступа на сетевом оборудование. Например, чтобы открыть доступ до запрещенного сайта или для запрещенного приложения. Следует отметить, что такие изменения могут затем годами оставаться в конфигурации оборудования.

2. Использование одной учетной записи сразу несколькими администраторами

Еще одна частая проблема связанная с администраторами. “Шарить” одну учетку между коллегами очень частая практика. Удобно, но после этого довольно трудно понять, кто именно ответственен за то или иное действие.

3. Удаленные сотрудники работают менее 2х часов в день

Во многих компаниях есть удаленные сотрудники или партнеры, которым нужен доступ к внутренним ресурсам (чаще всего удаленный рабочий стол). Fudo PAM позволяет мониторить реальную активность в рамках таких сессий. Часто обнаруживается, что удаленные сотрудники работают гораздо меньше, чем заявлено.

4. Используется одинаковый пароль для множества систем

Довольно серьезная проблема. Запоминать несколько паролей всегда сложно, поэтому часто пользователи используют единственный пароль абсолютно для всех систем. Если такой пароль “утечет”, то потенциальный нарушитель сможет получить доступ практически ко всей ИТ-инфраструктуре.

5. Пользователи обладают бОльшими правами, чем предполагалось

Часто обнаруживается, что пользователи, с казалось бы урезанными правами, оказывается обладают бОльшими привилегиями, чем положено. Например могут перезагружать контролируемое устройство. Как правило это либо ошибка выдававшего права, либо просто недостатки встроенной системы разграничения прав.

Вебинар

Если вам интересна тема PAM, то приглашаем вас на предстоящий вебинар по Fudo PAM, который состоится 21 ноября.

Это не последний наш вебинар в этом году, который мы собираемся провести, так что следите за обновлениями (Telegram, Facebook, VK, TS Solution Blog)!

Управление привилегированным доступом для доменных служб Active Directory

MIM Privileged Access Management (PAM) — это решение, которое помогает организациям ограничивать привилегированный доступ в существующей и изолированной Active Directory среде.

Управления привилегированным доступом преследует две цели:

MIM PAM отличается от Azure Active Directory Privileged Identity Management (PIM). MIM PAM предназначен для изолированных локальных сред AD. azure ad PIM — это служба в azure ad, которая позволяет управлять и контролировать доступ к ресурсам в azure ad, azure и другим службам Microsoft Online Services, таким как Microsoft 365 или Microsoft Intune. Рекомендации по локальным подключенным к Интернету средам и гибридным средам см. в разделе Защита привилегированного доступа для получения дополнительных сведений.

какие проблемы MIM решить с помощью PAM?

Сейчас злоумышленники слишком просты для получения учетных данных администратора домена, и в этом случае слишком трудно обнаружить эти атаки. Управление привилегированным доступом (PAM) призвано уменьшить возможности получения доступа для злоумышленников и в то же время увеличить контроль и осведомленность о состоянии среды.

PAM затрудняет злоумышленникам проникновение в сеть и получение доступа к привилегированной учетной записи. PAM усиливает защиту привилегированных групп, которые управляют доступом на присоединенных к домену компьютерах и в приложениях на этих компьютерах. Это решение также расширяет возможности мониторинга, видимости и детализированного управления. Благодаря этому организации всегда будут знать, кем являются их привилегированные администраторы и что они делают. PAM предоставляет организациям больше возможностей регулировать использование административных учетных записей.

подход PAM, предоставляемый MIM, предназначен для использования в собственной архитектуре для изолированных сред, в которых доступ к интернету недоступен, если такая конфигурация необходима для регулирования или в изолированных средах, таких как автономные исследовательские лаборатории, а также отключенные операционные технологии, средства управления и среды получения данных. Если Active Directory является частью среды, подключенной к Интернету, см. раздел Защита привилегированного доступа для получения дополнительных сведений о начале работы.

настройка MIM PAM

В основе PAM лежит принцип JIT-администрирования (just-in-time ― точно в срок), связанный с JEA-администрированием (just enough — сколько нужно). JEA — это набор средств Windows PowerShell, который определяет набор команд для выполнения привилегированных действий. Это конечная точка, в которой администраторы могут получить разрешение на выполнение команд. В JEA администратор решает, что пользователь с определенной привилегией может выполнять определенную задачу. Каждый раз, когда соответствующему пользователю необходимо выполнить эту задачу, он получает нужное разрешение. По истечении указанного времени срок действия разрешений истечет, и злоумышленник не сможет получить доступ.

Настройка и применение PAM включает четыре шага.

как работает MIM PAM?

В основе PAM лежат новые возможности доменных служб Active Directory, в частности авторизация и проверка подлинности учетной записи домена, а также новые возможности MIM. PAM отделяет привилегированные учетные записи от существующей среды Active Directory. Если возникнет необходимость использовать привилегированную учетную запись, ее нужно сначала запросить, а затем утвердить. После утверждения привилегированной учетной записи предоставляется разрешение через внешнюю главную группу в новом лесу-бастионе, а не в текущем лесу пользователя или приложения. Использование леса-бастиона предоставляет организации больше возможностей для контроля. Например, позволяет определять, может ли пользователь быть членом привилегированной группы и как пользователь должен проходить проверку подлинности.

Active Directory, служба MIM и другие составные части этого решения также могут быть развернуты в конфигурации высокого уровня доступности.

В следующем примере применение PIM показано подробнее.

Лес бастиона выдает ограниченное по времени членство в группах, которое, в свою очередь, формирует билеты предоставления билетов (TGT). Приложения и службы на основе Kerberos учитывают и применяют такие TGT, если приложения и службы существуют в лесах, доверяющих лесу бастиона.

Учетные записи обычных пользователей перемещать в новый лес необязательно. То же самое справедливо и для компьютеров, приложений и их групп. Они остаются в существующем лесу. Рассмотрим пример организации, которая озабочена упомянутыми выше проблемами кибербезопасности, но пока не планирует немедленно обновить инфраструктуру серверов до следующей версии Windows Server. Эта организация может воспользоваться описанным здесь комбинированным решением, то есть использовать MIM и новый лес-бастион, чтобы лучше управлять доступом к существующим ресурсам.

PAM предоставляет следующие преимущества.

Изоляция или ограничение привилегий. Пользователи не имеют привилегий в отношении учетных записей, которые также используются для выполнения задач, не требующих привилегированного доступа, таких как проверка электронной почты или поиск в Интернете. Пользователи должны запрашивать привилегии. Запросы утверждаются или отклоняются на основе политик MIM, определенных администратором PAM. Пока запрос не утвержден, привилегированный доступ не предоставляется.

Повышение уровня и дополнительная защита. Эти новые меры по совершенствованию проверки подлинности и авторизации помогают управлять жизненным циклом отдельных учетных записей администраторов. Пользователь может запросить повышение прав учетной записи администратора, после чего этот запрос проходит процедуры MIM.

Более подробное ведение журнала. Кроме встроенных рабочих процессов MIM предусмотрены дополнительные записи в журнал для PIM, по которым можно видеть запрос, его авторизацию и события, происходящие после утверждения запроса.

Настраиваемый рабочий процесс. Рабочие процессы MIM можно настроить для различных сценариев. Можно применять несколько рабочих процессов на основе параметров запрашивающего пользователя или запрошенных ролей.

Каким образом пользователи могут запрашивать привилегированный доступ?

Пользователь может отправлять запросы различными способами, включая следующие:

Какие предусмотрены рабочие процессы и возможности мониторинга?

Например, предположим, что пользователь был членом административной группы до настройки PAM. В ходе установки PAM пользователь удаляется из административной группы, а в MIM создается политика. Политика указывает, что если этот пользователь запрашивает права администратора, запрос утверждается и отдельная учетная запись для пользователя будет добавлена в привилегированную группу в лесу бастиона.

Если запрос утвержден, рабочий процесс «Действие» обращается напрямую к лесу-бастиону Active Directory, чтобы поместить пользователя в группу. Например, Клава запрашивает право на администрирование базы данных персонала предприятия, в результате чего за несколько секунд для нее добавляется учетная запись администратора в привилегированную группу в лесу-бастионе. Членство своей учетной записи администратора в этой группе будет истечь после истечения предельного времени. в Windows Server 2016 или более поздней версии это членство связано в Active Directory с ограничением по времени.

При добавлении нового члена в группу необходимо реплицировать это изменение в другие контроллеры домена (DC) в лесу-бастионе. Задержка из-за репликации может повлиять на возможность пользователей обращаться к ресурсам. Дополнительные сведения о задержке из-за репликации см. в статье How Active Directory Replication Topology Works(Как работает топология репликации в Active Directory).

В отличие от этого срок действия ссылки оценивается в режиме реального времени диспетчером управления лицензиями (SAM). Несмотря на то, что добавление члена группы должно реплицироваться контроллером домена, который получает запрос на доступ, удаление члена группы в любом контроллере домена оценивается мгновенно.

Такой рабочий процесс специально предназначен для этих административных учетных записей. Администраторы (или даже скрипты), которым иногда требуется доступ к привилегированным группам, могут запрашивать именно такой доступ. MIM записывает запрос и изменения в Active Directory, и вы можете просматривать их в окне просмотра событий или отправлять данные в решения корпоративного мониторинга, такие как System Center 2012 — Operations Manager Audit Collection Services (ACS) или средства других разработчиков.

Начало работы с управлением привилегированными пользователями

В этой статье объясняется, как включить управление привилегированными пользователями Privileged Identity Management (PIM) и приступить к использованию этой службы.

С помощью службы Azure Active Directory (Azure AD) Privileged Identity Management (PIM) можно администрировать, контролировать и отслеживать доступ в пределах организации. PIM позволяет вам по мере необходимости оперативно предоставлять доступ к ресурсам Azure и Azure AD, а также другим веб-службам Майкрософт, таким как Microsoft 365 и Microsoft Intune.

Предварительные условия

Для работы со средствами управления привилегированными пользователями необходима одна из следующих лицензий:

Когда пользователь, обладающий привилегированной ролью в организации Azure AD с лицензией Premium P2, открывает интерфейс ролей и администраторов в Azure AD и выбирает роль (или даже просто открывает службу управления привилегированными пользователями):

Когда у вас включены средства PIM, это не создает для вашего рабочего процесса никаких потенциальных проблем. Эта служба предоставляет дополнительные возможности, такие как назначение активных и допустимых ролей с временем начала и окончания. PIM также позволяет задать область назначения ролей с помощью административных единиц и настраиваемых ролей. Если вы являетесь глобальным администратором или администратором привилегированных ролей, вы будете иногда получать дополнительные сообщения электронной почты, например еженедельный дайджест PIM. Кроме того, в журнале аудита, связанном с назначением ролей, может отображаться субъект-служба MS-PIM. Это ожидаемое изменение, которое не должно никак повлиять на ваш рабочий процесс.

Подготовка PIM к управлению ролями Azure AD

Ниже перечислены задачи, которые мы рекомендуем выполнить, чтобы подготовить средства PIM для управления ролями Azure AD.

Подготовка к управлению ролями Azure AD

Ниже перечислены задачи, которые мы рекомендуем выполнить, чтобы подготовить средства PIM для управления ролями Azure в подписке.

Переход к задачам

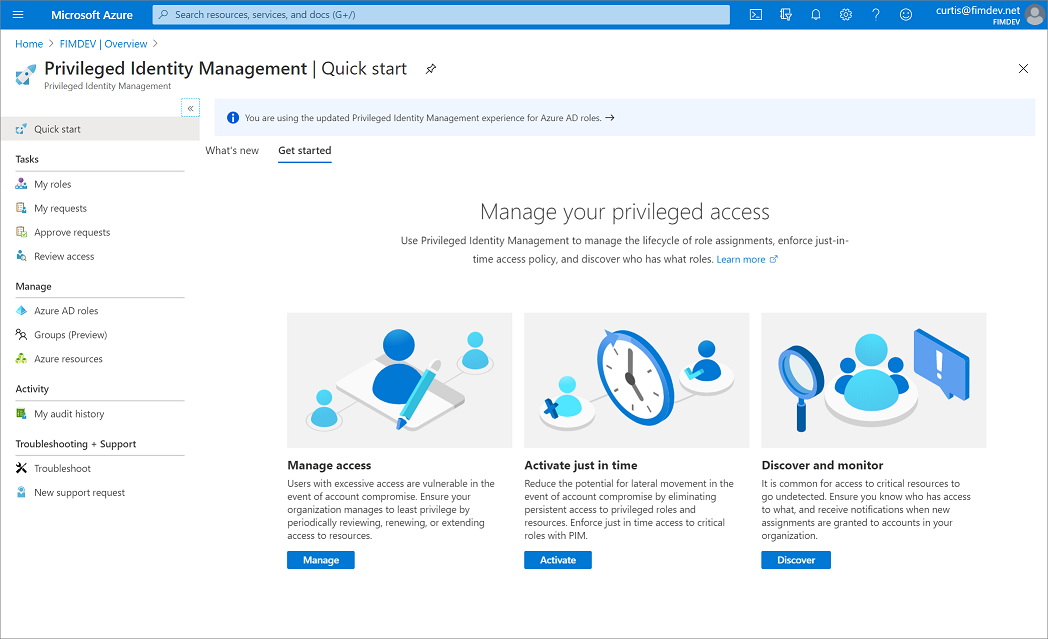

После настройки PIM вы можете ознакомиться с этой системой.

| Задача и управление | Description |

|---|---|

| Мои роли | Отображается список назначенных вам действительных и активных ролей. Здесь можно активировать все действительные назначенные роли. |

| Ожидающие запросы | Отображаются все запросы, ожидающие активации назначения действительных ролей. |

| Утверждение запросов | Отображается список запросов на активацию действительных ролей в вашем каталоге для пользователей, которых вы должны подтвердить. |

| Проверка доступа | Приведены активные проверки доступа, которые вы должны выполнить (для себя или для кого-то другого). |

| Роли Azure AD | Отображаются панель мониторинга и параметры для администраторов привилегированных ролей, чтобы они могли управлять назначениями ролей Azure AD. Эта панель мониторинга отключена для всех, кто не является администратором привилегированных ролей. Эти пользователи имеют доступ к специальной панели мониторинга My view (Мое представление). На панели мониторинга My view (Мое представление) отображаются только сведения о пользователе, который получает доступ к панели мониторинга, а не обо всей организации. |

| Ресурсы Azure | Отображаются панель мониторинга и параметры для администраторов привилегированных ролей, чтобы они могли управлять назначениями ролей ресурса Azure. Эта панель мониторинга отключена для всех, кто не является администратором привилегированных ролей. Эти пользователи имеют доступ к специальной панели мониторинга My view (Мое представление). На панели мониторинга My view (Мое представление) отображаются только сведения о пользователе, который получает доступ к панели мониторинга, а не обо всей организации. |

Добавление плитки PIM на панель мониторинга

Чтобы было проще открывать интерфейс управления привилегированными пользователями, следует добавить плитку PIM на панель мониторинга портала Azure.

Выберите Все службы и найдите службу Azure AD Privileged Identity Management.

Выберите Быстрый запуск для PIM.

Выберите Закрепить колонку на панели мониторинга, чтобы закрепить страницу быстрого запуска PIM на панели мониторинга.

На панели мониторинга Azure вы увидите такие плитки:

Что такое Azure AD Privileged Identity Management?

Privileged Identity Management (PIM) — это служба в Azure Active Directory (Azure AD), которая позволяет администрировать и отслеживать доступ к важным ресурсам в организации. Эти ресурсы включают ресурсы в Azure AD, Azure и других веб-службах Microsoft, таких как Microsoft 365 или Microsoft Intune. В следующем видео описаны важные понятия и возможности PIM.

Причины использования

Организациям необходимо свести к минимуму число пользователей, имеющих доступ к защищенным сведениям или ресурсам. Это снижает вероятность того, что

Однако пользователям иногда требуется выполнять привилегированные операции в приложениях Azure AD, Azure, Microsoft 365 или SaaS. Организации могут предоставлять пользователям привилегированный JIT-доступ к ресурсам Azure и Azure AD, а также следить за тем, как эти пользователи распоряжаются своим привилегированным доступом.

Требования лицензий

Для использования этой функции требуется лицензия Azure AD Premium P2. Чтобы найти подходящую лицензию, см. сравнение общедоступных функций выпусков «Бесплатный», «Приложения Office 365» и «Премиум».

Сведения о лицензиях для пользователей см. в статье License requirements to use Privileged Identity Management (Требования к лицензии для использования PIM).

Функция

Управление привилегированными пользователями обеспечивает активацию ролей на основе времени и утверждений, чтобы снизить риски, связанные с чрезмерным, ненужным или неправильным использованием разрешений на доступ к ресурсам, которые вас интересуют. Ниже приведены некоторые основные возможности управления привилегированными пользователями:

Что можно сделать?

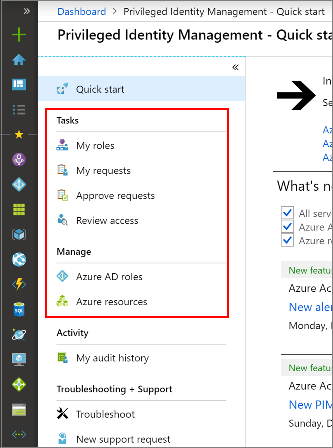

После настройки PIM в меню навигации слева вы увидите параметры Задачи, Управление и Действие. В качестве администратора вы можете выбрать один из вариантов: управление ролями Azure AD, ролями ресурсов Azure или группами привилегированного доступа. Выбрав нужный вариант, вы увидите соответствующий набор параметров.

Какие существуют роли пользователей и доступные им действия?

Для ролей Azure AD в PIM только пользователь, которому назначена роль администратора привилегированных ролей или глобального администратора, может управлять назначением других администраторов. Глобальные администраторы, администраторы безопасности, глобальные читатели и читатели сведений о безопасности могут просматривать назначения ролей Azure AD в PIM.

Для ролей ресурсов Azure только администратор подписки, владелец ресурса или администратор доступа пользователей к ресурсам могут управлять назначениями других администраторов в PIM. Администратор привилегированных ролей, администратор безопасности и читатель сведений о безопасности по умолчанию не могут просматривать назначения ролей ресурсов Azure в PIM.

Терминология

Чтобы лучше понять PIM и сопутствующую документацию, изучите следующие термины.

| Термин или понятие | Категория назначения ролей | Описание |

|---|---|---|

| допустимое | Тип | Назначение роли, в соответствии с которым пользователь должен выполнить одно или несколько действий для использования роли. Назначение роли пользователю означает, что он может активировать роль, когда ему необходимо выполнить привилегированные задачи. Доступы, предоставленные пользователю с постоянной ролью и пользователю с временной ролью, ничем не отличаются. Единственное различие состоит в том, что второму типу пользователей доступ не требуется постоянно. |

| active | Тип | Назначение роли, которое не требует от пользователя выполнения каких-либо действий для ее использования. Пользователи, назначенные в качестве активных, имеют все полномочия, присвоенные роли. |

| активация | Процесс выполнения одного или нескольких действий для использования роли, на которую имеет право пользователь. Поддерживаются такие действия, как прохождение многофакторной проверки подлинности (MFA), предоставление коммерческого обоснования или запрос утверждения от назначенных утверждающих. | |

| назначено | Состояние | Пользователь, который имеет назначение активной роли. |

| активировано | Состояние | Пользователь, который имеет назначение допустимой роли, выполнил действия по активации роли, и теперь она активна. После активации пользователь может использовать роль в течение предварительно настроенного периода, пока ее не потребуется активировать повторно. |

| постоянное допустимое | Duration | Назначение роли, где пользователь всегда имеет право активировать роль. |

| постоянное активное | Duration | Назначение роли, где пользователь всегда может использовать роль, не выполняя каких-либо действий. |

| допустимое ограничение по времени | Duration | Назначение роли, когда пользователь может активировать роль в только в период между указанными датами начала и окончания. |

| активное ограничение по времени | Duration | Назначение роли, когда пользователь может использовать роль в только в период между указанными датами начала и окончания. |

| JIT-доступ | Это модель, в которой пользователи получают временные разрешения для выполнения привилегированных задач, что не позволяет злоумышленникам или неавторизованным пользователям получить доступ по истечении срока действия разрешения. Доступ предоставляется только в том случае, если он необходим пользователю. | |

| Принцип доступа с минимальными привилегиями | Рекомендуемый метод обеспечения безопасности, при котором каждому пользователю предоставляются только минимальные привилегии, необходимые для выполнения задач, которые ему разрешено выполнять. Такой подход позволяет свести к минимуму количество глобальных администраторов. Вместо этого используются определенные роли администратора для конкретных сценариев. |

Продлевать и обновлять назначения

После настройки назначений владельцев или участников с временным ограничением, возможно, сначала вы зададите вопрос «Что случится, если срок действия назначения закончится?». В этой новой версии мы предоставляем два варианта для такого сценария:

Оба инициированных пользователем действия должен утвердить глобальный администратор или администратор привилегированных ролей. Администраторам больше не нужно управлять сроками действия назначений. Можно просто дождаться запроса на отсрочку или продление и утвердить его либо отклонить.

Сценарии

Управление привилегированными пользователями поддерживает следующие сценарии:

Разрешения администратора привилегированных ролей

Разрешения утверждающего

Допустимые разрешения пользователя роли

Управление группами Azure AD с привилегированным доступом (предварительная версия)

В Privileged Identity Management вы теперь можете назначить возможность получения прав участия или владения для групп с привилегированным доступом. В этой предварительной версии вы можете назначить встроенные роли Azure Active Directory (Azure AD) облачным группам и использовать PIM для управления возможностью получения прав и активацией участников и владельцев групп. Подробные сведения о группах с возможностью назначения ролей в Azure AD см. в статье Использование групп Azure AD для управления назначением ролей.

Чтобы назначить группу с привилегированным доступом роли для получения административного доступа к Exchange, центру безопасности и соответствия требованиям или SharePoint, вам нужно предоставить пользователю или группе пользователей право на активацию в группе. Для этого используйте функцию Роли и администраторы, а не функцию в разделе групп с привилегированным доступом.

Собственные JIT-политики для каждой группы

Некоторые организации используют инструменты Azure AD, например Совместная работа B2B, для отправки гостевых приглашений партнерам в свою организацию Azure AD. Вместо одной JIT-политики для всех назначений привилегированной роли вы можете создать две разных группы с привилегированным доступом, которые имеют собственные политики. Вы можете применить менее строгие требования к своим доверенным сотрудникам и более строгие, например рабочий процесс утверждения, для партнеров, когда они запрашивают активацию в назначенной им группе.

Активация нескольких назначений ролей в одном запросе

С помощью групп с привилегированным доступом (предварительная версия) вы можете предоставлять быстрый административный доступ на основе конкретных рабочих нагрузок к нескольким ролям с помощью всего одного JIT-запроса. Например, вашим администраторам Office уровня 3 может потребоваться JIT-доступ к ролям администратора Exchange, администратора приложений Office, администратора Teams и администратора службы поиска для тщательного ежедневного анализа инцидентов. До сегодняшнего дня вам пришлось бы отправить четыре последовательных запроса, на выполнение которых потребовалось бы много времени. Сейчас же вы можете создать группу с возможностью назначения ролей с именем «Администраторы Office уровня 3», назначить ее каждой из упомянутых выше четырех ролей (или любым встроенным ролям Azure AD) и включить ее для привилегированного доступа в разделе «Действия» группы. После включения привилегированного доступа вы можете настроить JIT-параметры для участников группы и назначить администраторам и владельцам возможность использовать права такого доступа. Когда администраторы получают права привилегированного доступа в группе, они становятся участниками всех четырех ролей Azure AD.

Приглашение гостевых пользователей и назначение ролей ресурсов Azure в управлении привилегированными пользователями

Гостевые пользователи Azure Active Directory (Azure AD) являются частью возможностей совместной работы для B2B в Azure AD, что позволяет управлять внешними гостевыми пользователями и поставщиками в роли гостей в Azure AD. Например, можно использовать функции управления привилегированными пользователями для задач идентификации Azure в отношении гостей, в том числе для назначения доступа к определенным ресурсам Azure, задания длительности назначения и даты его окончания, а также для запроса двухфакторной проверки подлинности в случае активного назначения или при активации. Дополнительные сведения о том, как приглашать гостей в свою организацию и управлять их доступом, см. в статье Добавление пользователей службы совместной работы B2B на портале Azure AD.

В каких ситуациях можно приглашать гостей?

Вот несколько примеров того, когда вы можете приглашать гостей в вашу организацию:

Как работает совместная работа с гостями для B2B?

При совместной работе для B2B можно пригласить внешнего пользователя в организацию в качестве гостя. Гость может управляться как пользователь в вашей организации, однако гость должен проходить проверку подлинности в своей организации, а не в вашей организации Azure AD. Это означает, что если гость больше не имеет доступа к своей организации, он также теряет доступ к вашей. Например, если гость увольняется из своей организации, он автоматически теряет доступ ко всем предоставленным ему ресурсам в вашем каталоге Azure AD, и для этого вам не нужно ничего делать. Дополнительные действия см. в статье Что представляет собой гостевой доступ в службе совместной работы Azure Active Directory B2B?