Radius mikrotik что это

RADIUS — немного о Mikrotik, NPS и не только

Определение, назначение, общие сведения

Позволяет повысить безопасность сети и централизованно управлять доступами.

Сервер RADIUS может иметь свою базу данных с учетными данными (например файлы или mysql) или работать в паре с другим сервером, например Active Directory.

Кроме AAA позволяет передать некоторые дополнительные данные (настройки) клиенту прошедшему аутентификацию, в том числе vendor-specific attributes (VSA). У Mikrotik такие тоже есть, позже пройдемся по самым интересным.

Существуют много популярных приложений радиус сервера, самый популярные: freeRADIUS и Служба NPS (Network Policy Server) Windows Server. Более подробно мы рассмотрим второй вариант.

Компоненты кейса

RADIUS сервер (он же радиус сервер, он же сервер аутентификации).

Настройка

Установку роли описывать не буду, существует 100500 статей в картинках, например: тыц

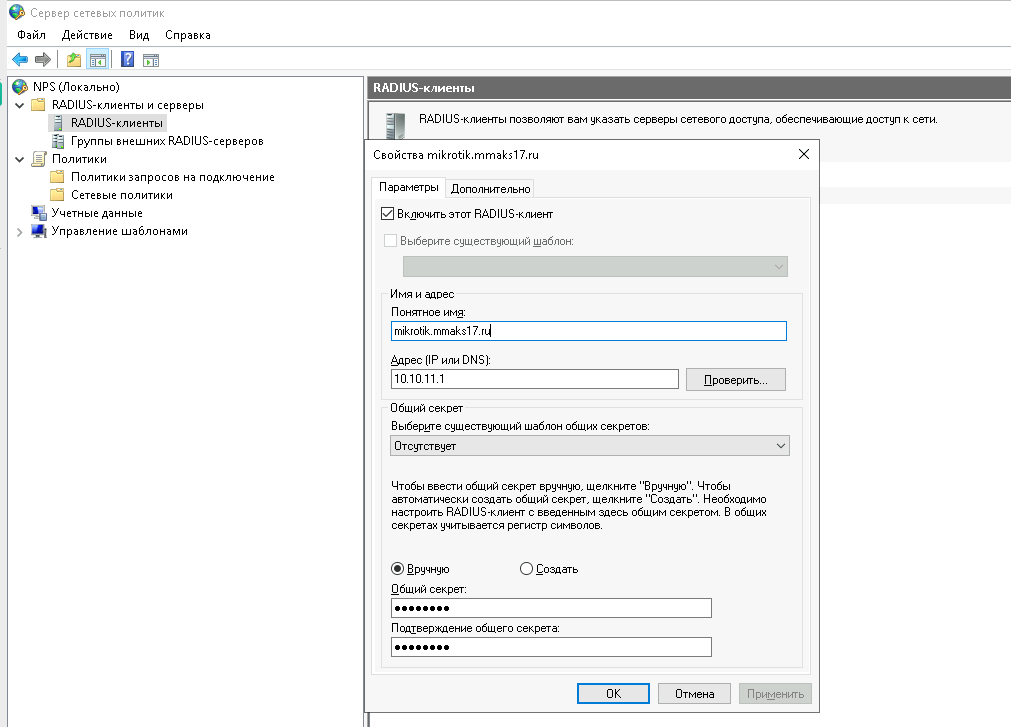

Добавление радиус клиента на радиус-сервере Нам нужно заполнить «понятное имя», IP адрес и придумать пароль (а.к.а. «секрет»), который понадобится при настройке аутентификатора (mikrotik в нашем случае)

Политики запросов на подключение и Стетевые политики очень похожи при настройке, и нужно понимать разницу между ними. Первые нужны для того что бы при определенных условиях определить сервер на котором будет проходить проверка аутентификации клиента (к примеру локально или на другом удаленном радиус сервере) а так же для некоторых манипуляций с атрибутами. Вторые же позволяют определить набор условий по которым возможно обозначить разрешить или отклонить запроос клиента на подключение.

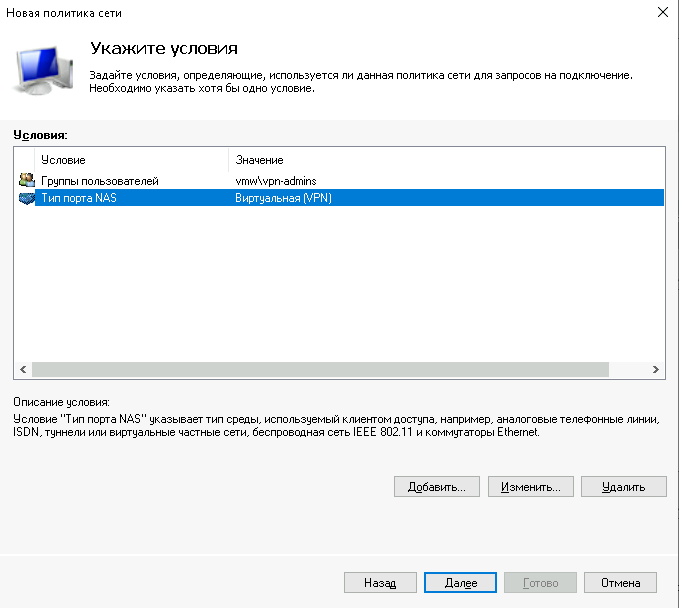

Политики имеют порядок и обрабатываются по нему одна за другой. Если подключение не соответствует условиям политики, то проверяется следущая и так далее. К примеру, это поможет разделить правила обработки для проводных\беспроводных и впн клиентов.

Добавление политики запросов на подключение

Добавление сетевой политики

Некоторые типовые кейсы применения радиус сервера :

централизованная аутентификация на устройствах поддерживающих aaa

аутентификация для vpn (pptp\l2tp)

аутентификация в wifi

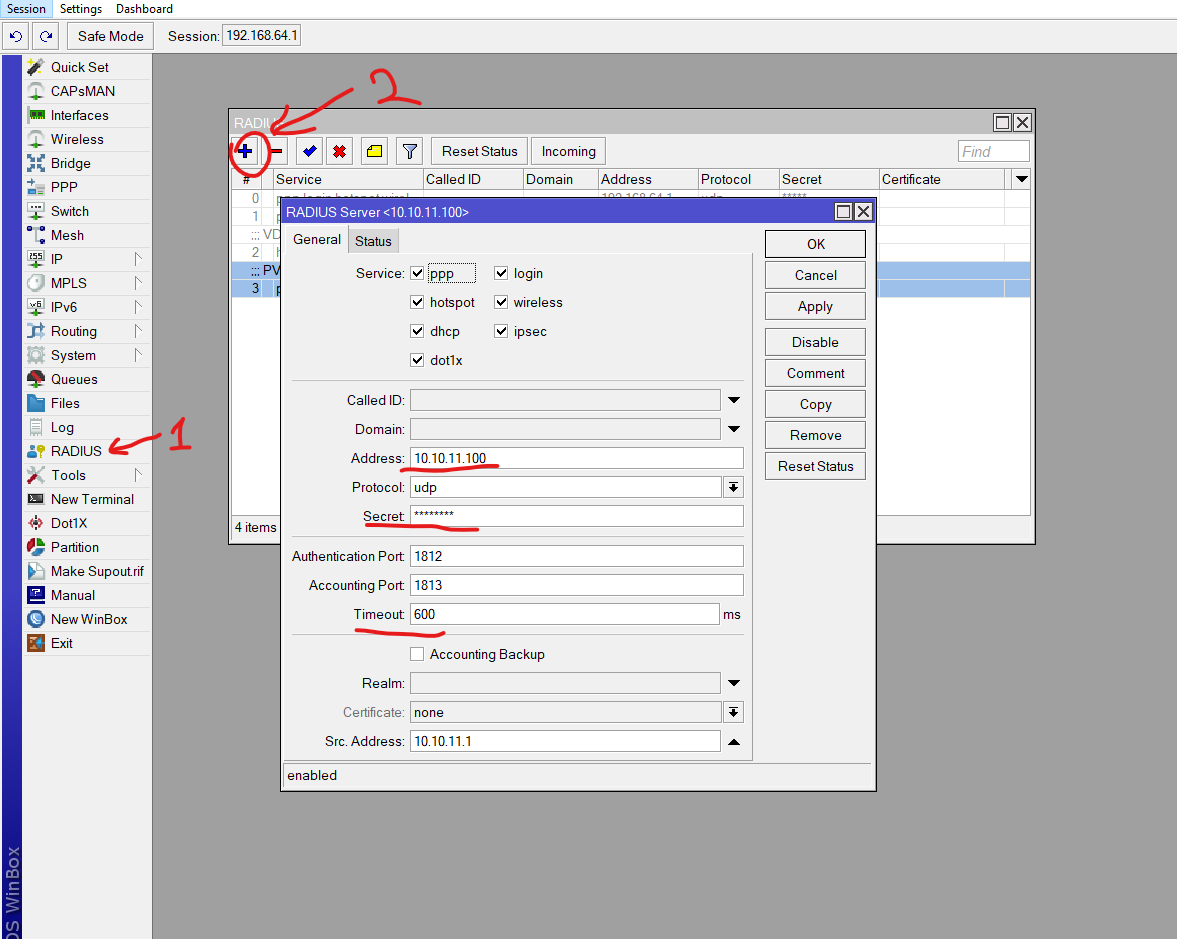

Итак подробнее, + некоторые плюшки. Для всех наших пунктов нам нужно настроить радиус клиента в mikrotik

Теперь можно начинать настраивать интересные вещи.

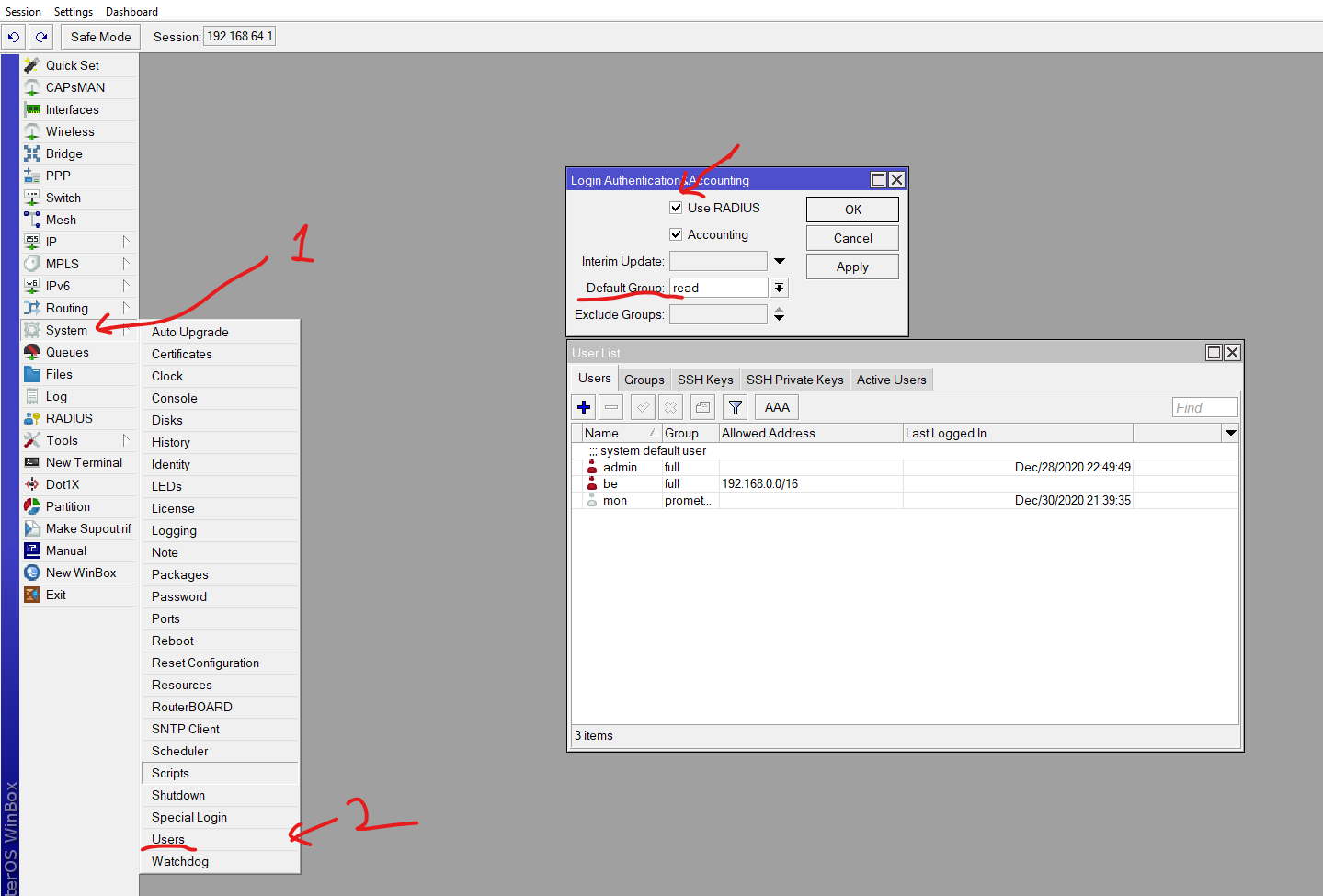

1. настроим вход на микротик

Стоит уделить внимание параметру default-group он означает группу по умолчанию, в которая применится к пользователю.

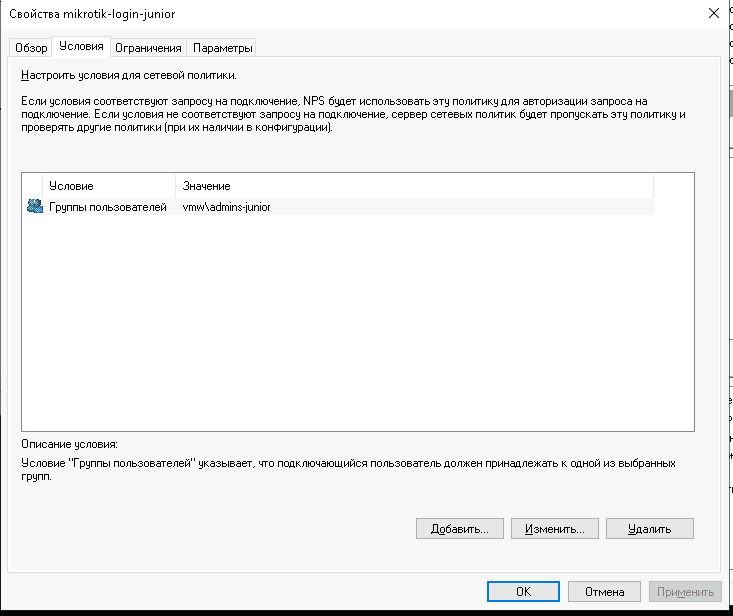

Теперь настроим NPS:

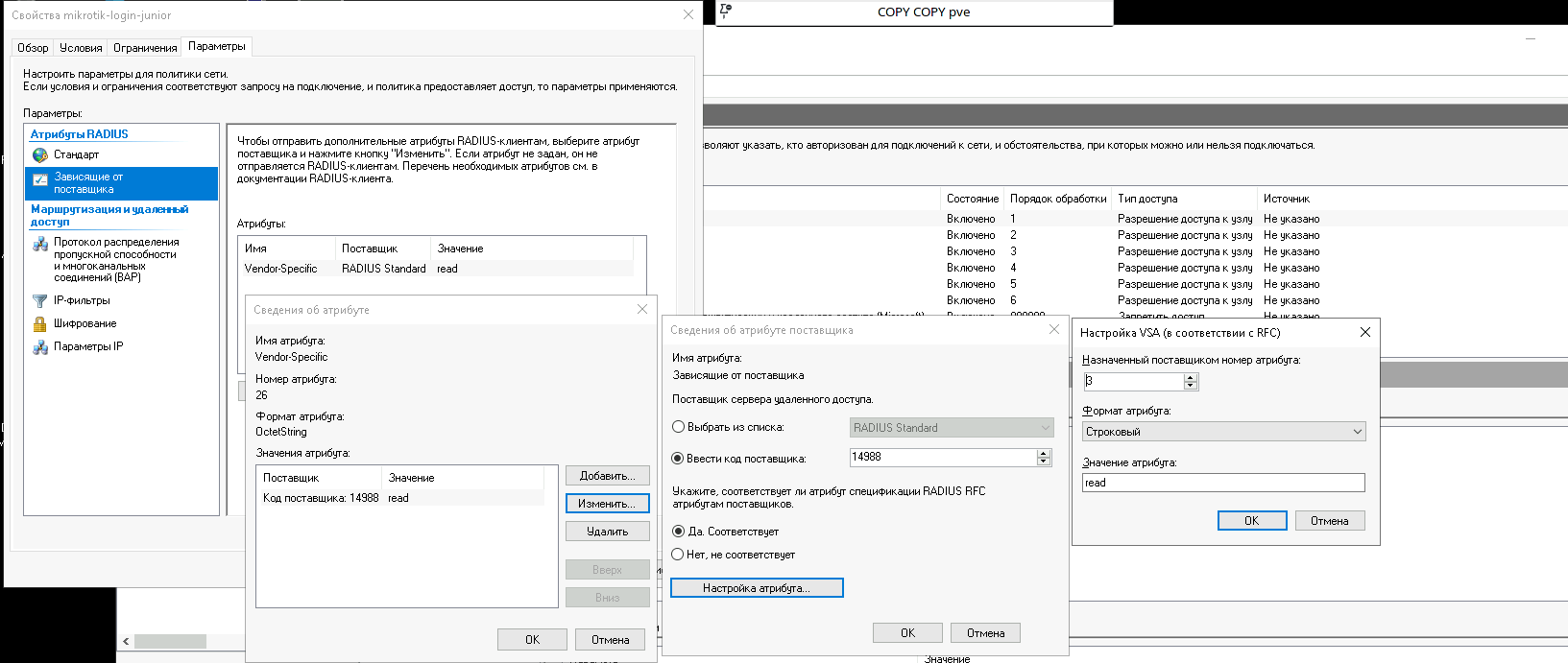

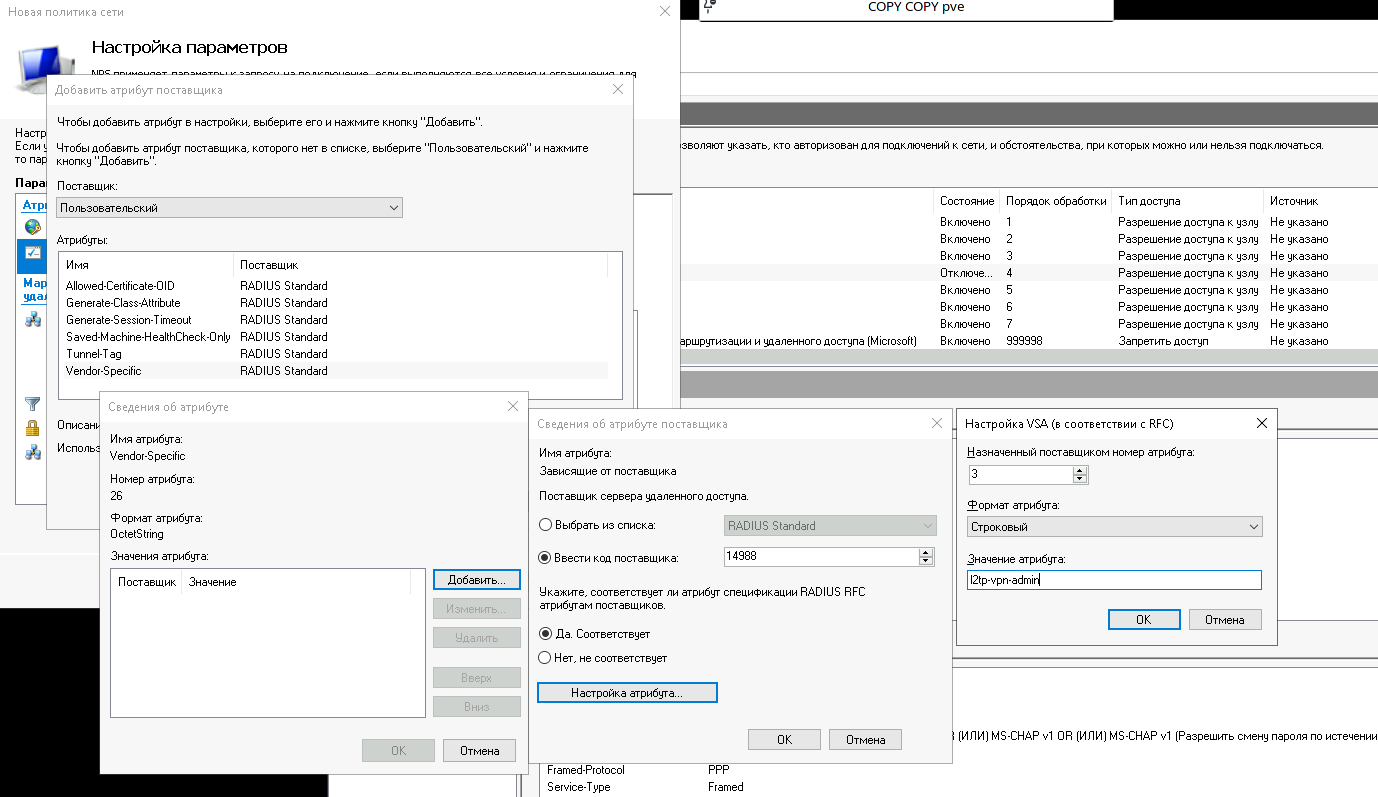

А вот так будет выглядеть настройка необходимого нам атрибута, из которого микротик определит в какую группу поместить подключенного пользователя.

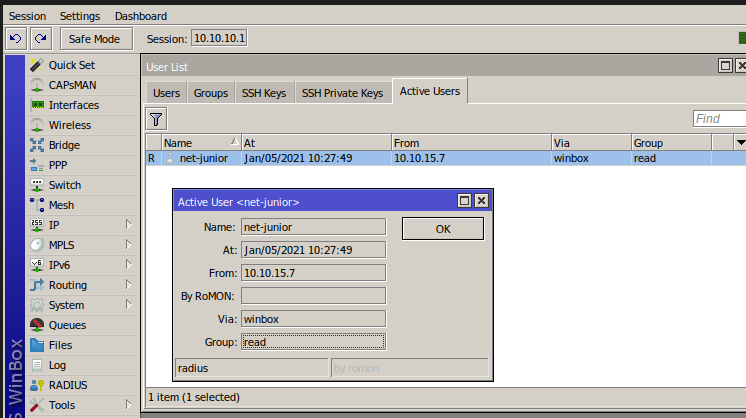

Сразу попробуем авторизоваться и видим что попали в нужную группу read

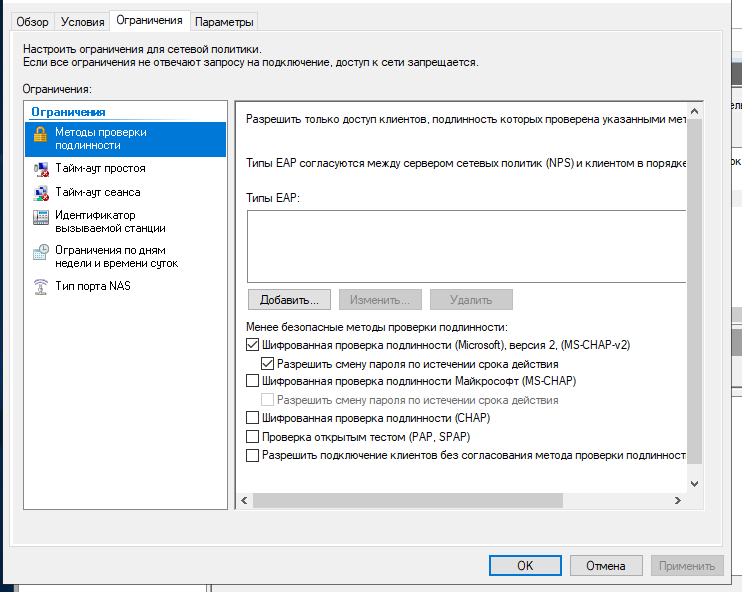

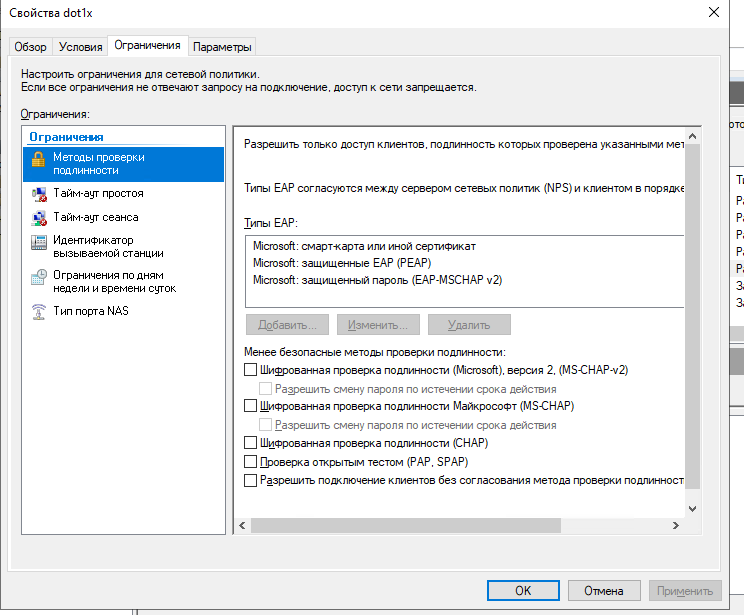

В методах проверки подлинности указываем :

Политика mikrotik-admin-network будет отличаться тем что в условиях выберем группу admins-network а значение отрибута MIKROTIK_GROUP зададим как full Результат ожидаемый, мы залогинились в микротик под полными правами:

Перейдем к впн, и к стразу более интересному сценарию.

В настройки правил форейвола для ограничения доступа подсетей я пожалуй не буду углубляться, подразумевается что вы понимаете как из одной подсети запретить доступ к ресурсу и как разрешить. (с) предпологается, что вы немного сетевик. Касательно примера подсети 10.10.21.0/24 необходимо разрешить форвард в подсети серверов и management а подсети 10.10.22.0/24 необходимо разрешить только доступк корпоративным сервисам, но не к сетям управления.

Знакомым нам образом добавим атрибут указывающий какой профиль микротика использовать.

Методы проверки подлинности используем как и в прошлый раз. В настройках Сервера VPN рекомендуется указать точно такой же тип.

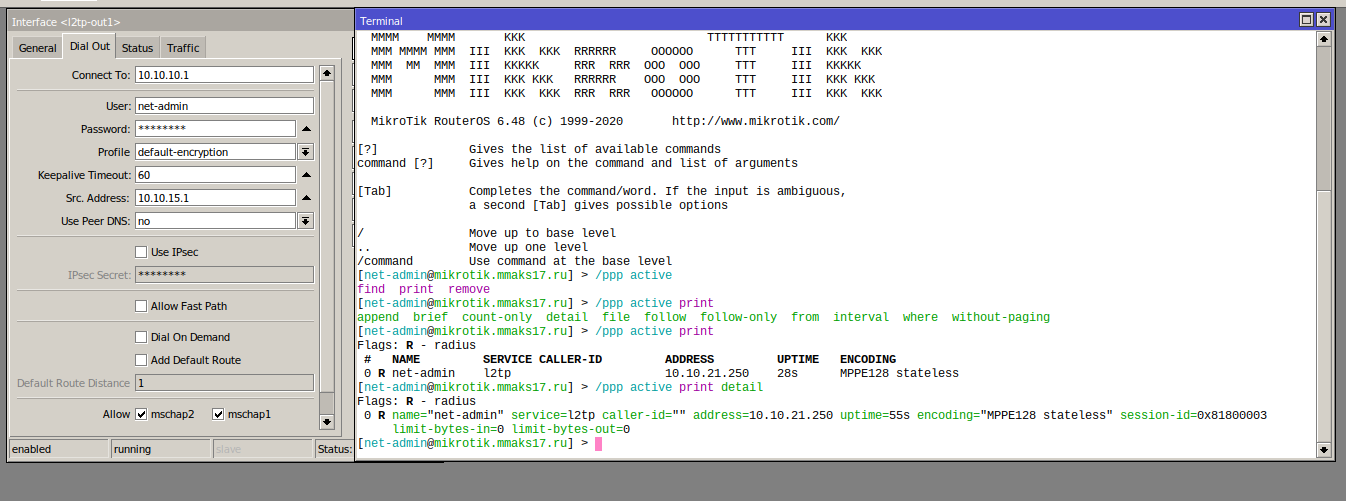

Настроим тестовое поключение и увидим что получили IP из пула для сетевых администраторов.

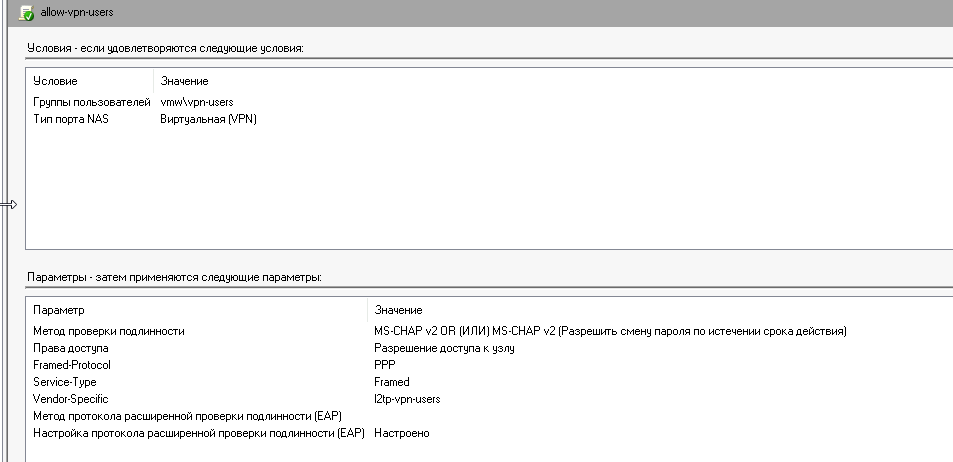

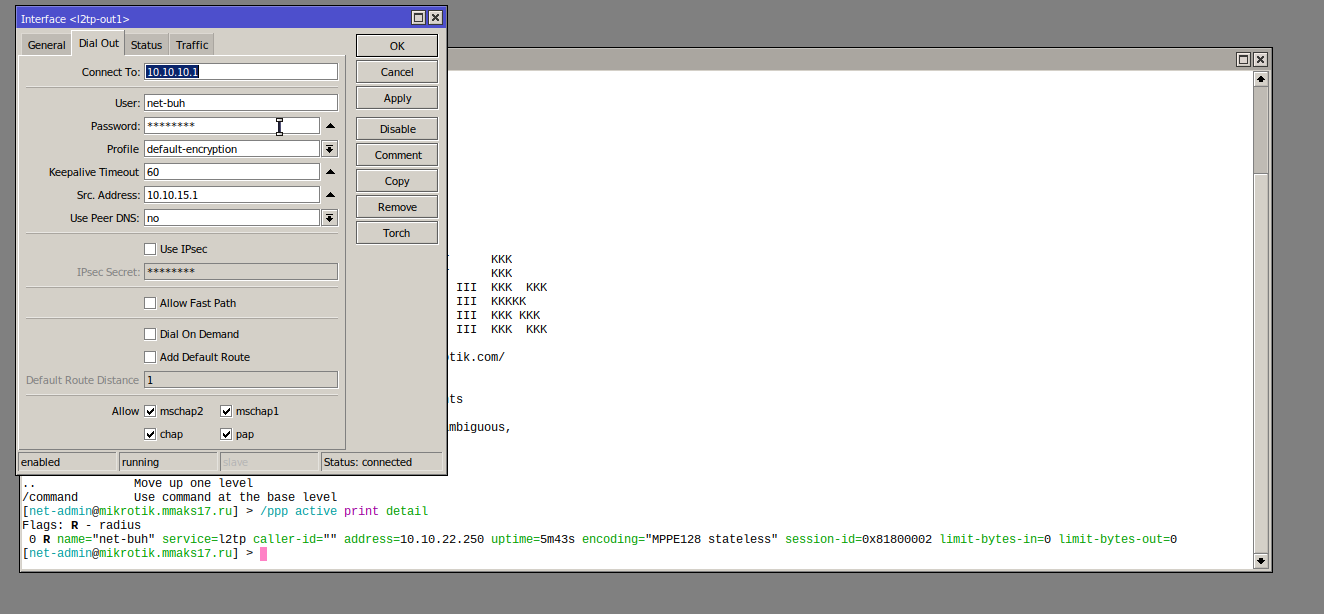

Теперь настроим политику для обычных пользователей:

Wifi и Dot1x

Прежде чем перети к самому вкусному, хочется сделать выбор как мы будем проходить авторизацию, можно выбрать по логину и паролю, компьютеру, использовать mac адрес как логин и пароль.. и наконец пойти самым сложным интересным путем, использовать сертификаты. В качестве предварительной подготовки нам необходимо:

настроить службу центра сертификации Windows тыц, актуально и для следующего пункта

настроить GPO для распространения CA сертификата домена тыц

GPO автоматического получения сертификата компьютера docs.microsoft

GPO включение службы dot1X (проводная автонастройка) и создать Политики проводных сетей (802.3) для выбора способа проверки подлинности тыц

GPO Автоматическое подключение к Wifi до логина пользователя тыц

Данные пункты не маленькие что бы включать их в эту статью, но достаточно освещены в статьях интернета.

Настройку WiFi каждый настраивает как ему удобно. Я к примеру, предпочитаю CapsMan, даже если это будет единственная AP в сети. В любом случае нас интересует только Security Profile/Security Cfg.

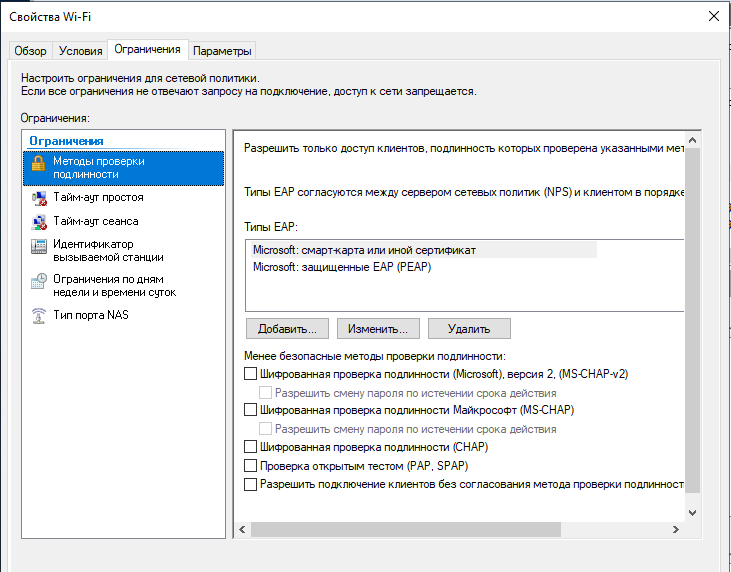

А в методах проверки подлинности следующее.

Какие радиус атрибуты могут быть нам полезны:

устанавливать лимиты по обьему или/и скорости трафика

и многие другие параметры из вики, либо их комбинации с условиями сетевой политики, смотря сколько у вас фантазии 🙂

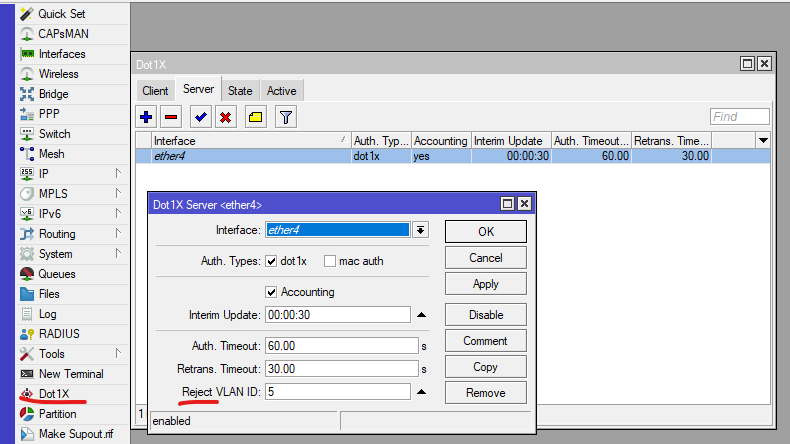

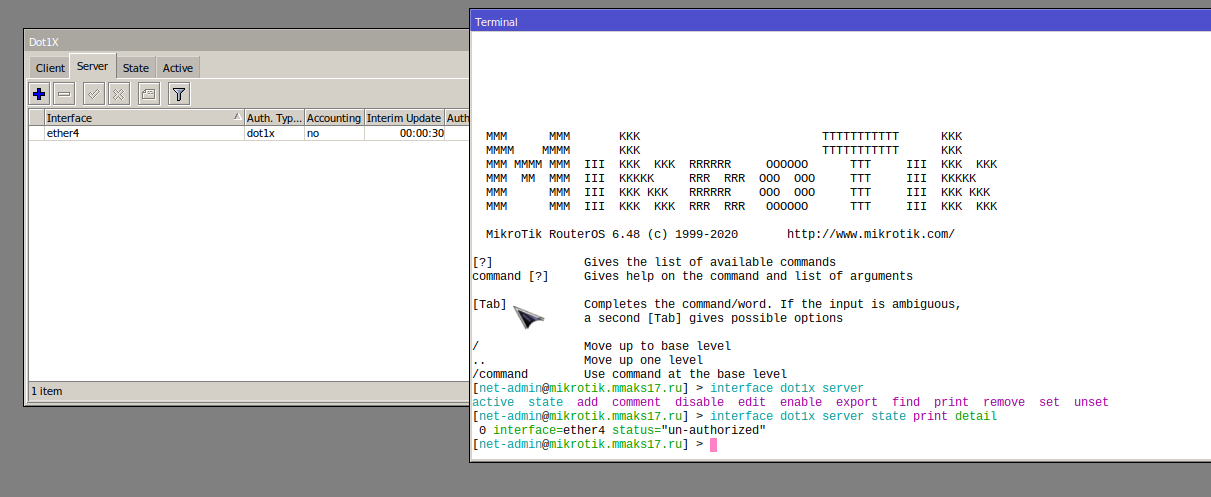

dot1x

Зачем нужен dot1X и как его настроить.. очень много интересных слов можно было бы тут написать, но все сказано до нас. Например на канале одного прекрасного тренера или wiki

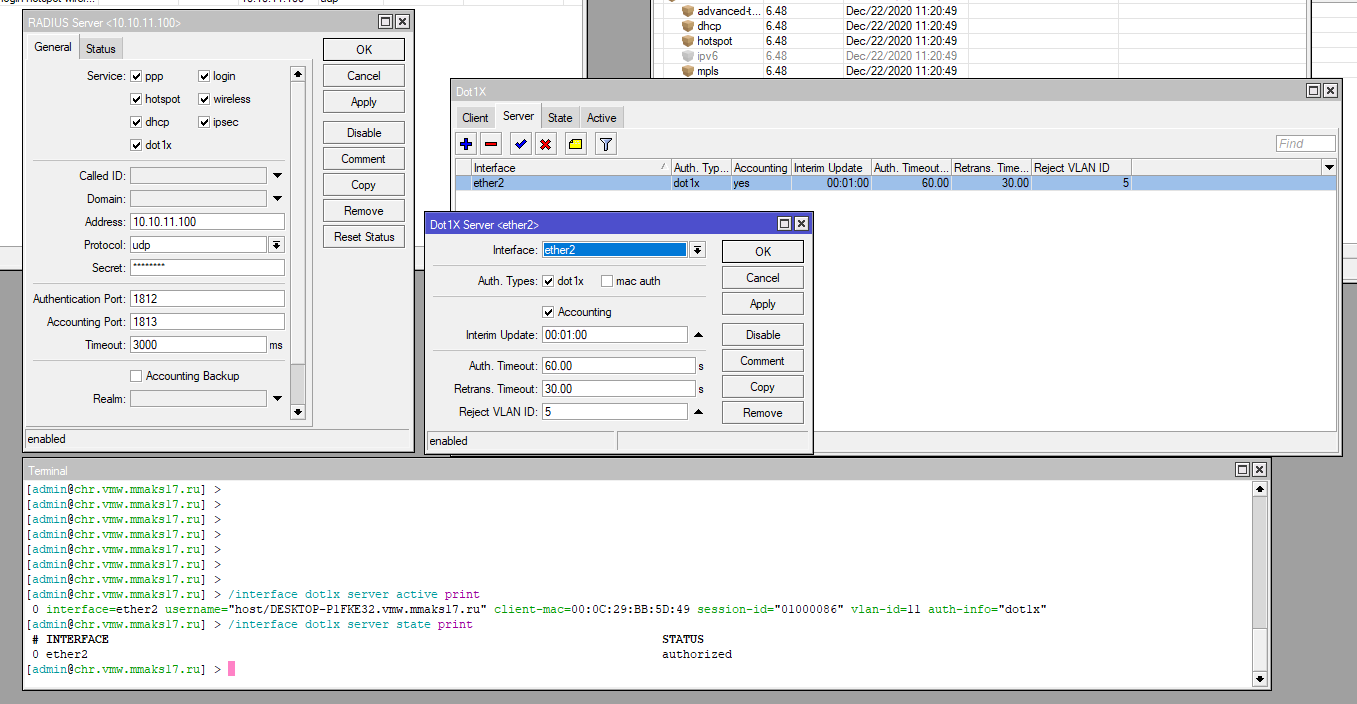

Начнем с микротика:

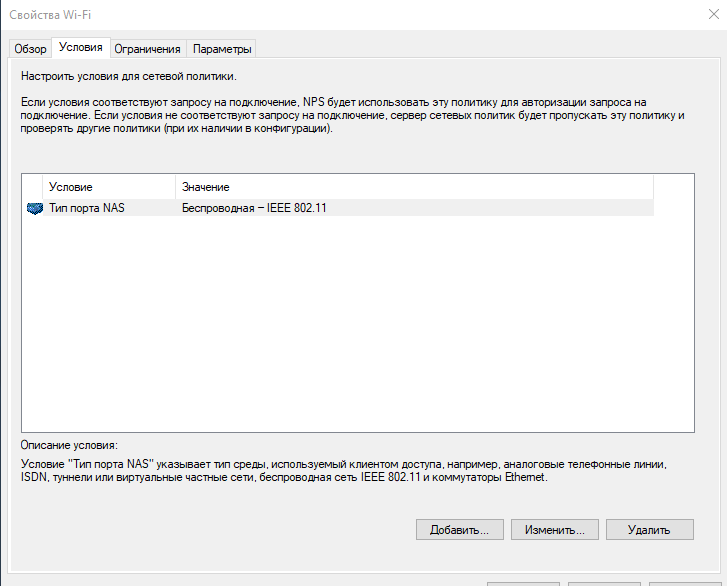

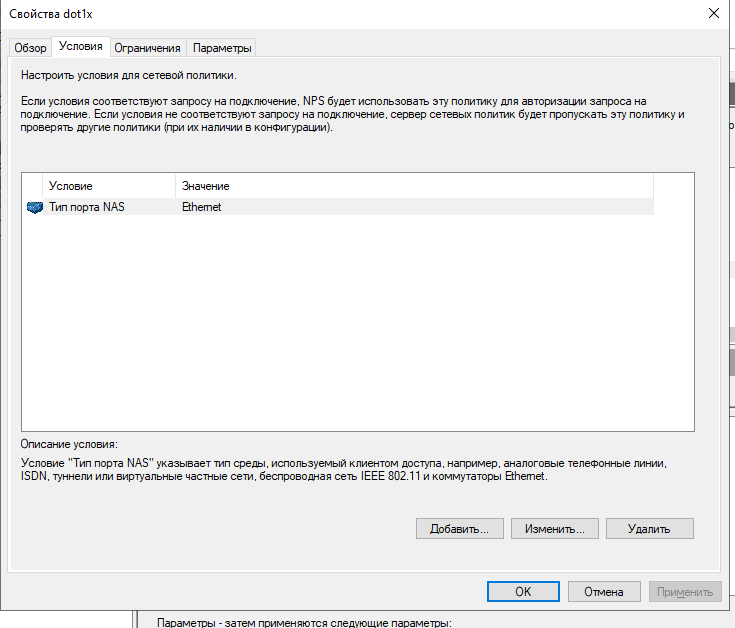

Настроим политики сети: В условиях необходимо отобрать проводные клиенты

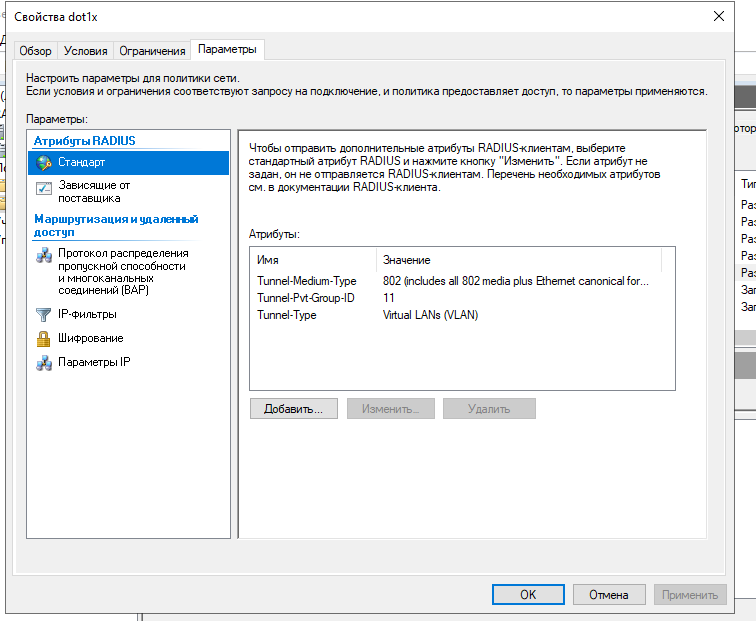

В настройках атрибутами выдадим рабочий влан

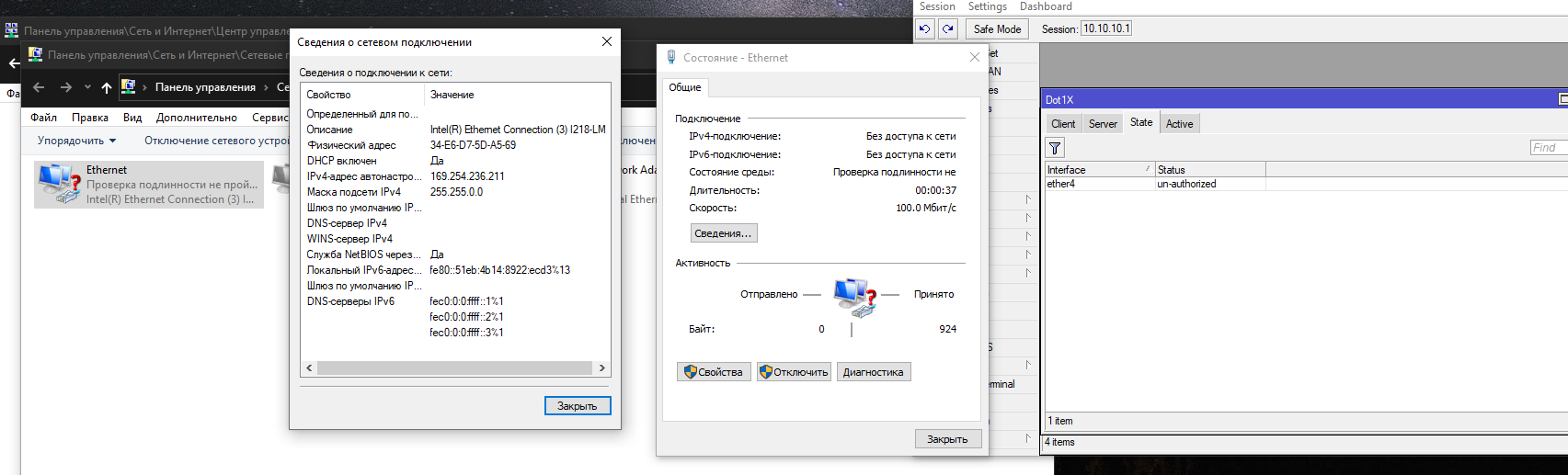

К примеру вот так выглядит отказ в авторизации:

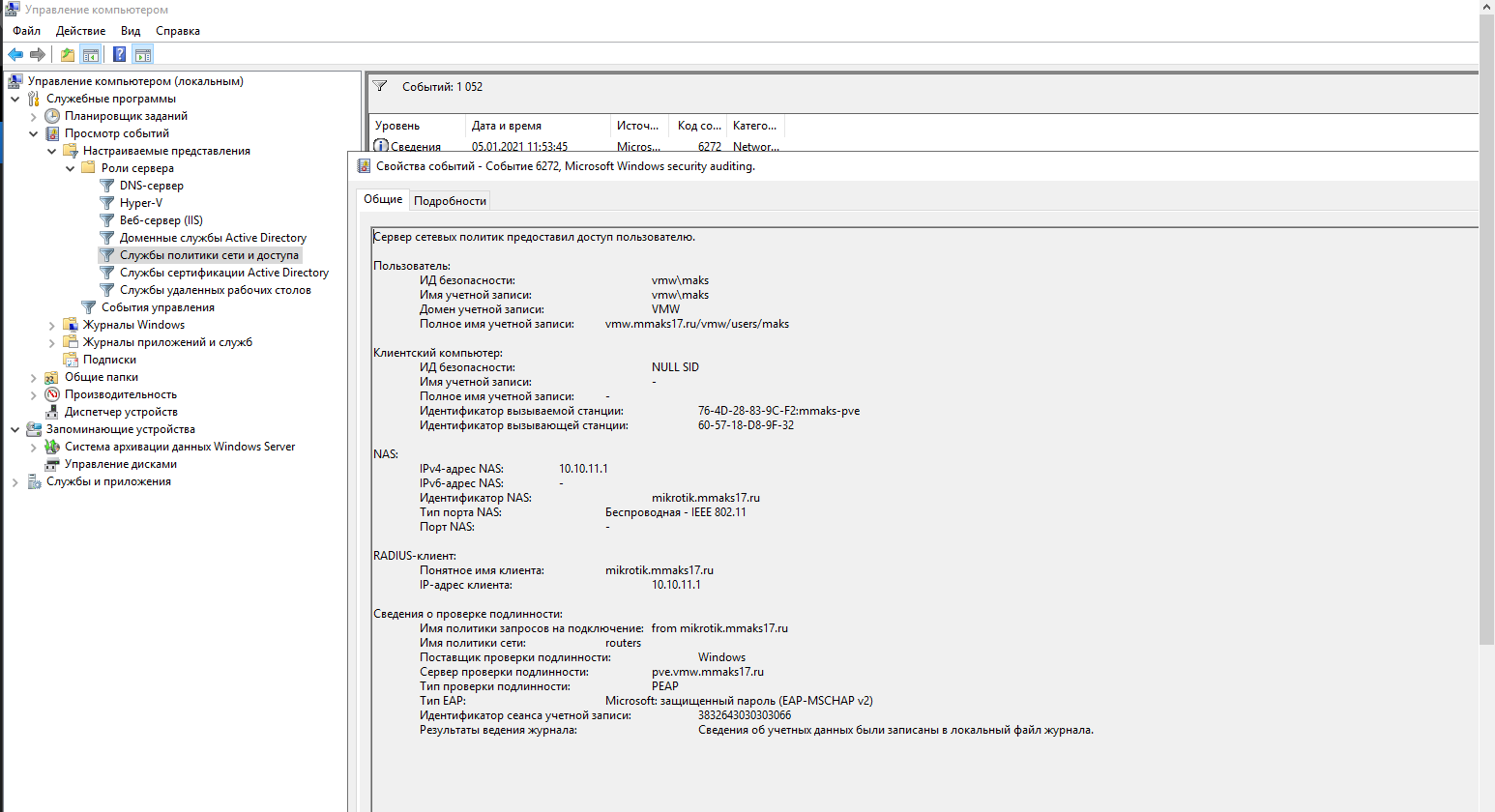

А вот так успешное подключение:

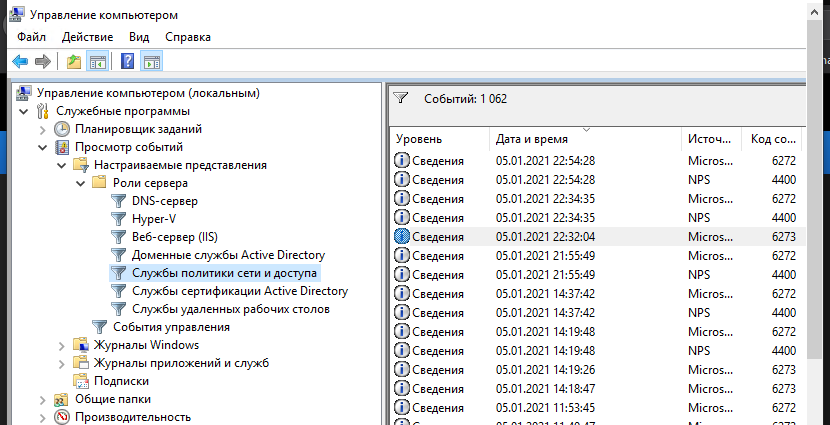

Диагностика

Не всегда наши настройки сразу работают так как надо, иногда что то идет не так, и очень хочется понять что именно. Для того что бы понять в чем причина у нас есть :

политики сети и доступа

возможны проблемы из за windows брандмауера починить можно

или для англоязычной версии:

radclient из пакета freeradius-utils. Позволяет из командной строки проверить некоторые типы авторизации, к примеру подключение к vpn

Выводы

RADIUS в сетевой среде очень полезен в плане безопасности и удобен в плане централизованного управления. Настраивать не так уж и сложно, главное читать, понимать документацию и логи.

Если какой то из пунктов непонятен, пишите. попробую показать или помочь разобраться.

Если в статье нашли ошибки, неточности или знаете как сделать лучше тоже пишите.

Благодарности:

Спасибо @aslancherkesov за злого редактора и свежий взгляд на буквы.

Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

RADIUS — немного о Mikrotik, NPS и не только

Changelog

Определение, назначение, общие сведения

Позволяет повысить безопасность сети и централизованно управлять доступами.

Сервер RADIUS может иметь свою базу данных с учетными данными (например файлы или mysql) или работать в паре с другим сервером, например Active Directory.

Кроме AAA позволяет передать некоторые дополнительные данные (настройки) клиенту прошедшему аутентификацию, в том числе vendor-specific attributes (VSA). У Mikrotik такие тоже есть, позже пройдемся по самым интересным.

Существуют много популярных приложений радиус сервера, самый популярные: freeRADIUS и Служба NPS (Network Policy Server) Windows Server. Более подробно мы рассмотрим второй вариант.

Компоненты кейса

RADIUS сервер (он же радиус сервер, он же сервер аутентификации).

Настройка

Установку роли описывать не буду, существует 100500 статей в картинках, например: тыц

Добавление радиус клиента на радиус-сервере. Нам нужно заполнить «понятное имя», IP адрес и придумать пароль (а.к.а. «секрет»), который понадиобится при настройке аутентификатора (mikrotik в нашем случае)

Политики запросов на подключение и Стетевые политики очень похожи при настройке, и нужно понимать разницу между ними. Первые нужны для того что бы при определенных условиях определить сервер на котором будет проходить проверка аутентификации клиента (к примеру локально или на другом удаленном радиус сервере) а так же для некоторых манипуляций с атрибутами. Вторые же позволяют определить набор условий по которым возможно обозначить разрешить или отклонить запроос клиента на подключение.

Политики имеют порядок и обрабатываются по нему одна за другой. Если подключение не соответствует условиям политики, то проверяется следущая и так далее. К примеру, это поможет разделить правила обработки для проводных\беспроводных и впн клиентов.

Добавление политики запросов на подключение

Добавление сетевой политики

Некоторые типовые кейсы применения радиус сервера :

централизованная аутентификация на устройствах поддерживающих aaa

аутентификация для vpn (pptp\l2tp)

аутентификация в wifi

Итак подробнее, + некоторые плюшки. Для всех наших пунктов нам нужно настроить радиус клиента в mikrotik

Теперь можно начинать настраивать интересные вещи.

1. настроим вход на микротик

Стоит уделить внимание параметру default-group он означает группу по умолчанию, в которая применится к пользователю.

Теперь настроим NPS:

А вот так будет выглядеть настройка необходимого нам атрибута, из которого микротик определит в какую группу поместить подключенного пользователя.

Сразу попробуем авторизоваться и видим что попали в нужную группу read

В методах проверки подлинности указываем :

Политика mikrotik-admin-network будет отличаться тем что в условиях выберем группу admins-network а значение отрибута MIKROTIK_GROUP зададим как full Результат ожидаемый, мы залогинились в микротик под полными правами:

Перейдем к впн, и к стразу более интересному сценарию.

В настройки правил форейвола для ограничения доступа подсетей я пожалуй не буду углубляться, подразумевается что вы понимаете как из одной подсети запретить доступ к ресурсу и как разрешить. (с) предпологается, что вы немного сетевик. Касательно примера подсети 10.10.21.0/24 необходимо разрешить форвард в подсети серверов и management а подсети 10.10.22.0/24 необходимо разрешить только доступк корпоративным сервисам, но не к сетям управления.

Знакомым нам образом добавим атрибут указывающий какой профиль микротика использовать.

Методы проверки подлинности используем как и в прошлый раз. В настройках Сервера VPN рекомендуется указать точно такой же тип.

Настроим тестовое поключение и увидим что получили IP из пула для сетевых администраторов.

Теперь настроим политику для обычных пользователей:

Wifi и Dot1x

Прежде чем перети к самому вкусному, хочется сделать выбор как мы будем проходить авторизацию, можно выбрать по логину и паролю, компьютеру, использовать mac адрес как логин и пароль.. и наконец пойти самым сложным интересным путем, использовать сертификаты. В качестве предварительной подготовки нам необходимо:

настроить службу центра сертификации Windows тыц, актуально и для следующего пункта

настроить GPO для распространения CA сертификата домена тыц

GPO автоматического получения сертификата компьютера docs.microsoft

GPO включение службы dot1X (проводная автонастройка) и создать Политики проводных сетей (802.3) для выбора способа проверки подлинности тыц

GPO Автоматическое подключение к Wifi до логина пользователя тыц

Данные пункты не маленькие что бы включать их в эту статью, но достаточно освещены в статьях интернета.

Настройку WiFi каждый настраивает как ему удобно. Я к примеру, предпочитаю CapsMan, даже если это будет единственная AP в сети. В любом случае нас интересует только Security Profile/Security Cfg.

А в методах проверки подлинности следующее.

Какие радиус атрибуты могут быть нам полезны:

устанавливать лимиты по обьему или/и скорости трафика

и многие другие параметры из вики, либо их комбинации с условиями сетевой политики, смотря сколько у вас фантазии 🙂

dot1x

Зачем нужен dot1X и как его настроить.. очень много интересных слов можно было бы тут написать, но все сказано до нас. Например на канале одного прекрасного тренера или wiki

Начнем с микротика:

Настроим политики сети: В условиях необходимо отобрать проводные клиенты

В настройках атрибутами выдадим рабочий влан

К примеру вот так выглядит отказ в авторизации:

А вот так успешное подключение:

IPSEC

С недавнего времени стало популярно настраивать vpn через ipsec ikev2, но многих пугает морока с клиентскими сертификатами. В этом плане использовать учетные данные из AD гораздо удобнее.

Для начала включим в настроках добавленного радиус клиента что он будет использоваться для ipsec

Дефолтные конфиги в ipsec не принято трогать. поэтому будем создавать свои.

Создадим «группу конфигов»

Настроим Profile (фаза 1)

Создадим пир для входящих подключений

Создадим настройки proposals (фаза 2)

Добавим пулл ip адресов которые будут выдаваться клиентам

Добавим Mod config, из которого клиенты получают префиксы подсетей за впн и dns

Создадим шаблонную политику шифрования трафика

Если планируете подключаться из windows машин в домене, то можете импортировать сертификат из своего CA и разлить его политикой на ноутбуки\компьютеры.

Если нет своего CA то можно сгенерировать сертификат на микротике. но тогда прийдется опять таки его импортировать на клиентах вручную или через GPO.

И на мой взгляд самый удобный способ, воспользоваться сертификатом letsecrypt, кстати в ros7 есть команда для автоматического получения сертификата.

Или приобрести коммерческий сертификат. У меня в примере Letsencrypt, обратите внимание что необходимо добавить так же все промежуточные сертификаты.

Добавляем политику на NPS сервере

В методах проверки подлинности разрешаем аутентификацию по паролю используюя ms-chap v2

После этого можно подключаться клиентом, все должно работать )

Если желательно расписать как настраивать клиента на mikrotik дайте знать )

Диагностика

Не всегда наши настройки сразу работают так как надо, иногда что то идет не так, и очень хочется понять что именно. Для того что бы понять в чем причина у нас есть :

политики сети и доступа

возможны проблемы из за windows брандмауера починить можно

или для англоязычной версии:

radclient из пакета freeradius-utils. Позволяет из командной строки проверить некоторые типы авторизации, к примеру подключение к vpn

Выводы

RADIUS в сетевой среде очень полезен в плане безопасности и удобен в плане централизованного управления. Настраивать не так уж и сложно, главное читать, понимать документацию и логи.

Если какой то из пунктов непонятен, пишите. попробую показать или помочь разобраться.

Если в статье нашли ошибки, неточности или знаете как сделать лучше тоже пишите.

Благодарности:

Спасибо @aslancherkesov за злого редактора и свежий взгляд на буквы.