Remote utilities host что это

Fast and Secure Remote Desktop Software

Unattended and attended remote access and remote support.

Current version: 7.0.2.0. See release notes.

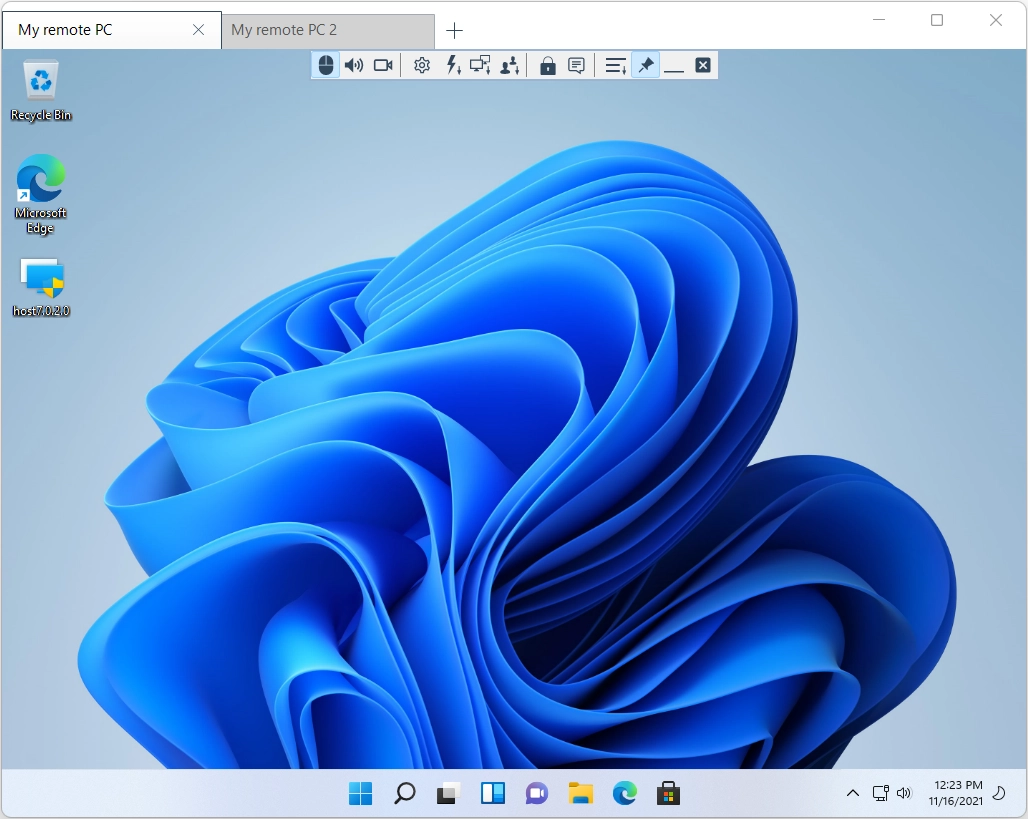

Full Control and View

Connect to a remote desktop from anywhere over a secure connection using the Full Control and View mode. View the remote screen, move the remote mouse pointer and send keystrokes. Use the toolbar at the top of the remote control window to run other tasks.

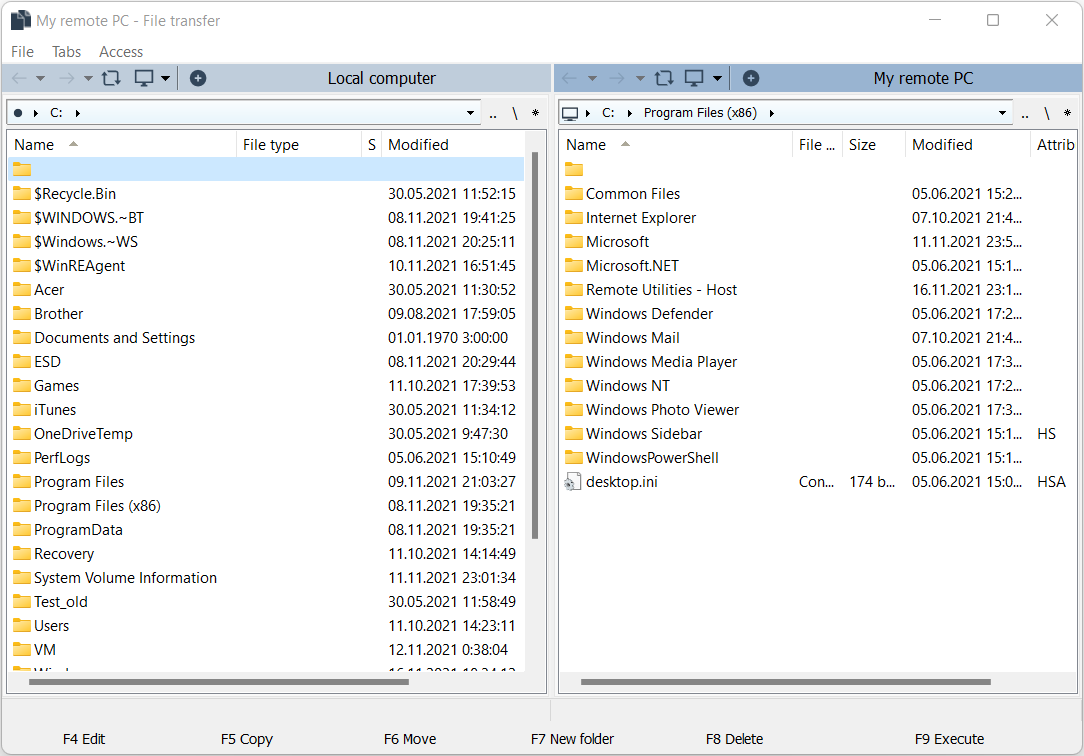

File Transfer

Send and receive files to/from a remote desktop using the File Transfer mode with a classic two-pane file manager interface. You can open multiple remote computers in tabs. Drag and drop is also supported.

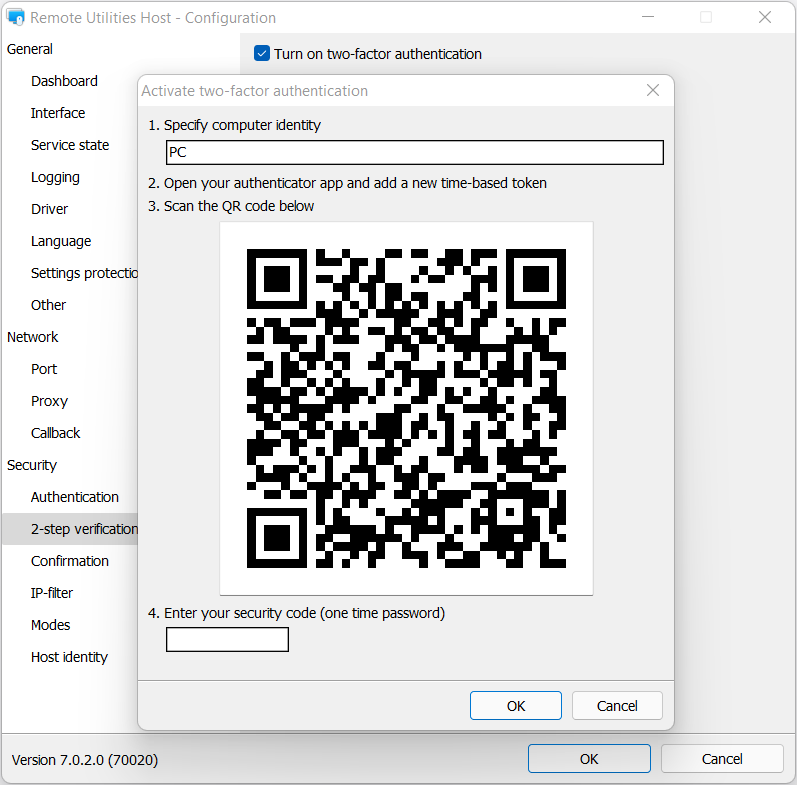

Two-factor Authentication

Enable two-step verification for ultimate protection. You can generate a time-based token and add it to Google Authenticator or a similar app. When you start a remote session Remote Utilities will ask you for a one-time password (OTP).

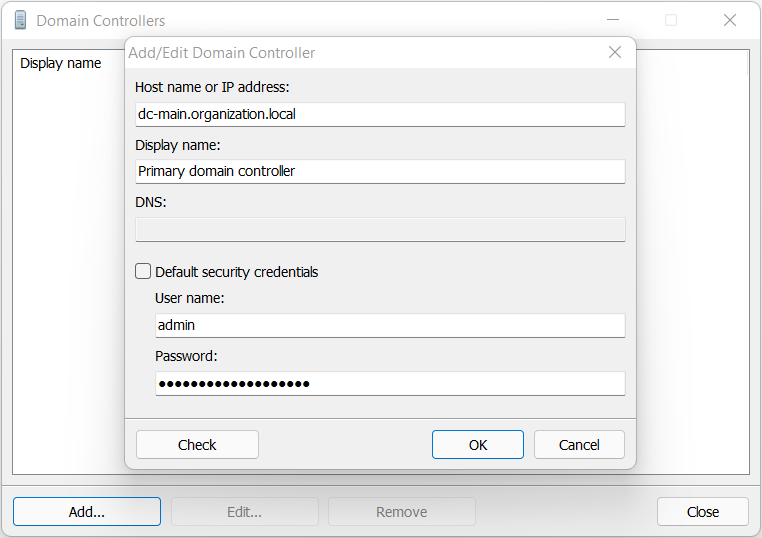

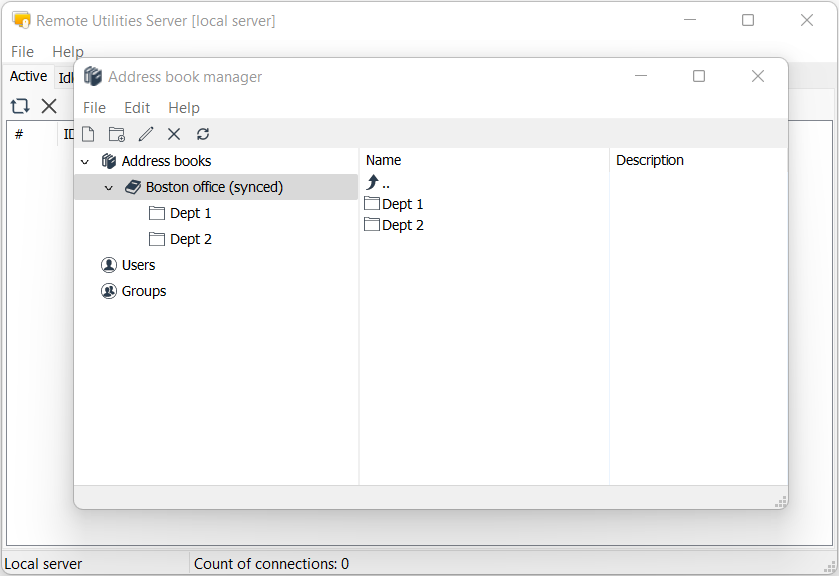

Active Directory Support

Easily integrate Remote Utilities into your AD environment. Add domain controllers, push-install Host across your AD network and create a schedule for importing AD computers into Remote Utilities address book.

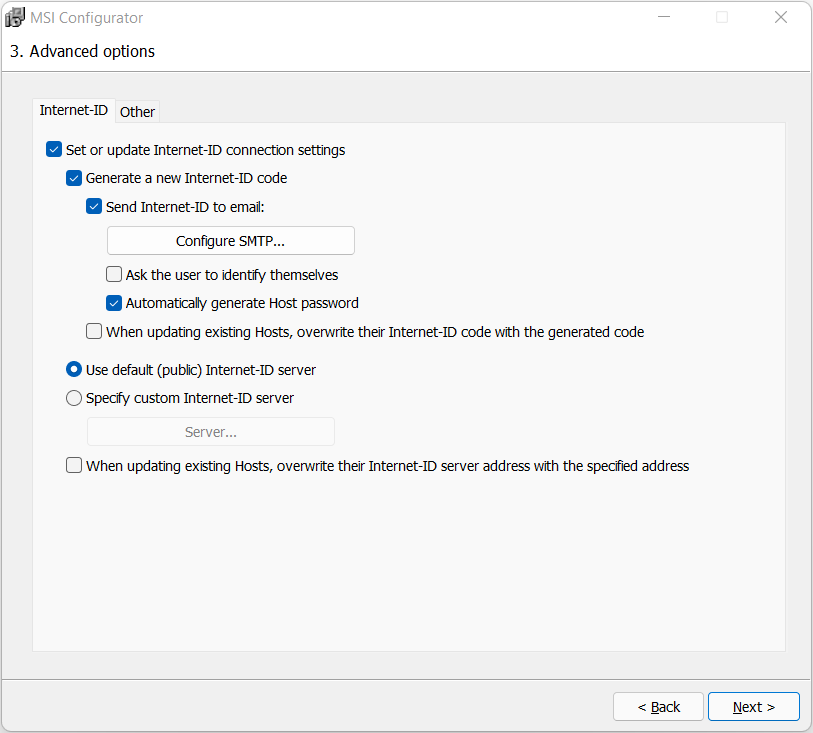

MSI Configuration

Use the built-in MSI Configurator to create a custom Host installer for further deployment across your network. For spontaneous support, configure Agent module and customize it with your logo and welcome text.

Self-hosted Server

Enhance Remote Utilities capabilities with an on-premises server and build a 100% autonomous remote support solution to comply with strictest security requirements.

Our blog

Remote Utilities 7 has been released

Remote Utilities for remote work and telecommuting

Viewer for Mac and Linux Beta has been released

Tips: Enhancing Remote Utilities Security

Version 6.10: Custom SMTP settings

Version 6.9: Final release

Version 6.9: PIN-code + Rerun Agent as

Version 6.9: Host authorization

Remote Utilities 6.9 Beta 1 released

GDPR: Updates to our Privacy Policy

Digital Signature for Custom Builds

Using Host vs. Using Agent

Our customers

Our customers

What our customers say

alexullyot

Manufacturing, 101-250 Employees

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

Пример письма с вредоносным вложением, использующим DLL Hijacking:

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

Состав самораспаковывающегося дроппера:

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

Некоторые API-функции выполняются через указатели на функции-переходники:

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCU\SOFTWARE\WDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

Затем создает TCP-сокет. Проверяет значение глобальной переменной, в которой хранится порт для подключения с использованием протокола SSL (в рассматриваемом образце равен нулю). Если порт не равен нулю, то соединение выполняется по SSL посредством функций библиотеки SSLEAY32.dll. Если порт не задан, бэкдор подключается через порт 80.

Далее отправляет сформированный запрос. Если ответ получен, то ожидает в течение минуты и повторно отправляет запрос с InternetID. Если ответа нет, то повторяет запрос через 2 секунды. Отправка происходит в бесконечном цикле.

BackDoor.RMS.181

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами удаленного управления, созданный с помощью MSI-конфигуратора из состава Remote Utilities Viewer. Распространялся в составе самораспаковывающегося 7z-дроппера (52c3841141d0fe291d8ae336012efe5766ec5616).

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program Files\Remote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLM\Remote Utilities\v4\Server\Parameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:\Users\Kelevra\Desktop\Source\Project1.vbp.

Бэкдор сообщает о готовности к подключению, отправляя сообщение на адрес cerbe[@]protonmail[.]com.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

Trojan.GidraNET.1

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:\Users\Kelevra\Desktop\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Gidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:\Users\Kelevra\Desktop\Source\Project1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

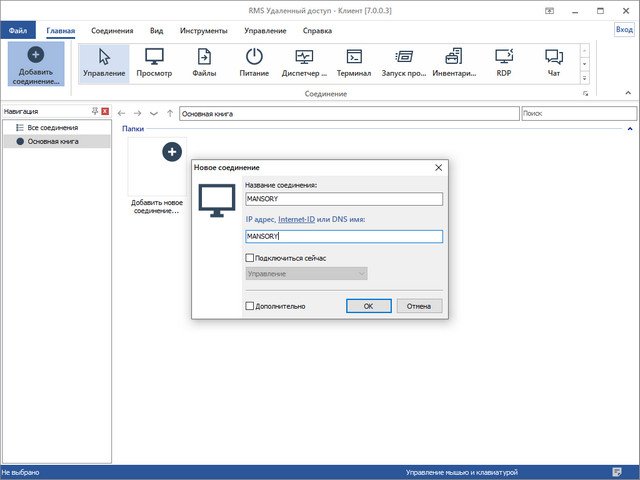

Интернет и сеть ⇒ Remote Utilities Viewer 7.0.0.3

RMS — это продукт для управления удаленным рабочим столом, предоставляющий простой и безопасный доступ к PC в любой точке земного шара. RMS позволяет просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами.

RMS состоит из двух основных модулей:

1) Модуль управления — Клиент

Модуль «Клиент» предназначен для подсоединения к удаленным рабочим станциям, на которых установлен Хост. Клиент предоставляет удобный UI для управления списком соединений, построения карты сети, поиска удаленных рабочих станций и управления ими в различных режимах.

2) Удаленный модуль — Хост

«Хост» должен быть установлен на каждой удаленной рабочей станции, к которой нужно получить доступ. Этот модуль позволяет удаленно управлять компьютером, на котором он установлен. Возможна удаленная установка клиентских модулей, также имеется конфигуратор MSI дистрибутива Хоста.

Из единого центра управления вы можете подключиться к любому компьютеру в домене — через Active Directory, в локальной сети или же через интернет — при помощи Internet-ID.

Основные характеристики:

Удаленный доступ

• Удаленное управление рабочим столом

• Передача файлов

• Список компьютеров и структура сети

• Сопровождаемые и не сопровождаемые ПК

• Подтверждение соединения

Работа при сложной топологии сети

• Гибкая настройка прав доступа

• Блокировка экрана и устройств ввода

• Работа с несколькими компьютерами одновременно

• Настройка качества картинки и экономичный режим

• Удаленная печать

Удаленное администрирование

• Полная интеграция с Active Directory

• Управление питанием

• Доступ к различным терминальным сессиям

• Удаленный диспетчер задач

• Поддержка нескольких мониторов

• Полная поддержка UAC

• Удаленный запуск программ

• Управление RMS через командную строку

• Удаленный реестр

• Терминал

• Инвентаризация

• RDP

• Поиск Хостов в сети

Удаленная установка

• MSI конфигуратор

• Встроенная утилита удаленной установки

• Установка с использование групповых политик Active Directiry

Связь

• Текстовый чат

• Аудио и видео чат

• Текстовое сообщение

Наблюдение

• Удаленная веб-камера

• Запись экрана по расписанию

ОС: Windows 10/8/7/Vista/XP/2003/2008/2012/2016/2019

Скачать программу Remote Utilities Viewer 7.0.0.3 (66,3 МБ):

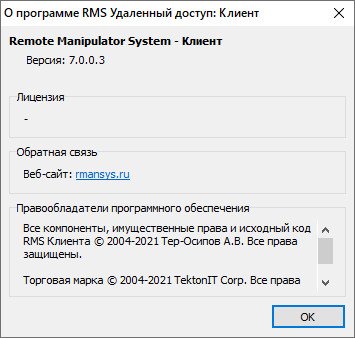

Remote utilities host что это

A direct connection is possible when the Host is in direct visibility to the Viewer, i.e. the Host can be addressed by its IP address or hostname (DNS name).

This connection type does not require any intermediary (relay) servers in-between Viewer and Host and is by definition the fastest way to access a remote Host.

Internet-ID connection

An Internet-ID connection uses an intermediary server on the Web («Internet-ID server») to broker a remote connection between Viewer and Host.

Internet-ID server

An Internet-ID server (also a relay server) is an intermediary server used by an Internet-ID connection to broker communication between Viewer and Host. An Internet-ID server can be either public (i.e. hosted and maintained by our company) or a self-hosted server.

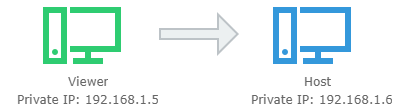

Host is a persistent module that you can install on a remote computer for 24/7 access. You must have administrative privileges on the computer in order to install the Host.

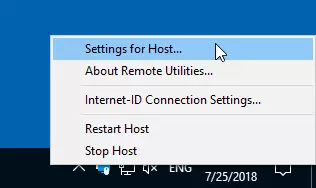

You can review and change the Host settings through the Windows Start menu or by right-clicking its icon in the system tray.

Host facts

Host icon colors

The Host icon in the system tray can turn different colors depending on the Host connection status and connection type used. This is what the icon colors mean:

Installing and uninstalling

Before installation

After installation

Installing Host

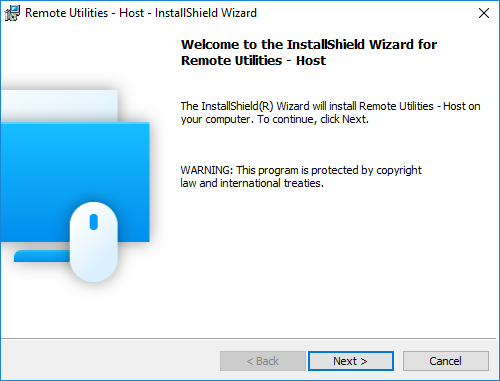

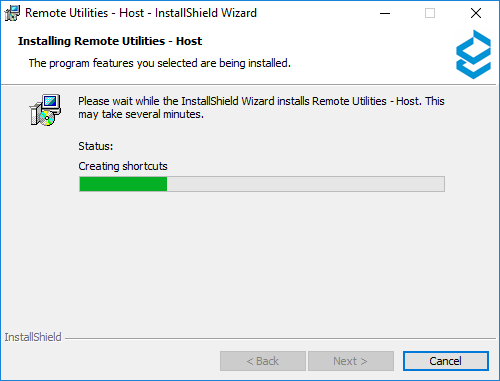

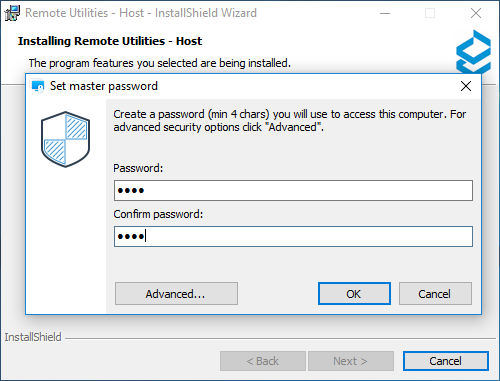

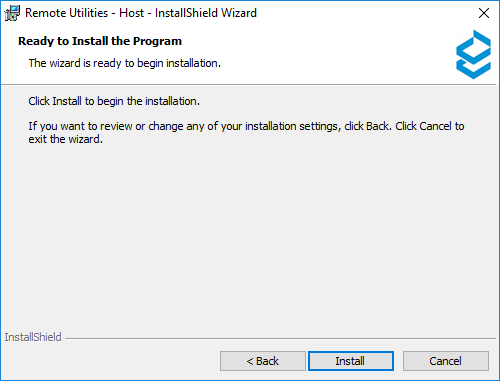

Download and run the Host installation package on the remote PC. In the installation wizard click Next :

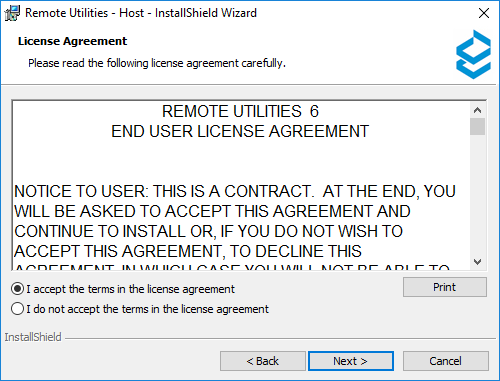

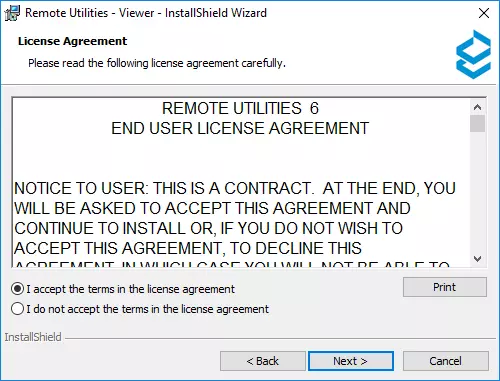

Accept the End User License Agreement by selecting I accept. and click Next :

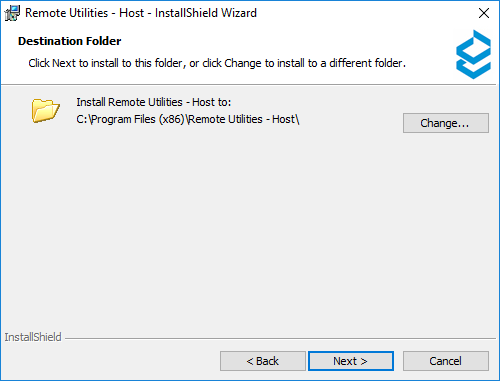

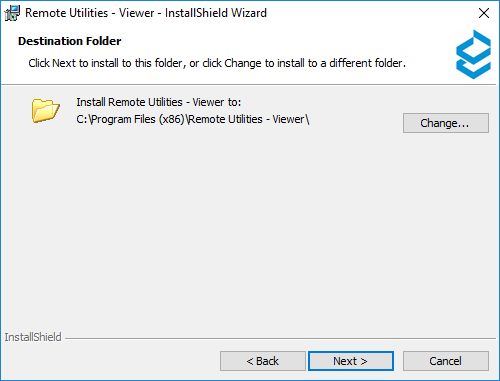

Select a new installation directory or leave the default one as is. Click Next :

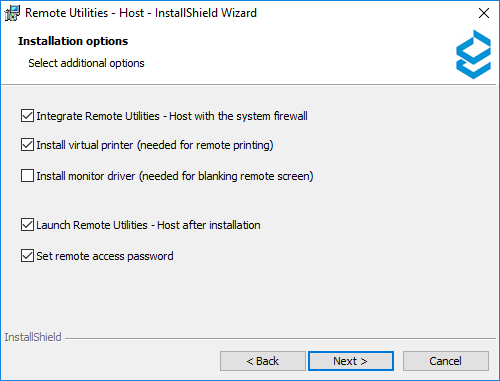

On the Installations Options step, leave the default values checked (or uncheck those you do not need) and click Next :

Virtual printer driver needed for remote printing is not compatible with Windows XP.

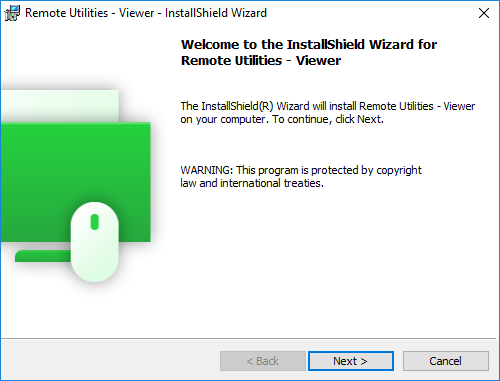

Installing Viewer

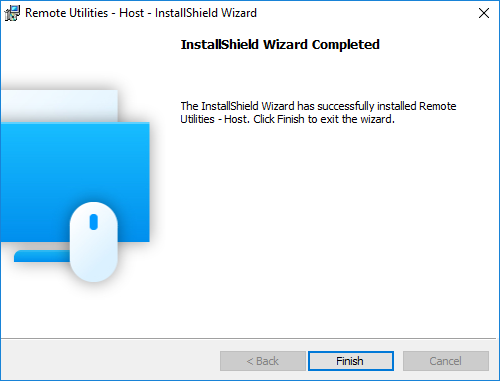

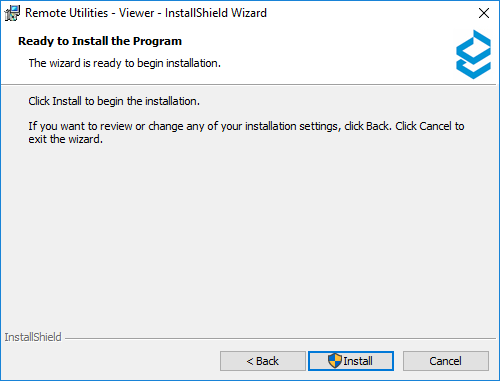

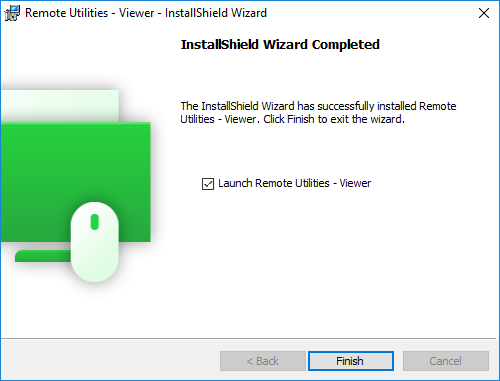

Wait until the installation is complete and click Finish to close the installation wizard.

Uninstalling Host

To completely uninstall Host from your PC:

Important!

The registry key in step 3 above is where the Host stores its settings. If you want to re-install the Host and keep its settings, do not delete this registry key.

Only delete the key if you either want to wipe the Host from your system or you are having issues that you think are caused by corrupted Host settings.

Uninstalling Viewer

To completely uninstall Viewer from your PC:

Important!

Removing Agent

Note: if you run a custom-built Agent file on a computer where you previously ran the vanilla Agent, the custom Agent settings will always override the vanilla Agent settings.