Rsa key что это в телефоне

Как использовать смартфон Android в качестве электронного ключа безопасности для аккаунта Google

Двухфакторная аутентификация (или двухшаговая аутентификация) – это функция безопасности, которую нужно использовать в аккаунтах всех сервисов, которые мы хотим защитить.

Аккаунты Google являются очень привлекательной мишенью для хакеров, которые хотят завладеть пользовательскими данными. Технологический гигант разработал несколько методов для защиты ваших данных, включая несколько способов для предотвращения попыток взлома аккаунта.

Как известно, лучшим и менее подверженным компрометации способом для защиты аккаунта является использование физического ключа безопасности.

Однако, приобретение и постоянное использование физического ключа создает дополнительные неудобства для пользователей. Поэтому Google применила альтернативный подход и теперь позволяет превратить свои смартфоны в электронные ключи безопасности.

Смартфон Android в роли электронного ключа безопасности

Другими словами, смартфон Android или iPhone выступает в роли ключа безопасности и позволяет пользователям разрешать или отклонять попытки авторизации в свои аккаунты.

Google рекомендует использовать данную опцию в рамках программы «Дополнительная защита», которая будет полезна «журналистам, правозащитникам, бизнесменам, политикам и тем пользователям, которые чаще других подвергаются целенаправленным атакам».

Тем не менее, данную возможность может использовать любой владелец персонального аккаунта Google или рабочего аккаунта Google Cloud.

Чтобы использовать смартфон Android в качестве электронного ключа безопасности, мобильное устройство и ПК должны отвечать следующим требованиям:

Конечно, существуют и другие способы для защиты аккаунтов Google, например двухфакторная аутентификация с помощью кодов проверки, которые отправляются на мобильный телефон. Однако, в случае компрометации мобильного устройства хакеры могут перехватить проверочный код.

Ключи безопасности используют шифрование с открытым ключом для проверки вашей личности и URL-адрес страницы входа, чтобы злоумышленник не получил доступ к вашему аккаунту, даже если ему известны логин и пароль. В отличие от методов двухфакторной аутентификации (2FA), которые пытаются выполнить дополнительную проверку авторизации, ключи безопасности соответствуют стандартам FIDO для обеспечения надежной защиты против автоматизированных ботов, массовых фишинг-атак и целенаправленных мошеннических атак.

Как настроить электронный ключ безопасности для Android смартфона

Смартфоны Android уже имеет встроенный ключ безопасности, поэтому нужно только настроить использование аккаунта Google со смартфоном для двухфакторной аутентификации.

Во-первых убедитесь, что ваш смартфон добавлен в аккаунт Google, который вы хотите защитить, и в нем включена двухэтапная аутентификация.

Затем на ПК или мобильном устройстве нужно войти в аккаунт Google. Выберите опцию «Добавить электронный ключ» на странице управления аккаунтом по следующему пути:

Затем вам нужно выбрать устройство, которые вы хотите использовать в качестве ключа безопасности. Вот почему смартфон должен быть привязан к аккаунту Google, в противном случае вы просто не увидите его в списке телефонов, которые можно настроить как электронный ключ.

После завершения настройки, вы получите следующее сообщение:

Готово! Электронный ключ добавлен

Электронные ключи устройства [имя устройства] добавлены в аккаунт.

Теперь для входа в аккаунт с помощью двухэтапной аутентификации вам понадобится пароль и устройство [имя устройства].

Убедитесь, что включены Bluetooth и определение местоположения

В следующий раз при попытке входа в аккаунт Google, вы должны будете подтвердить это действие на своем мобильном телефоне.

После подтверждения входа, вы получите доступ к своему аккаунту.

Руководствуясь данной инструкцией, всегда можете изменить данные параметры, удалять устройства и добавлять новые устройства в качестве электронных ключей. Не забывайте, что ваш компьютер должен иметь Bluetooth-модуль, иначе данные о попытке авторизации не будут отправлены на ваш смартфон. Кроме того, вы должны включить службы геолокации на своем смартфоне.

Ключи, учетные данные и хранилище на Android

Russian (Pусский) translation by Ellen Nelson (you can also view the original English article)

В предыдущем материале о безопасности пользовательских данных Android мы рассмотрели шифрование данных с помощью предоставленного пользователем кода. В этом уроке перейдём к хранению учётных данных и ключей. Я начну с ознакомления с учётными данными и закончу примером защиты данных с помощью хранилища ключей KeyStore.

Часто, при работе со сторонней службой, требуется какая-то форма авторизации. Она может быть настолько простой, как /login на стороне пользователя, которая принимает имя пользователя и пароль.

Сначала может показаться, что простое решение — это собрать UI, который будет предлагать пользователю войти в систему, а затем записать и сохранить их данные для входа. Однако, это не лучший метод, так как нашему приложению не нужно знать данные для входа в сторонний аккаунт. Вместо этого, мы можем использовать Диспетчер учётных записей (Account Manager), который уполномочен отрабатывать эту конфиденциальную информацию для нас.

Диспетчер учётных записей

Диспетчер учётных записей (Account Manager) — это централизованный помощник для работы с учётными данными пользователя, поэтому вашему приложению, иметь дело с паролями напрямую не нужно. Часто он предоставляет токен вместо реального имени пользователя и пароля, который можно использовать для выполнения аутентифицированных запросов к службе. Например, при запросе токена OAuth2.

Иногда, вся необходимая информация уже хранится на устройстве, а иногда Account Manager придётся обращаться к серверу за новым токеном. Вы, наверное, видели раздел Учётные записи в Настройках вашего устройства для разных приложений. И вот как, мы можем получить список доступных учётных записей:

Так как, у каждой службы будет свой способ проверки подлинности и хранения личных учётных данных, Диспетчер учётных записей предоставляет модули проверки подлинности для реализации сторонней службой. Хотя Android может выполнять вход на многие популярные сервисы, для вашего приложения, вы можете написать свой собственный обработчик авторизации учётной записи и хранилища учётных данных. Это позволит убедиться, что учётные данные зашифрованы. Имейте также в виду, что учётные данные в Диспетчере учётных записей, которые используются другими службами, могут храниться в виде открытого текста, что делает их видимыми для любого, кто имеет рут-права на своё устройство.

Временами вам нужно будет иметь дело с ключами или сертификатами для отдельного лица или сущности, вместо просто данных для входа. Например, когда стороннее приложение отправляет вам файл сертификата, который вам нужно сохранить. Самый распространённый сценарий — это когда приложению нужно авторизироваться на сервере частной организации.

В следующем уроке, мы рассмотрим использование сертификатов для аутентификации и безопасной связи, ну а пока, я всё же хочу рассмотреть, как хранить эти элементы. Изначально Keychain API был создан для очень конкретного использования — установка закрытого ключа или пары сертификатов из файла PKCS#12.

Keychain — связка ключей

Представленный в Android 4.0 (API Level 14), Keychain API управлял ключами. В частности, это работает с объектами PrivateKey и X509Certificate и обеспечивает более безопасный контейнер, чем использование хранилища данных вашего приложения. Связано это с тем, что разрешения закрытых ключей открывают доступ к ключам только вашему приложению и только после авторизации пользователя. Это означает, что, прежде чем, вы сможете использовать хранилище учётных данных, на устройстве должен быть настроен экран блокировки. Кроме того, объекты в связке ключей можно объединить с защитой от оборудования, если доступно.

Код установки сертификата выглядит следующим образом:

Пользователю будет предложено ввести пароль для доступа к закрытому ключу и указать имя сертификата. Для получения ключа, в следующем коде представлен пользовательский интерфейс, который позволяет пользователю выбирать ключ из списка установленных ключей.

Вооружившись этими знаниями, теперь давайте посмотрим, как мы можем использовать хранилище учётных данных для сохранения конфиденциальных данных.

KeyStore

В предыдущем уроке, мы рассмотрели защиту данных с помощью предоставляемого пользователем пароля. Такой вариант хорош, но требования к приложениям часто уводят от того, чтобы пользователи каждый раз входили в систему и запоминали дополнительный пароль.

Вот где можно использовать KeyStore API. Начиная с API 1, KeyStore используется системой для хранения учётных данных WiFi и VPN. Начиная с 4.3 (API 18), вы можете работать с асимметричными ключами конкретного приложения, а в Android M (API 23) можно хранить симметричный ключ AES. Таким образом, хотя API не позволяет хранить конфиденциальные строки напрямую, эти ключи можно сохранить, а затем использовать для шифрования строк.

Преимущество хранения ключа в хранилище ключей заключается в том, что он позволяет работать с ключами без раскрытия секретного содержимого этого ключа; данным ключа не место в приложении. Помните, что ключи защищаются разрешениями, так что только ваше приложение может получить к ним доступ, и они могут быть дополнительно защищены аппаратным обеспечением, если устройство поддерживает это. Создаётся контейнер, который усложняет извлечение ключей с устройства.

Генерирование нового случайного ключа

Поскольку хранение незащищённого ключа вместе с зашифрованными данными, это как прятать ключ от дома под половик, эти параметры пытаются защитить ключ в состоянии покоя в случае взлома устройства. Примером может служить автономный дамп данных устройства. Если пароль устройства не известен, эти данные, по сути, бесполезны.

Шифрование данных

Расшифровка в массив байтов

Смотрим на примере

Теперь мы можем посмотреть на пример!

Использование асимметричных ключей RSA для старых устройств

Это хорошее решение для хранения данных в версии M и выше, но что, если ваше приложение поддерживает более ранние версии? Хотя симметричные ключи AES не поддерживаются в M, поддерживаются асимметричные ключи RSA. Это означает, что для достижения того же результата, мы можем использовать RSA ключи и шифрование.

Чтобы получить ключ, сделайте вот так:

Довольно много кода! Для простоты примеров, я пропустил обработку исключений. Но помните, что для итогового кода не рекомендуется просто перехватывать все случаи Throwable в одном операторе catch.

Заключение

На этом урок по работе с учётными данными и ключами завершён. Большая часть неразберихи вокруг ключей и хранилища связана с эволюцией ОС Android, но вы можете выбрать, какое решение использовать, учитывая уровень API, поддерживаемый вашим приложением.

Теперь, когда мы рассмотрели лучшие примеры защиты данных в состоянии покоя, следующий урок будет сосредоточен на защите данных при передаче.

Аутентификация по SSH с помощью ключей RSA.

Для чего

Во-первых, повышение безопасности целевой системы. Если вы хоть иногда просматриваете логи своего сервера (роутера), то вам наверняка попадались записи о попытках подбора пароля. Что-то типа

RSA-ключ длиной 4096 бит в настоящее время представляет собой математическую головоломку, решение которой не укладывается в обозримый временной промежуток. Так что вероятность его прямого подбора невозможна в принципе.

Во-вторых, расширение возможностей. С включением авторизации по паре ключей RSA вы получаете удобную плюшку в виде возможности автоматического входа на сервер через различные инструменты автоматизации рутинных задач.

В-третьих, повышение уровня комфорта. Когда число управляемых серверов (роутеров) измеряется десятками, то однажды можно устать набирать пароли и/или запоминать их.

Немного теории

Аббревиатура RSA образована из фамилий трёх человек: Рональда Ривеста (Ronald Linn Rivest), Ади Шамира (Adi Shamir) и Леонарда Адлемана (Leonard Max Adleman). Они и предложили миру криптографическую систему, состоящую из открытого и закрытого ключей, которые вычисляются с помощью математических действий. Прямая дешифрация такого ключа является задачей разложения его на простые множители. Предполагается, что решение этой задачи является вычислительно сложным и не может быть завершено в какой-то разумный срок, что и является основой стойкости данной криптосистемы.

Разумеется, данная криптосистема не лишена слабых сторон и подвергается изучению практически с момента создания со стороны пытливых умов. Интересующимся — поиск в помощь.

Договоримся, что RSA-ключ, RSA-пара, ключи RSA в общем случае обозначают криптографическую систему в целом. А когда это будет необходимо, будем явно указывать, какой ключ имеется в виду.

Подготовка

Для получения открытого (публичного, public key) и закрытого (приватного, private key) ключей необходимо воспользоваться генератором, который есть на любой linux/freebsd-машине

По умолчанию генератор создает 2048-битную ключевую пару, но при желании его можно запустить с флагом

и получить пару 4096-битных ключей.

Для учебных целей можете воспользоваться он-лайн генератором, которых чуть более девяти тысяч, но в боевом применении этого делать не стоит по очевидным причинам.

Шаги работы команды при её первом запуске будут выглядеть примерно так

Если вы согласны сохранить ключи в свой домашний каталог, жмите Enter. Если есть возражения, поменяйте путь и жмите Enter.

Будьте внимательны! Если вы однажны уже сгенерировали ключи и забыли об этом, генератор вас предупредит

Если вы ответите утвердительно (y, yes), старые ключи будут перезаписаны, и вы не сможете ими воспользоваться. При возникновении сомнений смените путь и/или имя файла.

Парольная фраза необходима для того, чтобы даже при настроенной авторизации по ключевой паре подтверждать вход паролем. Скажем сразу — это не подходит для автоматизации задач. Повторяем ввод парольной фразы (или жмём Enter, если её не будет)

В итоге генератор сообщит,

куда положил ключи, а также представит отпечаток и его визуализацию

Здесь fooname@fooserver к отпечатку не относится, а имеет смысл комментария, чтобы не запутаться, с каким пользователем и сервером этот отпечаток ассоциирован.

Теперь у вас есть пара RSA-ключей. Обращаем ваше внимание, что она находится на некой linux/freebsd-машине, которую вы использовали для генерации. Целевая система (то есть к которой необходимо настроить доступ) может находиться где-то еще. Следовательно, после копирования ключей (о чём ниже) их следует затереть во избежание компрометации

Если же это подконтрольная вам система, и вы понимаете, что делаете, ключи можно оставить.

Размещение ключей на linux-сервере

Не будем останавливаться на копировании открытого ключа с помощью утилиты ssh-copy-id, потому что есть она не везде, делает всё за нас, в этой связи суть происходящего ускользает. Желающие могут воспользоваться поиском.

Итак. Получаем созданный открытый ключ

который будет выглядеть вот так

Логинимся на целевую систему и переходим в свой домашний каталог (или переходим в каталог пользователя, если вы под root)

Создаем папку для хранения ключей, копируем все символы ключа (начиная с ssh-rsa и до fooname@fooserver включительно) и вставляем в файл authorized_keys

Сразу настраиваем права доступа, чтобы посторонние не могли туда попасть,

удалив доступ для «group» и «other». А если вы под root, то меняем еще и владельца

Теперь целевая система «знает» о вас.

Проделав выше приведённые манипуляции вручную, мы посмотрели, что стоит за работой утилиты ssh-copy-id, и можем легко и непринуждённо копировать наши ключи куда угодно с соблюдением необходимых мер безопасности.

Размещение ключей на роутере Mikrotik

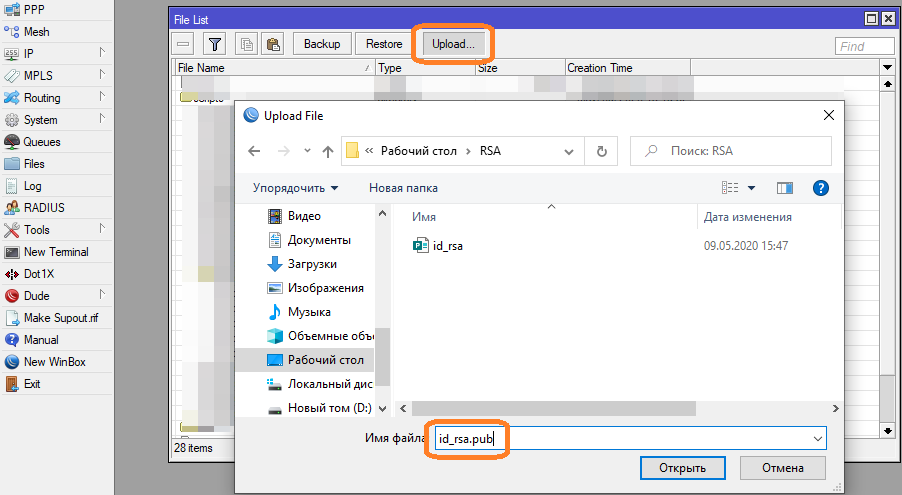

Для импорта открытого ключа на Mikrotik воспользуемся Winbox.

Известным нам способом получаем созданный открытый ключ

который, напоминаем, выглядит так

Выделяем все без исключения символы и сохраняем в какой-нибудь файл (хоть в Проводнике, хоть в Far’е). Желательно с понятным именем и расширением, например id_rsa.pub. Затем, используя Winbox, копируем файл на роутер

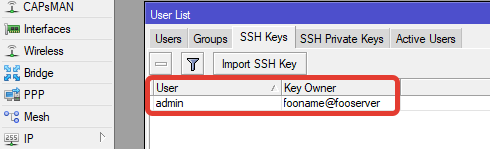

Открываем список пользователей и переходим на вкладку SSH Keys. Нажимаем кнопку Import SSH Key, в поле User пишем имя существующего пользователя, которому будет соответствовать наш ключ, выбираем файл с ключом из списка и нажимаем кнопку Import SSH Key.

Если все выполнено правильно, картинка будет выглядеть так

Теперь на роутер можно попасть, используя RSA-ключи.

Подключение к целевой системе

Для того, чтобы получить доступ к целевой системе по SSH с использованием RSA-ключа, необходимо импортировать в неё открытый ключ, как мы выяснили выше по тексту.

Теперь разбираемся с закрытым ключом.

Если подключение к целевым системам будет осуществляться из той системы, где была сгенерирована ключевая пара, то закрытый ключ уже лежит на своем месте в вашем домашнем каталоге

с именем id_rsa. Можете даже заглянуть в него

Выполнив команду на подключение,

вы сразу попадёте в консоль целевой системы. Если что-то пошло не так, проверьте всё с самого начала.

Для случая, когда подключение к целевой системе будет осуществляться из какого-то совсем иного места, то есть другой linux/freebsd-машины, необходимо на этой другой машине в свой домашний каталог поместить закрытый ключ с выставлением необходимых прав.

Использование RSA-ключа в PUTTY

Нередко (а даже наиболее больше максимально часто) администратор использует windows-машину на своем рабочем месте. К счастью, для windows-среды существует совершенно прекрасный SSH-клиент PUTTY, который, к тому же, умеет много чего еще. Давайте разберемся, как с его помощью воспользоваться RSA-ключом.

Для начала посетим сайт PuTTY и скачаем отсюда PuTTY Key Generator, который потребуется нам для конвертации нашего закрытого ключа. Затем получаем содержимое нашего закрытого ключа

и копируем его полностью.

Открываем Блокнот, вставляем скопированные данные и сохраняем файл без расширения, не забыв при этом указать тип файла Все файлы. В принципе ничего страшного не произойдет, если сохранить файл с расширением .txt, но на наш взгляд это немного неряшливо.

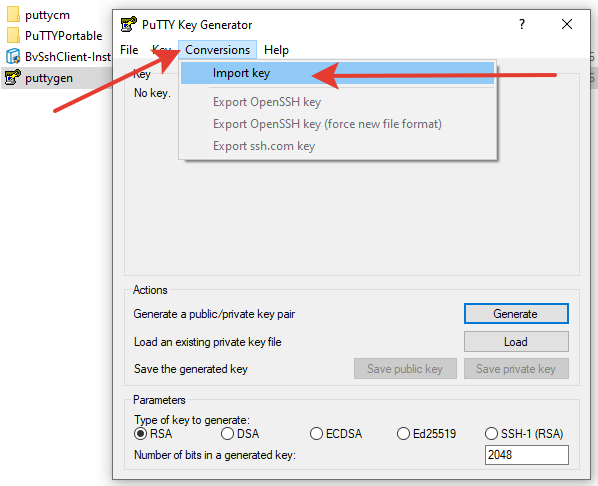

Запускаем скачанный ранее PuTTY Key Generator (puttygen.exe), заходим в пункт меню Conversions и выбираем Import Key

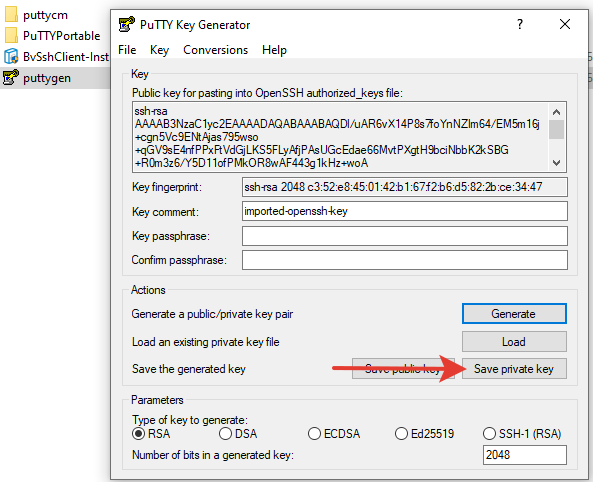

Будет выполнено чтение и загрузка нашего закрытого ключа. Далее жмём кнопку Save private key

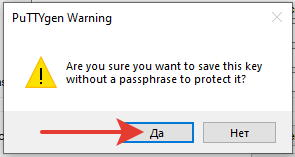

Если PuTTYgen спросит нас,

(Вы уверены, что хотите сохранить этот ключ, не защитив его парольной фразой?) отвечаем Да и сохраняем файл с понятным именем. Обратите внимание, что теперь тип файла будет PuTTYgen Private Key Files и расширение .ppk.

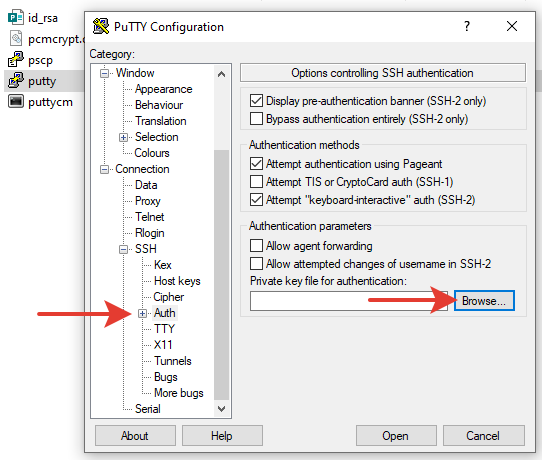

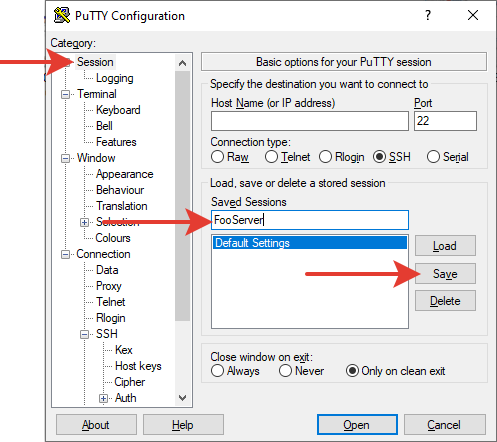

После этого возвращаемся в узел Session, задаем имя сессии и нажимаем кнопку Save

Таким образом мы получили сохраненную сессию, которая содержит настройки для авторизации с помощью RSA.

Чтобы подключиться к целевой системе, необходимо запустить PUTTY, выбрать созданную нами сессию и нажать Load для загрузки настроек, затем указать DNS-имя (или ip-адрес), порт и нажать Open. После чего мы должны оказаться в командной строке под своей учетной записью. Если этого не произошло, пройдитесь внимательно по всем шагам еще раз.

Заключение

Последним шагом в настройке безопасного входа по SSH является отключение возможности входа с паролем. В разных системах и устройствах настройка может отличаться, но, к примеру, в linux/freebsd-системах это делается через редактирование файла конфигурации службы ssh

То есть раскомментировать указанные строки (если они закомментированы) и установить сооветствующий режим.

В роутерах Mikrotik возможность входа с паролем автоматически отключается после импорта открытого ключа, как указано в инструкции.

Несмотря на то, что криптосистема RSA является одной из самых распространенных, протокол SSH позволяет использовать для аутентификации ключи криптосистем DSA, ECDSA и других. Использование каждой из них должно соответствовать вашей задаче. Подробно о протоколе SSH можно почитать в документах Совета Интернета..

Мы приветствуем намерение обсудить с нами ваш проект

Заказ обратного звонка

Политика конфиденциальности персональных данных

Мы поможем вашему бизнесу стать современным, стать актуальным, стать экономически безопасным для вас.

Что выделяет нас из числа бесчисленного множества остальных?

Итак, мы предоставляем клиентам только платные услуги. Помимо услуг предлагаем к покупке различное торговое, сетевое, серверное и офисное оборудование или программное обеспечение. Мы обязательно предложим вам обзавестись видеонаблюдением под ключ и услуги IT-аутсорсинга (системное администрирование, установку и настройку серверов, конфигурирование и поддержку 1С и прочие подобные услуги).

Иногда мы делимся своим опытом работы в различных сферах деятельности. В разделе информационных статей размещены примеры решений в различных областях работы, системного администрирования, программирования на PHP или настройке различных систем видеонаблюдения.

Мы, например, потратили очень много времени, чтобы поделиться информацией о том, как мы настраивали централизованную систему видеонаблюдения Hikvision, а не так давно среди статей появился обширный материал на тему создания алгоритма регистрации и авторизации пользователей на сайте.

Уверены, очень многим пользователям вся эта информация будет полезна, так как мы её проверили в деле.

Телефон продолжает показывать (разрешить USB-отладку?) Диалог с отпечатком ключа RSA [дубликат]

Это приведет к следующему:

это будет работать, поскольку возраст никогда не будет иметь значения, которое не имеет смысла, а код следует логике вашего «бизнес-процесса»

25 ответов

1. Проверьте, разрешено ли:

2. Отмена USB-отладки на телефоне

Если устройство отображается как неавторизованное, перейдите к настройкам разработчика на телефоне и нажмите «Отменить авторизацию USB-отладки» (проверено с помощью JellyBean & amp; Samsung GalaxyIII).

3. Перезапустить сервер ADB:

Затем перезагрузился сервер adb

4. Подсоедините устройство

Устройство спросит, согласны ли вы подключить идентификатор компьютера. Вы должны подтвердить это.

5. Теперь проверьте устройство

Теперь это разрешено!

После установки Android studio у меня были некорректные разрешения для папки «

Студия Android показала ошибку «Ошибка установки apk», но в папке «

После этого я перезапустил adb (запущенные команды adb kill-server и adb start-server), и на моем устройстве появилось диалоговое окно авторизации.

Надеюсь, кто-то подступит к этому решению.

Linux-Ubuntu-14.04 Я прочитал весь ответ для этого сообщения, ничего не работало для меня 🙁 Возможно, это связано с тем, что я не использую обычное конечное пользовательское устройство, работающее на корпоративном устройстве!

adb usb работал для меня. Это перезапускает демона adb, прослушивающего USB-порт. Возвращенная команда:

: устройство несанкционировано. Проверьте диалоговое окно подтверждения на вашем устройстве

. Но подсказка для ключа RSA появилась прямо на телефоне. Как только я одобрил, все приступило к работе как ожидалось

Имел аналогичную проблему для osx и Nexus 5 (A6.0.1). Я получил всплывающее окно авторизации и подтвердил его, несмотря на то, что Android Studio и другие IDE могли подключиться к устройству.

Оказалось, что в моем Nexus (с корнем) отсутствовали файлы ключей.

Нажмите клавишу с компьютера на Android-устройство:

Это ошибка, потому что у вашей версии окна нет драйвера для usb 3.0 для подтверждения подлинности получателя с телефона. Я провел 5 дней с этой ошибкой. Теперь установите драйвер 58964_Intel (R) _USB_3.0. И продолжайте с удивительным кодом!

Ой, наконец, я понял это! После удаления каталога Eclipse я установил его в другой каталог.

указал неверный путь к каталогу sdk.

После этих шагов я смог увидеть диалог подтверждения с отпечатком RSA на моем телефоне:)

Я получил эту ошибку с моим Nexus 10. Я попробовал все ответы, которые мог найти, а затем понял, что использую другой порт USB, чем обычно. Я перешел на использование порта, который я обычно использую, который находится на другой стороне моего ноутбука, и авторизация появилась на моем планшете!

Я столкнулся с теми же проблемами с nexus7.

После этого исправлено это.

теперь снова подключите ваше устройство к компьютеру, и все должно быть хорошо.

Для справки, я просто столкнулся с той же проблемой в Linux и, черт возьми, понял ее. В конце концов я определил, что у меня есть каталог