Secure payment что это

Securepayments.sberbank.ru: что за сайт и как войти в личный кабинет?

08.08.2020 3,128 Просмотры

Покупки в онлайн-магазинах и оплата услуг в интернете давно стали обыденной частью жизни. Это не просто быстро и удобно, но зачастую еще и дешевле. Достаточно зайти на сайт, найти товар и оплатить картой. Единственный минус – риск столкнуться с мошенниками или передать данные банковских карт злоумышленникам. Чтобы защитить клиентов и бизнес-партнеров, Сбербанк разработал специальную страницу, вход на которую выполняют через личный кабинет.

Что это

Securepayments.sberbank.ru – платежный шлюз, название которого переводится как «безопасные платежи». С помощью этой площадки можно не опасаясь последствий выполнить привязку карточки. Таким образом, банк гарантирует безопасность операций и позволяет выбирать из тысяч клиентов, магазинов и сервисов без риска столкнуться с мошенниками. Все объекты онлайн-торговли и оказания услуг проходят тщательную проверку от Сбербанка.

Вход в личный кабинет

Нажав на ссылку унифицированной платформы securepayments.sberbank.ru, банк автоматически перенаправляет пользователя на другую страницу https://www.sberbank.ru/ru/person, где каждый клиент может найти подробную информацию о кредитах, вкладах, страховании, обратиться за поддержкой в онлайн-режиме.

Доступ к странице securepayments, как правило, стремятся получить юр. лица, которые решили сайт своей компании интегрировать с платежной системой Сбербанка. Широкие массы больше интересует оплата карточками проезда. Для этого достаточно подать заявку банк и заключить договор эквайринга. Если вопросов не возникнет, сотрудники кредитно-финансовой организации свяжутся с клиентом и предоставят необходимые пароли и логины.

Платежный шлюз от Сбербанка securepayments.sberbank.ru хотя и гарантирует безопасность, но работа для клиента в личном кабинете требует некоторой доработки. Пользователи отмечают, что платежи по карте другого банка не всегда проходят через систему.

Secure-Pay — фейковая платежная система. Реальные отзывы

Secure-Pay – платежная система, которая, как выяснилось, ни разу таковой не является. Это и не удивительно, если учесть, что мы видим банальный и очень дешевый лохотрон.

Что только не придумывают мошенники, чтобы заставить вас отдать им свои деньги. Фейковые платежные системы – один из таких способов. Вы подключаете к своему сайту липовую систему, которая заточена только под то, чтобы воровать деньги. Как это происходит? Очень просто – оплачиваете что-нибудь или принимаете платеж, а деньги уходят в карман аферистов.

Что обещают

Secure-Pay – это платежная система, которая предоставит вашему сайту все популярные способы оплаты всего за 15 минут. Все безопасно и конфиденциально, большие возможности, быстрый и надежный вывод средств.

Признаки мошенничества

Их полно. Например, сайт – это даже не сайт, а просто информационная страничка с призывом зарегистрироваться и подключить рекламируемую платежную систему. Обратите внимание на доменное имя – оно вообще никак не связано с Secure-Pay, а больше относится к какому-то archpay. Кроме того, возраст домена – всего два дня, но и этого времени с головой хватило, чтобы проект обзавелся минусовым уровнем доверия и негативными отзывами.

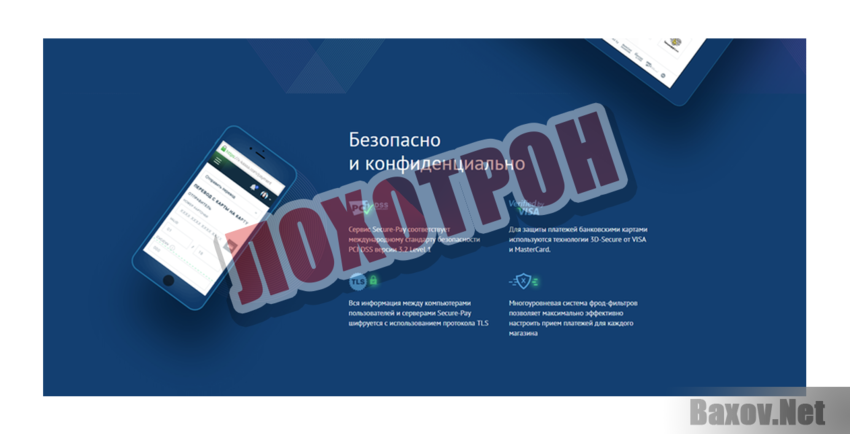

То, что нам рассказывают о соответствии международному стандарту безопасности, использовании технологии 3D-Secure от VISA и MasterCard, шифровании с использованием протокола TLS, многоуровневой системе фрод-фильтров – это все бред, потому что в реальности здесь нет ничего подобного.

А все потому, что Secure-Pay – это вымысел. На самом деле такой платежной системы даже не существует. Мы не знаем, кто ее придумал, потому что никакой информации о создателях здесь нет, отсутствует даже любые контакты.

В чем суть развода? Это уже было сказано выше – мошенники подключаются к вашему сайту и воруют все деньги, которые вы используете для оплаты, в том числе и деньги ваших клиентов. Абсолютно все средства уходят им в карман, и так до тех пор, пока вы не поймете, что Secure-Pay – это лохотрон.

Вывод

Подключать себе на сайт Secure-Pay категорически не рекомендуется. Это фейковая платежная система. Дешевый, шаблонный лохотрон, который проработает очень недолго и исчезнет навсегда. Правда, через некоторое время появится очередной проект такого типа. Будьте внимательны, пользуйтесь для приема платежей только проверенным ПО.

Если вы потеряли деньги на этом или на любом другом схожем мошенническом проекте, можно и нужно попытаться их вернуть. Заставить аферистов отдать украденное вполне реально. Как именно – расскажут профессионалы. Подайте заявку на бесплатную консультацию, чтобы получить ответы на все интересующие вас вопросы.

3D Secure, или что скрывают механизмы безопасности онлайн-платежей

Электронная коммерция — одна из самых больших и быстро растущих областей, в связи с чем она привлекает внимание как исследователей информационной безопасности, так и злоумышленников. Поэтому хотелось бы разобраться в некоторых аспектах механизмов безопасности, применяемых при проведении онлайн-платежей.

Один из протоколов, используемых для увеличения безопасности онлайн-платежей — 3D Secure. Это протокол, который был разработан на основе XML в качестве дополнительного уровня безопасности платежей, проводящихся без физического участия карты (card not present payment). VISA создала первую версию этого протокола, но вскоре его начали использовать и другие компании (Master Card, JCB International, AmEx, Мир), впоследствии объединившиеся с VISA в содружество EMV. EMV занимается поддержкой и развитием протокола 3DS.

Почему протокол 3D Secure называется именно так?

Полное название этого протокола — Three Domain Secure.

Первый домен — домен эмитента — это банк, выпустивший используемую карту.

Второй домен — домен эквайера — это банк и продавец, которому выплачиваются деньги.

Третий домен — домен совместимости (interoperability domain) — инфраструктура, используемая при оплате картой (кредитной, дебетовой, предоплаченной или другими типами платежных карт) для поддержки протокола 3D Secure. Он включает в себя Интернет, подключаемый модуль продавца (merchant plug-in), сервер контроля доступа (access control server) и других поставщиков программного обеспечения.

Зачем это нужно?

3D Secure обеспечивает новый уровень безопасности путем предоставления дополнительной информации.

Еще одним важным моментом является «перенос ответственности». Это означает, что в случае мошенничества вся ответственность ложится на банк-эмитент. Этот момент является очень важным для продавца (мерчанта), т.к. до появления 3D Secure урегулированием спорных вопросов приходилось заниматься мерчанту.

Также не стоит забывать о двух важных психологических аспектах: повышении доверия к онлайн-платежам и увеличении конверсии.

Конверсия может быть увеличена за счет обновлений протокола 3DS, направленных на сокращение взаимодействия с пользователем.

Версии протокола 3D Secure

В настоящее время большинство платежных сервисов используют версию 1.0.2 при проведении онлайн CNP-платежей, запрашивающих OTP-код.

Версия 1.0.2 была создана в 2001 году и в ней есть некоторые проблемы.

На данный момент актуальной версией является v2.2, и EMV планирует, что к концу 2020-го года она будет использоваться везде.

Как это устроено?

Это основная схема, необходимая для понимания всего процесса платежа с использованием механизма 3DS.

На этом рисунке мы видим все три домена, используемые в протоколе, а также последовательность сообщений между всеми участниками платежной операции.

Как это работает?

Главное, что необходимо понять, — это то, что при использовании своей карты (виртуальной или реальной) для онлайн-оплаты, вы сталкиваетесь именно с протоколом 3DS. Поэтому сейчас мы проиллюстрируем все этапы совершения онлайн-платежа.

1 — Покупатель уже добавил все необходимые ему товары в корзину и нажал кнопку «Оплатить». В этот момент он попадает на страницу MPI-сервиса, где вводит данные своей карты.

После нажатия кнопки оплаты продавец (MPI) инициализирует старт платежного потока и, согласно протоколу, отправляет CRReq-запрос (Card Range Request). Данный запрос необходим, чтобы найти банк-эмитент вашей карты и получить CRR из домена взаимодействия. Этот запрос нас мало интересует.

После этого MPI отправляет VeReq (Verification Request). Этот запрос отправляется банку-эмитенту для проверки того, что 3DS для данной карты включен и карту можно использовать для оплаты.

VeRes (Verification Response) содержит дополнительную информацию для следующего этапа платежа.

Клиенты не могут видеть эти два типа сообщений.

2 — MPI создает PaReq (Payment Request) — запрос на оплату. Этот запрос отправляется через редирект в браузере клиента.

Итогом отправки PaReq становится отображение запроса на ввод OTP-кода.

3 — Клиент вводит OTP-код и возвращается на сайт продавца. Опять же в процессе этого через редирект от банка-эмитента к MPI передается PaRes (Payment Response), который содержит информацию о статусе проверки.

А поподробнее?

CRReq/CRRes для нас не очень важны. А вот VeReq/VeRes рассмотреть нужно.

В VeReq самым важным параметром является идентификатор сообщения, информация о продавце и PAN карты.

VeRes возвращает message id, который необходим, чтобы сопоставить запрос с этим ответом. А status enrolled показывает, что карта поддерживается.

Однако наиболее важным параметром в данном сообщении является URL-адрес. Этот параметр указывает, где находится ACS сервер эквайера и куда нужно отправить PaReq.

Pareq

Браузер клиента, совершающего оплату, может произвести достаточно много редиректов по различным компонентам, участвующим в совершении платежа. Так, в России есть некоторое количество запросов, обрабатывающихся на стороне Национальной Системы Платежных Карт. Но сегодня нас интересует только традиционный этап, описанный в спецификации протокола. А именно этап передачи PaReq.

Платежный запрос, содержащий PaReq (метод POST), имеет три параметра:

1) MD — данные продавца. Он нужен MPI, чтобы сопоставить PaReq и PaRes одной транзакции;

2) PaReq — параметр этого платежного запроса. Он содержит всю важную информацию о платеже;

3) TermUrl — URL-адрес, на который клиент будет возвращен в конце процесса аутентификации 3D Secure.

Параметры TermURL и MD всегда отражаются в ответе на данный запрос. Поэтому могут встречаться имплементации ACS, уязвимые к атакам типа reflected XSS. В процессе аудита различных систем такие сервера были найдены.

Важный момент №1: ACS сервера обрабатывают все входящие PaReq!

Что входит в параметр PaReq?

Вы можете получить его значение, раскодировав PaReq. Это сделать достаточно легко, потому что PaReq — это Xml-> zlib-> base64-> urlencode. Для упрощения работы с этими запросами был написан плагин для burp.

Теперь мы видим, что из себя на самом деле представляет PaReq, а именно сообщение формата xml. Это сообщение содержит информацию о сумме платежа (purchAmount, amount и currency), некоторую информацию о продавце и MessageId (из VeReq).

При отправке правильно сформированного PaReq (в большинстве случаев вам не нужен полный набор запросов на оплату — требуется отправить лишь PaReq, содержащий параметры правильного типа и длины), мы получим PaRes — ответ на платеж, подобный следующему:

Первая мысль, которая может прийти в голову веб-исследователю, который видит XML-запрос — это попробовать выполнить XXE. И это правильный путь!

Но для начала посмотрим на то, что случится, если отправить некорректно сформированный PaReq. Мы получим ошибку! Вот несколько примеров таких ошибок:

Ошибка может помочь получить дополнительную информацию о версии ACS. Некоторые из них могут также оказаться полезными для получения данных из XXE.

Раскрутим XXE

Рассмотрим следующий пример:

acqBIN, merID, xid, date, purchAmount и currency отражаются в PaRes. Однако во всех реализациях ACS, которые мы нашли, удалось использовать только merID. Остальные параметры проверяются на соответствие типам данных.

Еще один интересный параметр (и наиболее полезный для атаки) — это URL. Этот параметр не отражается, но и не проверяется. Поэтому его можно использовать для эксплуатации XXE.

Вернемся к нашему примеру. В одной из реализаций ACS мы обнаружили, что можем читать короткие файлы, а также получать ответ в PaRes error через параметр merID. Таким образом, используя PaReq из примера выше, мы получали следующий ответ:

Тем не менее в большинстве случаев оставалось только использовать параметр URL для получения DNS или HTTP-запроса к нашему сервису. Другой вектор — это выполнить DOS через XXE-атаку «billion laughs» (проверялось на тестовом сервере).

Где это можно найти?

В ходе нашего исследования мы обнаружили несколько распространенных URL-адресов:

И распространенные имена поддоменов:

Впрочем, иногда вы можете найти и другие интересные пути.

Если вы хотите найти что-то новое, используйте proxy interceptor и записывайте процесс совершения платежей для интересующей вас платежной системы.

3D Secure v 2. *

Как мы писали ранее, в 3DS v1.0 есть некоторые проблемы.

Основная проблема в том, что покупатель может использовать множество разных типов устройств. Планшет, мобильный телефон, умные часы, умный чайник и т.д. Но сайт ACS не всегда разработан для взаимодействия со всеми типами устройств.

Для этого в 3DS 2.0 предусмотрели 3DS SDK.

Другая проблема состоит в том, что новый тип защиты требует дополнительного взаимодействия с клиентом. И этот момент влияет на конверсию. Решением проблемы конверсии стала возможность использования механизма управления рисками, который позволяет не заставлять пользователя вводить дополнительные секретные данные, если банк обладает достаточным количеством информации, подтверждающей личность клиента.

Следующий важный момент заключается в том, что технологии аутентификации развиваются. Соответственно, 3DS могла бы использовать не только OTP. Поэтому v2 задумывалась с возможностью расширения поддержки различных механизмов аутентификации.

Интересный факт про v1.0. Люди некоторых стран не доверяли этому протоколу, потому что видели редирект и думали, что это мошенничество!

Этот психологический момент послужил причиной изменения спецификации второй версии протокола для сокрытия момента перенаправления.

Как работает 3D Secure v2?

Начало потока платежей аналогично предыдущей версии. Клиент должен указать данные своей карты.

Первый и самый важный момент — это Risk Engine. В версии 1.0.2 клиенты всегда должны вводить второй фактор, например OTP. Однако в версии 2. * клиент может никогда не увидеть этот дополнительный защищенный запрос.

Особенности работы v2

Если вы посмотрите на схему потока платежей, вы увидите, что она похожа на предыдущую, но во 2-й версии больше этапов. Это происходит за счет добавления дополнительных аутентификационных запросов и механизма Risck Engine, который может совершать как один дополнительный запрос (при платеже через браузер), так и множество (используется 3DS SDK).

Условно, 2-ю версию можно разделить на два блока. Красный, где пользователь непосредственно влияет на передаваемую информацию, и желтый, где система сама собирает и передает информацию о пользователе.

А поподробнее?

AReq (base64url) расскажет все о вас и об устройстве, с которого совершена покупка.

Если вы задумаетесь о том, какой информацией о вас располагают рекламные агентства, то данные AReq вас не удивят. Но если вам кажется, что это плохо, рассмотрите следующий момент: банки знают все о ваших покупках и о вас. С этой точки зрения, некоторая дополнительная информация не так уж и плоха)

Это сообщение необходимо для работы системы управления рисками и упрощения покупок.

Если этой информации оказалось недостаточно, Risk Engine сперва попытается получить дополнительную информацию, и именно в этот момент клиент может получить OTP-запрос.

Что контролирует пользователь?

CReq (base64url json) — challenge request — сообщение, отправляемое браузером пользователя, в случае если ARes вернет сообщение о необходимости провести Challenge Flow.

Если платежный процесс использует 3D Secure SDK, это сообщение будет зашифровано (JWE).

В CReq вы можете увидеть следующие поля:

К сожалению, нам пока не удалось провести достаточно подробное исследование 2-й версии протокола 3DS, поэтому сложно сказать, какие уязвимости встречаются чаще. Вы можете стать первым, кто опубликует исследование на данную тему.

Подведем итоги

Проблемы (найденные и возможные)

На что смотреть в v1

На что смотреть в v2

Тем, кто подумывает обратить свой взгляд на платежные системы, я бы посоветовал остановиться еще и на сервисах, предоставляющих 3DS как SaaS. Там может оказаться еще достаточно много вещей, которые помогут вам понять, как устроен мир онлайн-платежей.

Secure Payments (Secure PayDAYS) – система автоматического заработка

Для мечтающих зарабатывать сотни тысяч рублей в день без шума и пыли создан проект Secure Payments (Secure PayDAYS). Можно ли здесь заработать, узнал проект «Стоп Обман». Подробнее читайте в обзоре!

Система автоматического заработка

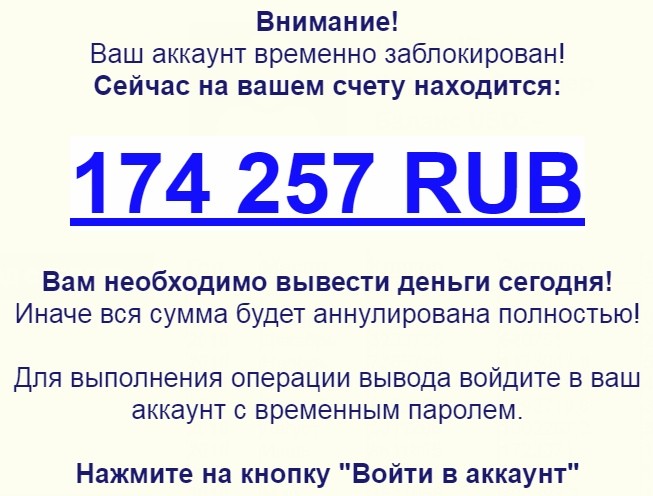

При заходе на описываемый сайт, система автоматического заработка Secure Payments (Secure PayDAYS) сообщает: мы не заходили в аккаунт более 12 месяцев. Но это полная ерунда, мы никогда там даже не регистрировались. Вход в личный кабинет производится якобы по «спецссылке». Это бред, мы просто перешли на сайт по обычной ссылке из наших источников сомнительных сайтов по заработку!

Даже если пользователь впервые посетит сайт платформы, его уведомят, что работа системы автоматического заработка временно приостановлена. «Заботливые» создатели проекта Secure Payments (Secure PayDAYS) заблокировали личный кабинет на 24 часа для того, чтобы вы могли «заработать».

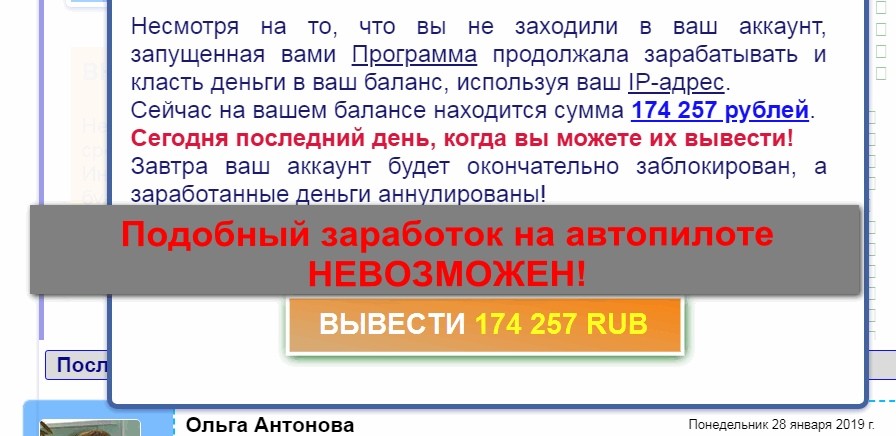

Авторы аферы убеждают пользователя как можно скорее вывести деньги под угрозой удаления аккаунта навсегда. Это лишь уловка для отвода глаз, не верьте мошенникам. Никаких систем автоматического заработка не существует. Программ или сайтов, позволяющих получать доход без участия человека, не бывает. На сайте сервиса Secure Payments (Secure PayDAYS) не объясняют, как система зарабатывает для пользователей и за что нам положено аж 174 257 рублей (именно столько якобы наработала система).

Мы задались вопросом: как проект получал доход, если мы не посещали свой аккаунт целый год? Ответ прост: никак. Это глупейший обман. Мошенники уже даже не пытаются придумать каких-то объяснений откуда берется их псевдозаработок.

А вот в методиках из раздела «Проверенные курсы» всегда всё чётко и понятно. Информация на чем происходит заработок и как все правильно сделать всегда в комплекте. Ознакомьтесь с настоящими, честными способами.

Secure Payments (Secure PayDAYS)

Авторы развода Secure Payments (Secure PayDAYS) говорят, что программа «работала» на вас все это время и клала деньги на баланс пользователя, используя его IP адрес.

Запомните: IP адрес – это “адрес” вашего устройства в сети интернет. Он не может зарабатывать для вас деньги! Это просто цифры. «Техподдержка» сайта вводит пользователей в заблуждение. Мы не оставляли никаких данных о себе и не подтверждали свой IP адрес. Никакой «проверки модераторов» в нашем случае не было. Мы просто перешли по ссылке в интернете, как и говорили ранее.

Странно, но система Secure Payments (Secure PayDAYS) почему-то сразу обновила наш пароль, даже не позволив ввести придуманный нами. Все потому, что регистрацию мы не проходили!

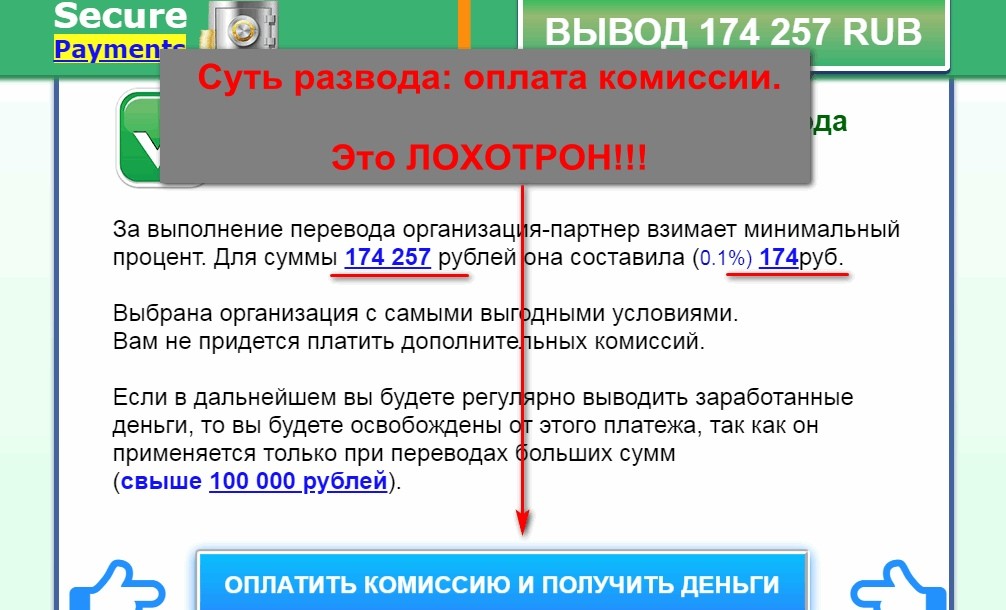

Не верьте отзывам – они написаны мошенниками – сумма средств к выводу всегда одинакова. Кульминация: вывод выплаты возможен только после оплаты комиссии 174 рубля организации-партнеру.

Так и было задумано. Проекты Secure Payments (Secure PayDAYS), Автопоиск – сайт для Автоматического Заработка в Интернете и еще масса аналогичных способов развода созданы не ради вашего обогащения, а ради того, чтобы на вас зарабатывали аферисты.

Не допустите этого. Нужны деньги? Читайте раздел «Проверенные курсы». Способ заработать здесь найдется для каждого.

Липовый сервис оплат Secure-Pay. Не попадитесь мошенникам!

Известные ссылки

Известные названия

Липовые платёжные сервисы – огромная проблема в интернете. Ибо если вы по какой-то причине воспользуетесь услугами мошеннического агрегатора, то потеряете деньги. Secure-Pay – один из таких сервисов-мошенников. У лохотрона много клонов. Яндекс и Гугл периодически закрывают их, но аферисты тут же создают новые и запускают в сеть.

E-mail адреса проекта

Внимание! мошенники очень часто меняют адреса своих лохотронов. Поэтому название, адрес сайта или email может быть другим! Если Вы не нашли в списке нужный адрес, но лохотрон очень похож на описанный, пожалуйста свяжитесь с нами или напишите об этом в комментариях!

Информация о проекте

В шапке сайта написано:

Все популярные способы оплаты на вашем сайте за 15 минут.

Ниже эта «легенда» обрастает подробностями:

Сервис Secure-Pay соответствует международному стандарту безопасности PCI DSS версии 3.2 Level 1

Для защиты платежей банковскими картами используются технологии 3D-Secure от VISA и MasterCard.

Вся информация между компьютерами пользователей и серверами Secure-Pay шифруется с использованием протокола TLS

Многоуровневая система фрод-фильтров позволяет максимально эффективно настроить прием платежей для каждого магазина

Контакты проекта

Кому принадлежат многочисленные доменные имена Secure-Pay, неизвестно. Имена скрыты настройками приватности.

Разоблачение проекта

Весь этот проект создавался исключительно ради того, чтобы подключать страницу оплат на доменах Secure-Pay к липовым интернет-магазинам. То есть перед нами обычный фишинговый сайт.

Бывают продвинутые лохотроны. К примеру, скрипты некоторых сайтов, замаскированных под платежные сервисы, могут считывать реквизиты карты пользователя, затем переносят платеж на легитимный ресурс, подменяя данные карты получателя на карту аферистов.

Возможные потери на проекте

Итого: калькуляция возможных потерь на проекте – любая сумма.