Spanning tree bpduguard enable что это

Как работают BPDUGuard и BPDUFilter

Как работают BPDUGuard и BPDUFilter

Условно коммутаторы можно поделить на три типа:

1. Ничего, кроме spanning-tree нет и spanning-tree на порту отключить нельзя. Это cisco.

2. Ничего, кроме spanning-tree нет, можно отключить spanning-tree глобально или на порту. Это juniper networks.

3. Можно использовать spanning-tree, можно LBD, можно отключить spanning-tree глобально или на порту. Это eltex, dlink, qtech (dcn). Про хуавей не помню, не настраивал stp на них.

Коммутаторы с отключенным глобально или на порту spanning-tree могут принимать BPDU-фреймы и передавать их дальше как обычный мультикастовый трафик с адресом назначения 01:80:C2:00:00:00. Это обязательно произойдет при передаче «нестандартных» BPDU от Cisco PVST на адрес 01:00:0C:CC:CC:CD. Был случай как-то, когда я не мог настроить MSTP между коммутаторами cisco и juniper. Оказалось, что коммутатор cisco получал через порт juniper’а помимо BPDU от MSTP еще и BPDU от Cisco PVST, которые juniper принимал на порту, где stp был отключен. Таким образом, на коммутаторах недостаточно отключить spanning-tree глобально или на порту, необходимо еще и фильтровать BPDU на адреса 01:80:C2:00:00:00 и 01:00:0C:CC:CC:CD.

На всех коммутаторах есть такой функционал «bpdufilter», но реализация у всех разная.

Чтобы при изменении топологии данные порты не проходили все возможные фазы blocking, listening, learning, а переходили сразу в forwarding, необходимо включать portfast. Да, этой дури бы не было, если можно было бы просто отключить spanning-tree на порту. Необходимо учесть, что включенный spanning-tree portfast на транковом порту работать не будет. Тут нужен spanning-tree portfast trunk или spanning-tree portfast edge trunk как в этом примере.

Очень часто видел вот такую вот конструкцию:

В этом примере bpduguard — лишняя команда, так как она работать не будет по причине отработавшего ранее фильтра. Но так только в cisco.

Вот самый распространенный пример, когда используется bpduguard.

Для автоматического включения порта необходимо настроить errdisable.

Нужен ли spanning-tree на порту пользователя? Нет не нужен. Но в данном примере протокол spanning-tree циской используется для того чтобы послать BPDU в порт и при получении его по какой-то причине обратно отключить порт. В случае, когда на пользовательской стороне BPDU фильтруются или потерялись, bpduguard не отработает. Увы, никакой другой альтернативы циска не предлагает, поэтому возможна такая ерундистика, когда колец нет в принципе и на всех транках настроен portfast и bpdufilter, а в сторону пользователей — bpduguard. Нормальное такое применение протокола… Круче только ситуация, когда из-за невозможности глобального отключения stp приходится настроить mstp, включить везде bpdufilter и portfast.

Согласно документации, на мелких коммутаторах, кроме ex9200, можно глобально включить фильтр для портов, где spanning-tree отключен. В примере ниже для всех интерфейсов отключен spanning-tree и включена фильтрация bpdu.

Важно! В 12.3R12.4 bpdu-block сломан — в такой конфигурации фильтрует bpdu на всех портах. Поэтому для нужных портов bpdu-block необходимо выключить.

Настроить bpduguard на ex2200 можно прописав пользовательские порты диапазоном, в настройках используемого протокола stp указать для созданного диапазона портов тип edge и там же включить функционал bpdu-block-on-edge. Ниже аналог цисковского конфига.

На juniper’е настройка spanning-tree получилась более гуманной. Там, где необходимости настраивать stp, его можно вовсе отключить, но не забыть зафильтровать возможные bpdu.

Вот, собственно, что и послужило поводом к статье. Конструкция ниже заблокировала порт, так как bpduguard отрабатывает раньше, чем фильтр. Да и сам фильтр фильтрует только входящие bpdu.

Усиление функции защиты Portfast BPDU для протокола STP

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Общие сведения

Предварительные условия

Требования

Для данного документа специфических требований нет.

Используемые компоненты

Следующие версии ПО включили в себя защиту STP PortFast BPDU:

OС Catalyst (CatOS) версии 5.4.1 для платформ Catalyst 4500/4000 (Supervisor Engine II), 5500/5000, 6500/6000, 2926, 2926G, 2948G и 2980G;

Программное обеспечение Cisco IOS® выпуска 12.0(7)XE для платформ Catalyst 6500/6000;

Программное обеспечение Cisco IOS выпуска 12.1(8a)EW для Catalyst 4500/4000 Supervisor Engine III;

Программное обеспечение Cisco IOS выпуска 12.1(12c)EW для Catalyst 4500/4000 Supervisor Engine IV;

Программное обеспечение Cisco IOS выпуска 12.0(5)WC5 для серии Catalyst 2900XL и 3500XL;

Программное обеспечение Cisco IOS выпуска 12.1(11)AX для коммутаторов серии Catalyst 3750;

Программное обеспечение Cisco IOS выпуска 12.1(14)AX для коммутаторов Catalyst 3750 Metro;

Программное обеспечение Cisco IOS выпуска 12.1(19)EA1 для коммутаторов серии Catalyst 3560;

Программное обеспечение Cisco IOS выпуска 12.1(4)EA1 для коммутаторов серии Catalyst 3550;

Программное обеспечение Cisco IOS выпуска 12.1(11)AX для коммутаторов серии Catalyst 2970;

Программное обеспечение Cisco IOS выпуска 12.1(12c)EA1 для коммутаторов серии 2955;

Программное обеспечение Cisco IOS выпуска 12.1(6)EA2 для коммутаторов серии Catalyst 2950;

Программное обеспечение Cisco IOS выпуска 12.1(11)EA1 для коммутаторов Long-Reach Ethernet (LRE) Catalyst 2950;

Программное обеспечение Cisco IOS выпуска 12.1(13)AY для коммутаторов серии Catalyst 2940.

Примечание. Функция STP PortFast защиты BPDU не является доступной для коммутаторов серии Catalyst 8500, 2948G-L3 или 4908G-L3.

Информация, содержащаяся в данном документе, была получена в специально созданных лабораторных условиях. Все устройства, описанные в данном документе, начинали работу с очищенной (стандартной) конфигурацией. При работе с реально функционирующей сетью необходимо полностью осознавать возможные результаты использования всех команд.

Условные обозначения

См. «Технические рекомендации Cisco. Условные обозначения» для получения дополнительной информации об условных обозначениях, встречающихся в данном документе.

Описание функции

STP перенастраивает ячеистую топологию в свободную от петель древоподобную структуру. При включении канала в порту моста, в данном порту осуществляется вычисление STP. Результатом вычисления станет переход порта в состояние пересылки или блокировки. Этот результат зависит от положения порта в сети и параметров STP. Вычисление и переходный период занимают, как правило, от 30 до 50 секунд. В течение этого времени данные пользователя через порт не проходят. За этот период время ожидания некоторых пользовательских приложений может истечь.

Для немедленного перехода порта в состояние пересылки активизируйте функцию STP PortFast. Portfast переводит порт в режим пересылки STP сразу после включения канала. При этом порт все еще участвует в STP. Таким образом, если порт должен являться частью цикла, он в конечном итоге переходит в режим блокировки STP.

Так как данный порт участвует в STP, какое-то устройство может взять на себя функцию корневого моста и повлиять на активную STP топологию. Для осуществления функции корневого моста, данное устройство должно подключиться к порту и запустить STP с приоритетом моста более низким, чем у текущего корневого моста. Если другое устройство таким образом берет на себя функцию корневого моста, оно приводит сеть в условно оптимальное состояние. Это представляет собой простую форму атаки на сеть типа «отказ в обслуживании» (DoS). Временное введение и последующее удаление STP устройств с низким (0) приоритетом моста приводит к постоянному пересчету STP.

Новая функция STP PortFast защиты BPDU позволяет разработчикам сетей устанавливать границы домена STP и сохранять предсказуемость активной топологии. Устройства, находящиеся в сети после портов с включенной функцией STP PortFast, не могут повлиять на топологию STP. При приеме BPDU операция защиты BPDU отключает порт, работающий в режиме PortFast. Защита BPDU переводит порт в состояние отключения в результате ошибки и выводит на консоль сообщение. Например, сообщение может быть следующим:

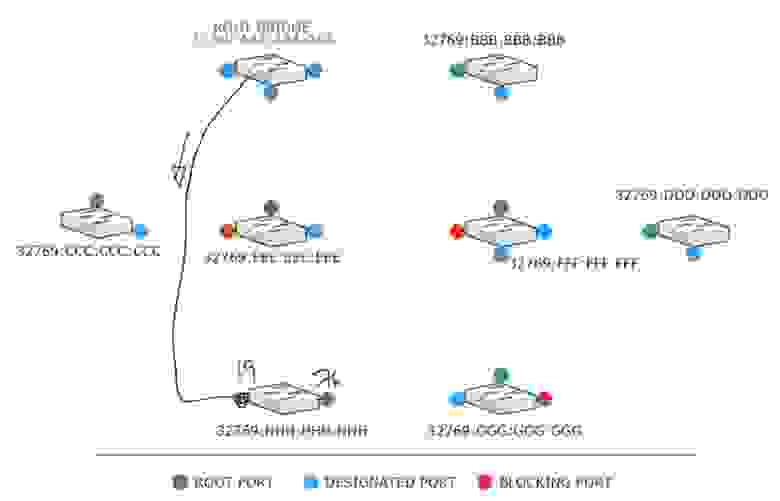

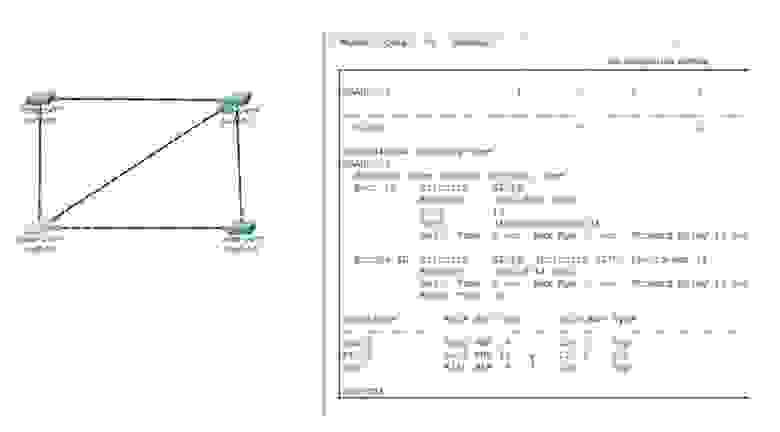

Рассмотрим следующий пример:

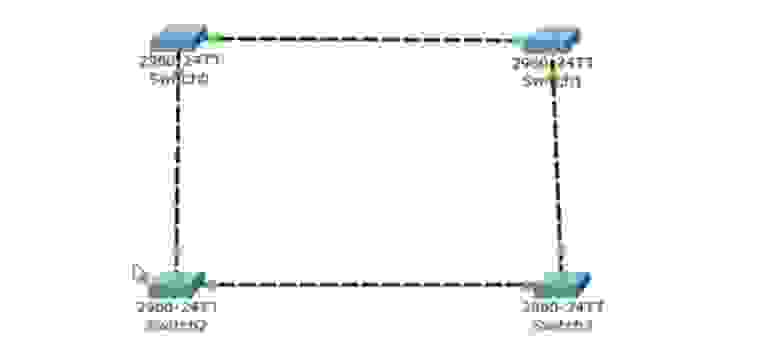

Рисунок 1

Мост А имеет приоритет 8192 и является корневым для VLAN. Мост B имеет приоритет 16384 и является резервным корневым мостом для той же сети VLAN. Мосты А и В, соединенные каналом Gigabit Ethernet, образуют ядро сети. Мост С является коммутатором доступа и имеет работающий в режиме PortFast порт, подключающий его к устройству D. Если стандартными являются другие параметры STP, то порт моста С, соединяющий его с мостом В, находится в состоянии блокировки STP. Устройство D (ПК) не является частью STP. Пунктирные стрелки обозначают направление потока STP BPDU.

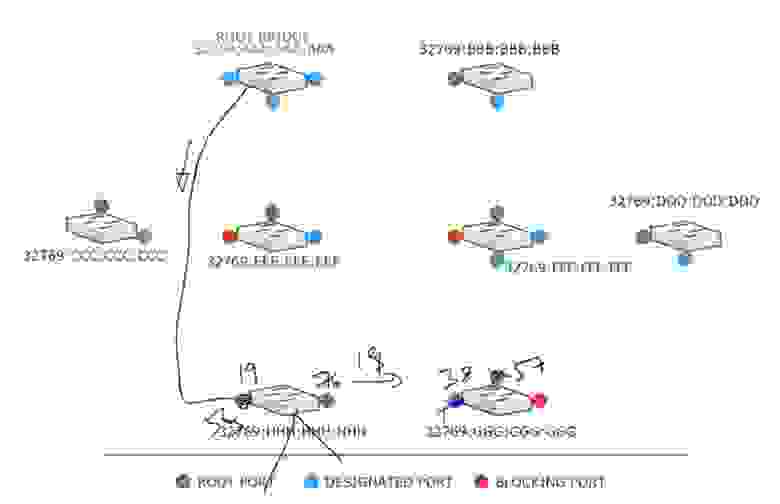

Рисунок 2

На рисунке 2 устройство D становится частью STP. Например, на ПК запущено приложение, работающее на базе Linux. Если приоритет программного моста равен 0 или его приоритет ниже приоритета корневого моста, программный мост берет на себя функцию корневого. Канал Gigabit Ethernet, соединяющий два основных коммутатора, переходит в режим блокировки. Такой переход вызывает поток всех данных в этой VLAN через канал с пропускной способностью 100 Mбит/с. Если через ядро этой VLAN проходит больше данных, чем канал может вместить, некоторые кадры будут сброшены. Сброс кадров приводит к потере соединения.

Функция STP PortFast защиты BPDU предотвращает возникновение подобной ситуации. Эта функция отключает порт в тот самый момент, когда мост С получает STP BPDU от устройства D.

Настройка

Вы можете подключить или отключить функцию STP PortFast глобальной защиты BPDU, которая затронет все порты, имеющие функцию PortFast. По умолчанию защита BPDU STP отключена. Введите следующую команду для того, чтобы включить функцию STP PortFast защиты BPDU для коммутатора:

Команда CatOS

Команда ПО Cisco IOS

Когда защита BPDU STP отключает порт, порт остается выключенным до тех пор, пока его не включат вручную. Вы можете настроить порт таким образом, чтобы после перехода в состояние отключения в результате ошибки он включался автоматически. Введите следующие команды, устанавливающие интервал времени ожидания при отключении в результате ошибки и включающие функцию времени ожидания:

Команды CatOS

Команды ПО Cisco IOS

Примечание: По умолчанию время ожидания составляет 300 секунд, а функция отключения по таймауту ожидания отключена.

Мониторинг

Для того, чтобы проверить, включена ли эта функция, введите следующую команду:

Тренинг Cisco 200-125 CCNA v3.0. День 37. STP: выбор Root Bridge, функции PortFast и BPDU guard. Часть 2

Предположим, что STP находится в состоянии сходимости. Что произойдет, если я возьму кабель и соединю свитч Н напрямую с корневым свитчем А? Root Bridge «увидит», что у него появился новый задействованный порт, и отошлет по нему BPDU.

Свитч Н, получив этот фрейм с нулевой стоимостью, определит стоимость маршрута через новый порт как 0+19 =19 при том, что стоимость его корневого порта равна 76. После этого порт свитча Н, который ранее пребывал в состоянии disabled, пройдёт все стадии transition и переключится в режим передачи только через 50 секунд. Если к данному свитчу подключены другие устройства, то все они на 50 секунд потеряют соединение с корневым свитчем и с сетью в целом.

Аналогичным образом поступает свитч G, получив от свитча Н фрейм BPDU с уведомлением о стоимости 19. Он меняет стоимость своего назначенного порта на 19+19= 38 и переназначает его в качестве нового корневого порта, потому что стоимость его прежнего Root Port равна 57, что больше 38. При этом снова начинаются все стадии переназначения портов длительностью 50 с, и, в конечном итоге, вся сеть обрушивается.

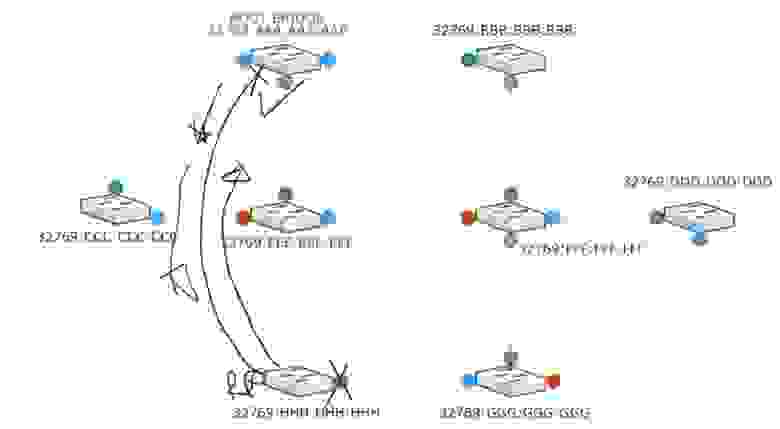

Теперь давайте рассмотрим, что будет происходить в аналогичной ситуации при использовании RSTP. Корневой свитч точно так же отошлет BPDU подключившемуся к нему свитчу Н, но сразу после этого заблокирует свой порт. Получив этот фрейм, свитч Н определит, что данный маршрут имеет меньшую стоимость, чем его корневой порт, и тут же его заблокирует. После этого Н вышлет корневому свитчу Proposal с просьбой открыть новый порт, потому что его стоимость меньше, чем стоимость уже имеющегося корневого порта. После того, как корневой свитч согласится с просьбой, он разблокирует свой порт и отошлет Agreement свитчу Н, после чего последний сделает новый порт своим корневым портом.

При этом благодаря механизму Proposal/Agreement переназначение корневого порта произойдет практически мгновенно, и все устройства, подсоединенные к свитчу Н, не утратят связи с сетью.

Назначив новый Root Port, свитч Н превратит старый корневой порт в альтернативный порт. То же самое произойдёт со свитчем G – он обменяется со свитчем Н сообщениями Proposal/Agreement, назначит новый корневой порт и заблокирует остальные порты. Затем процесс продолжится в следующем сегменте сети со свитчем F.

Свитч F, проанализировав стоимости, увидит, что маршрут к корневому свитчу через нижний порт будет стоить 57 при том, что уже имеющийся маршрут через верхний порт стоит 38, и оставит всё как есть. Узнав об этом, свитч G заблокирует порт, обращенный к F, и будет пересылать трафик корневому свитчу по новому маршруту G-H-A.

Пока свитч F не получит Proposal/Agreement от свитча G, он будет держать свой нижний порт заблокированным, чтобы предотвратить образование петель. Таким образом, вы видите, что RSTP – это очень быстрый протокол, который не создает в сети проблем, свойственных STP.

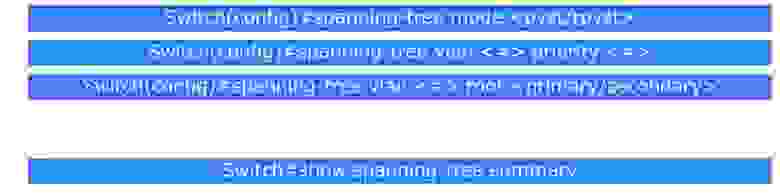

Теперь давайте перейдём к рассмотрению команд. Вам нужно зайти в режим глобальной конфигурации свитча и выбрать режим PVST или RPVST с помощью команды spanning-tree mode

Зачем может понадобиться изменять приоритет сетей? Мы знаем, что BID состоит из числового значения приоритета и MAC-адреса. MAC-адрес устройства невозможно изменить, он имеет постоянное значение, поэтому можно изменить только величину приоритета.

Предположим, что существует крупная сеть, где все устройства Cisco соединены по круговой схеме. При этом по умолчанию активирован PVST, поэтому системой будет выбран корневой свитч. Если все устройства имеют одинаковый приоритет, то преимущество будет иметь свитч с самым старым MAC-адресом. Однако это может быть 10-12 летний коммутатор устаревшей модели, у которого даже не хватает мощности и производительности «возглавлять» такую обширную сеть.

В то же время у вас в сети может быть новейший свитч за несколько тысяч долларов, который в силу большего значения MAC-адреса вынужден «подчиняться» старому свитчу ценой в пару сотен долларов. Если старый свитч становится корневым коммутатором, это свидетельствует о серьезной ошибке дизайна сети.

Поэтому вы должны зайти в настройки нового свитча и присвоить ему минимальное значение приоритета, например, 0. При использовании VLAN1 суммарное значение приоритета будет равно 0+1=1, и все остальные устройства постоянно будут считать его корневым свитчем.

Вы можете не вводить эти числа вручную – система сделает это для вас автоматически. Таким образом, корневым будет свитч с приоритетом 24576, а при его недоступности – свитч с приоритетом 28672 при том, что приоритет всех остальных свитчей по умолчанию не меньше 32768. Так следует поступать, если вы не хотите, чтобы система автоматически назначала корневой свитч.

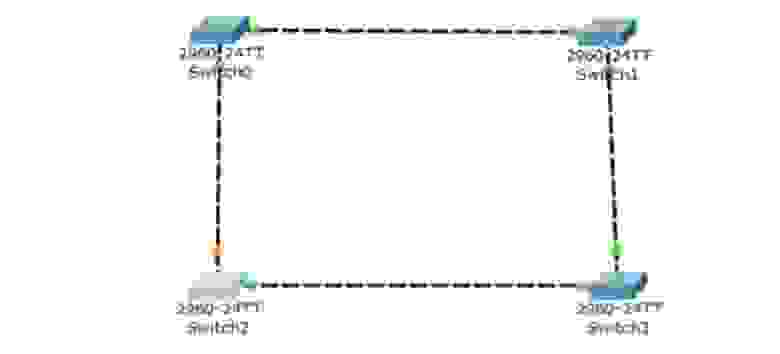

Если вы хотите посмотреть настройки протокола STP, нужно использовать команду show spanning-tree summary. Давайте теперь рассмотрим все изученные сегодня темы с помощью Packet Tracer. Я использую топологию сети из 4-х свитчей модели 2690, это не имеет значения, поскольку все модели свитчей Cisco поддерживают STP. Они соединены друг с другом так, что сеть образует замкнутый круг.

По умолчанию устройства Cisco работают в режиме PSTV+, то есть для конвергенции каждому порту потребуется не более 20 с. Панель симуляции позволяет изобразить отправку трафика и просмотреть параметры работы созданной сети.

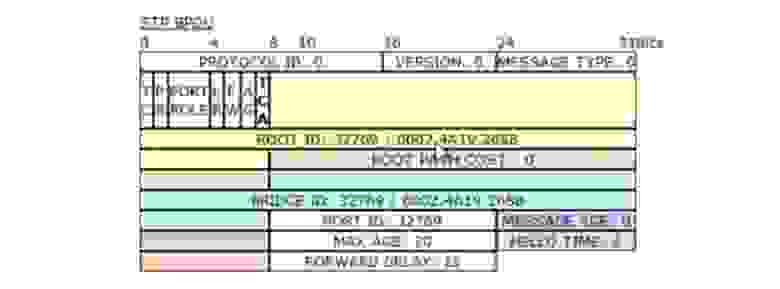

Вы видите, что представляет собой фрейм STP BPDU. Если вы видите обозначение версии 0, значит, перед вами STP, потому что для RSTP используется версия 2. Здесь приведено также значение Root ID, состоящее из приоритета и MAC-адреса корневого свитча, и равное ему значение Bridge ID.

Эти величины равны, поскольку стоимость маршрута к корневому свитчу для SW0 равна 0, следовательно, он сам является корневым свитчем. Таким образом, после включения свитчей благодаря использованию STP произошел автоматический выбор Root Bridge и сеть заработала. Вы видите, что для предотвращения петли верхний порт Fa0/2 свитча SW2 был переведен в состояние Blocking, на что указывает оранжевый цвет маркера.

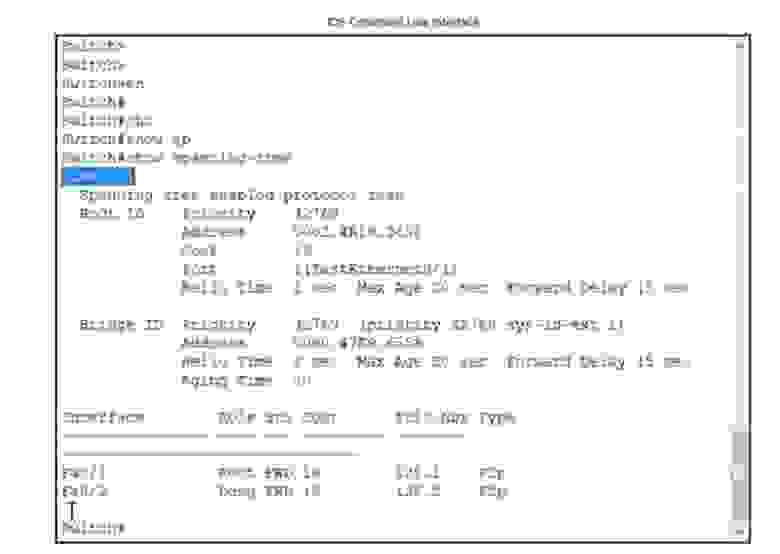

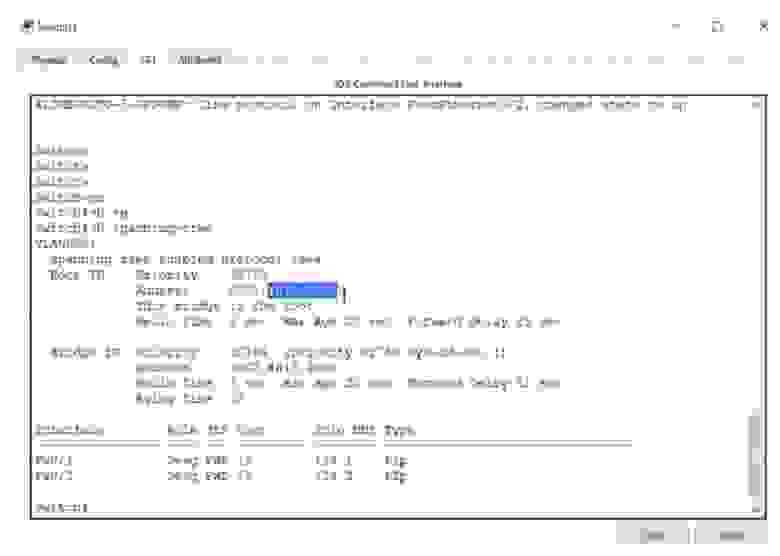

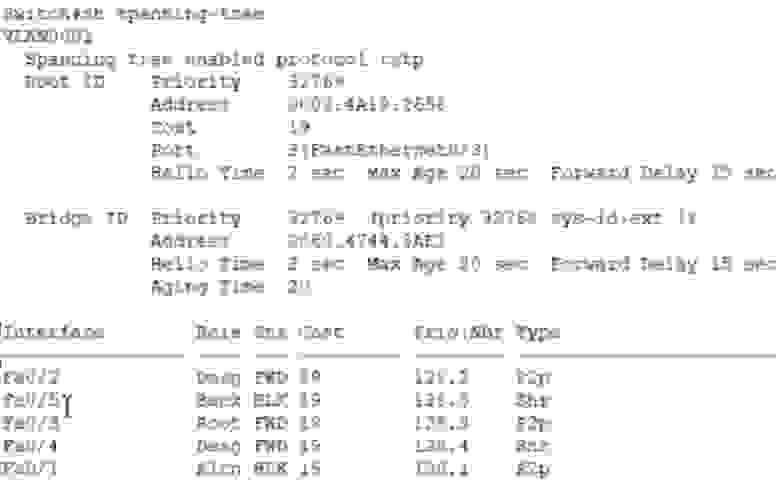

Перейдем к консоли настроек свитча SW0 и используем пару команд. Первая это команда show spanning-tree, после ввода которой на экране нам будет показана информация о режиме PSTV+ для сети VLAN1. Если мы будем использовать несколько VLAN, в нижней части окна появится еще один блок информации для второй и последующих используемых сетей.

(примечание переводчика: Root ID – идентификатор корневого свитча, одинаковый для всех устройств одной и той же сети VLAN, работающей по протоколу STP, Bridge ID – идентификатор локального свитча в составе Root Bridge, который может быть разным для разных свитчей и разных VLAN).

Еще одно обстоятельство, которое указывает на то, что SW0 не является корневым свитчем – это то, что корневой свитч не имеет Root Port, а в данном случае имеется и Root Port, и Designated Port, находящиеся в состоянии forwarding. Вы также видите тип соединения p2p, или «точка-точка». Это означает, что порты fa0/1 и fa0/2 напрямую соединены с соседними свитчами.

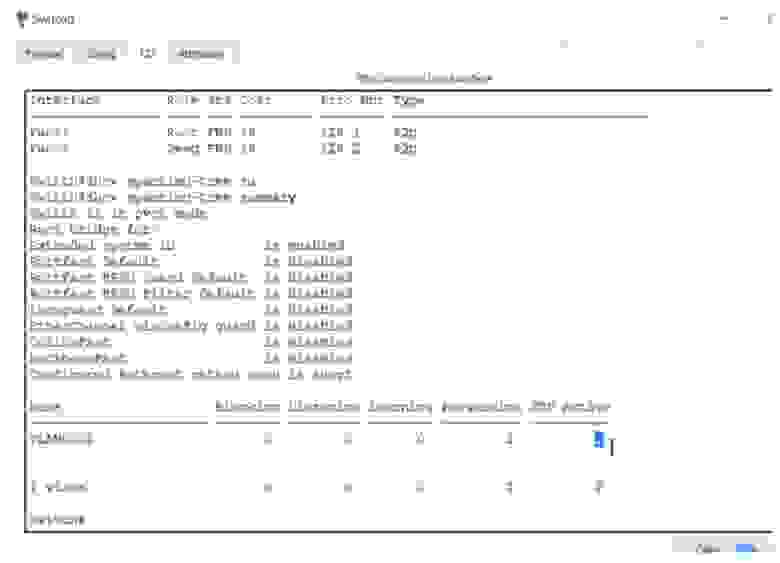

Если бы какой-то порт был подсоединен к хабу, тип соединения обозначался бы как shared, позже мы это рассмотрим. Если я введу команду для просмотра итоговой информации show spanning-tree summary, мы увидим, что данный свитч находится в режиме PVSTP, далее идет перечисление недоступных функций порта.

Далее показано состояние и количество портов, обслуживающих VLAN1: blocking 0, listening 0, learning 0, в состоянии forwarding в режиме STP находится 2 порта.

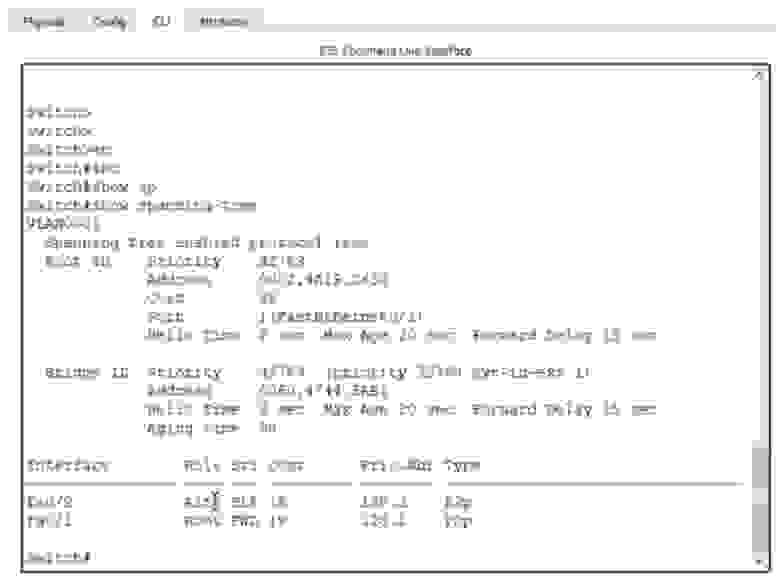

Перед тем, как перейти к свитчу SW2, посмотрим на настройки свитча SW1. Для этого мы используем ту же команду show spanning-tree.

Вы видите, что MAC-адрес Root ID у свитча SW1 такой же, как и у SW0, потому что все устройства в сети при схождении получают один и тот же адрес устройства Root Bridge, так как доверяют выбору, сделанному протоколом STP. Как видите, SW1 и есть корневой свитч, потому что адреса Root ID и Bridge ID совпадают. Кроме того, здесь имеется сообщение «этот свитч является корневым».

Еще одним признаком корневого свитча является то, что у него нет Root-портов, оба порта обозначаются как Designated. Если все порты показаны как Designated и находятся в состоянии forwarding, то перед вами корневой свитч.

Свитч SW3 содержит аналогичную информацию, и теперь я перехожу к SW2, потому что один из его портов находится в состоянии Blocking. Я использую команду show spanning-tree и мы видим, что информация Root ID и значение приоритета такие же, как и у остальных свитчей.

Далее указано, что один из портов является Alternative. Пусть вас это не смущает, стандарт 802.1d называет это Blocking Port, а в PVSTP заблокированный порт всегда обозначается как Alternative. Итак, этот альтернативный Fa0/2 порт находится в заблокированном состоянии, а порт Fa0/1 выступает в качестве Root Port.

Заблокированный порт находится в сегменте сети между свитчем SW0 и свитчем SW2, благодаря чему у нас не образуется петля. Как видите, свитчи использую соединение типа p2p, потому что к ним не подсоединены никакие другие устройства.

У нас имеется сеть, сходящаяся по протоколу STP. Теперь я возьму кабель и соединю напрямую свитч SW2 с коневым свитчем SW1. После этого все порты SW2 станут обозначаться оранжевыми маркерами.

Если использовать команду show spanning-tree summary, мы увидим, что сначала два порта находятся в состоянии Listening, затем переходят в состояние Learning и через несколько секунд в состояние Forwarding, при этом цвет маркера меняется на зеленый. Если сейчас ввести команду show spanning-tree, видно, что Fa0/1, который раньше был Root-портом, теперь перешел в состояние блокировки и стал называться Alternative-портом.

Порт Fa0/3, к которому подсоединен кабель корневого свитча, стал Root-портом, а порт Fa0/2 превратился в назначенный Designated-порт. Давайте ещё раз рассмотрим происходящий процесс конвергенции. Я отсоединю кабель SW2-SW1 и вернусь к предыдущей топологии. Вы видите, что порты SW2 сначала блокируются и снова становятся оранжевыми, затем последовательно переходят через состояния Listening и Learning и оказываются в состоянии Forwarding. При этом один порт становится зеленым, а второй, соединенный со свитчем SW0, остается оранжевым. Процесс сходимости занял довольно длительное время, таковы издержки работы STP.

Теперь давайте рассмотрим, как работает RSTP. Начнем со свитча SW2 и введем в его настройках команду spanning-tree mode rapid-pvst. У данной команды есть всего два варианта параметров: pvst и rapid-pvst, я использую второй. После ввода команды свитч переходит в режим RPVST, проверить это можно командой show spanning-tree.

В начале вы видите сообщение о том, что теперь у нас работает протокол RSTP. Все остальное осталось без изменений. Затем я должен проделать то же самое для всех остальных устройств, и на этом настройка RSTP завершена. Давайте рассмотрим работу этого протокола так, как мы делали это для STP.

Я снова соединяю кабелем свитч SW2 напрямую с корневым свитчем SW1 –посмотрим, как быстро произойдет схождение. Я набираю команду show spanning-tree summary и вижу, что два порта свитча находятся в состоянии Blocking, 1 в состоянии Forwarding.

Вы видите, что схождение произошло практически мгновенно, так что можете судить, насколько RSTP быстрее, чем STP. Далее мы можем использовать команду spanning-tree portfast default, которая переведет все порты свитча в режим portfast по умолчанию. Это актуально в случае, если большинство портов свитча являются Edge-портами, напрямую соединенными с хостами. Если у нас имеется какой-то порт, не являющийся Edge, мы настраиваем его обратно в режим spanning-tree.

Для настройки работы с VLAN можно использовать команду spanning-tree vlan с параметрами priority (задает приоритет свитча для spanning-tree) или root (назначает свитч корневым). Мы используем команду spanning-tree vlan 1 priority, указав в качестве приоритета любое число, кратное 4096, в диапазоне от 0 до 61440. Таким образом можно вручную изменить приоритет любой VLAN.

Можно набрать команду spanning-tree vlan 1 root с параметрами primary или secondary, чтобы настроить основной или резервный root-порт для конкретной сети. Если я использую spanning-tree vlan 1 root primary, данный порт будет основным корневым портом для сети VLAN1.

Я введу команду show spanning-tree, и мы увидим, что данный свитч SW2 имеет приоритет 24577, MAC-адреса Root ID и Bridge ID совпадают, значит, теперь он стал корневым свитчем.

Вы видите, насколько быстро произошло схождение и смена роли свитчей. Сейчас я отменю режим основного свитча командой no spanning-tree vlan 1 root primary, после чего его приоритет вернется к предыдущему значению 32769, а роль корневого свитча снова перейдет к SW1.

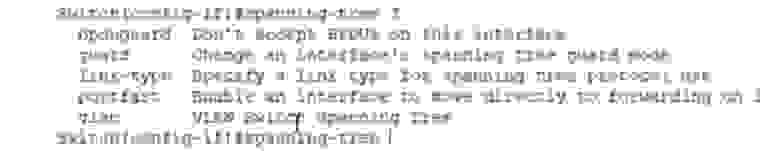

Посмотрим, как работает portfast. Я введу команду int f0/1, зайду в настройки данного порта и использую команду spanning-tree, после чего система выдаст подсказки значений параметров.

Далее я использую команду spanning-tree portfast, которую можно ввести с параметрами disable (отключает функцию portfast для данного порта) или trunk (включает функцию portfast для данного порта даже в режиме транка).

Если ввести spanning-tree portfast, то функция просто включится на данном порту. Для активации функции BPDU Guard нужно использовать команду spanning-tree bpduguard enable, команда spanning-tree bpduguard disable отключает данную функцию.

Я быстро расскажу ещё об одной вещи. Если для VLAN1 интерфейс свитча SW2 в направлении SW3 будет заблокирован, то при других параметрах настройки для другой VLAN, например, VLAN2, этот же интерфейс может стать корневым портом. Таким образом в системе может реализовываться механизм балансировки нагрузки трафика – в одном случае данный сегмент сети не используется, в другом – используется.

Я покажу, что происходит, когда при подключении хаба у нас возникает shared-интерфейс. Я добавлю хаб на схему и соединю его со свитчем SW2 двумя кабелями.

Команда show spanning-tree отразит следующую картину.

Fa0/5 (левый нижний порт свитча) становится backup-портом, а порт Fa0/4 (правый нижний порт свитча) становится назначенным designated-портом. Тип обоих портов – общий, или shared. Это означает, что сегмент интерфейсов хаб-свитч является общей сетью.

Благодаря использованию RSTP мы получили разделение на альтернативный и резервный порты. Если мы переведём свитч SW2 в режим pvst командой spanning-tree mode pvst, то увидим, что интерфейс Fa0/5 снова перешел в состояние Alternative, потому что сейчас нет отличия между backup-портом и alternative-портом.

Это был очень длинный урок, и если вы чего-то не поняли, советую пересмотреть его ещё раз.