Srp cbet f ip что это

Состав и структура попапов

В зависимости от кол-ва рук на оппонента выводятся разные попапы.

0 – Неизвестные игроки

Попапы с общей статистикой сыгранные Все против Всех:

200 – Малоизвестные игроки

Попапы с расширенной статистикой сыгранные Все против Всех:

> 5000Hands – Регулярные игроки

Попапы с расширенной статистикой сыгранные Против Регулярных игроков:

Приоритет попапов

При необходимости можно выставить приоритет для префлоп попапов 9-макс или 10-макс:

1. Откройте редактор попапа (F6);

2. Выберите профиль попапа [GT_ADAPTIVE- POPUP ];

3. Выделите вкладку с префлоп попапом;

4. Зажмите вкладку 9-макс и перетяните ее влево на первое место, затем нажмите “Сохранить”.

Структура попапов

X/Call-R – check or call river

В рамках размещены связанные статы:

Cbet/fold-Flop and Fold-Turn and Fold-River or / Call-River

CheckBehindFold-Turn and Fold-River or / Call-River

Delayed-Turn and Bet-River or / Check-River

Cbet на различных текстурах

Cbet/fold при разных размерах ставок

* Все попапы структурированы аналогично.

Поп-ап AGG /BW

В данном попапе размещена информация о выигрыши после ставки на ривере и бет-фолды при различных сайзингах.

Fold EV

Статы показывают разницу между текущем фолдом игрока от фолда когда EV равно нулю.

Целые показатели

Плюс – фолдит

Показатели с минусом

Минус – не фолдит.

Пример

SRP PFR IP Fold vs Bet River 10%-40%:

игрок фолдит в позиции asRaiser (как рейзер) на 24% больше, чем фолды когда EV равно нулю

при ставке 10% – 40%

SRP Caller IP Fold vs Bet River 75%-100%:

игрок фолдит в позиции asCaller (как коллер) на 7.1% меньше, чем фолды когда EV равно нулю

при ставке 75%-100%

Как Holdem Manager 2 облегчит игру на флопе и постфлопе

Важнейшая информация от тренера Дениса MisterCSS

В своей прошлой статье я начал рассказывать о показателях программы Holdem Manager 2: на какие значения стоит ориентироваться и как их использовать. Сегодня я продолжу.

Postflop Aggression Factor

Один из важнейших показателей для постфлоп игры. Он высчитывает соотношение ставок и рейзов (агрессивные действия) к колам (пассивные действия). У хорошего тайтового игрока этот показатель в районе 2-3.2.

Как нам это использовать? Если у нашего оппонента этот показатель меньше 2, а тем более в районе 1.2 и он делает рейз нашей ставки – нам срочно нужно пересмотреть силу нашей руки.Как правило, такие игроки предпочитают действовать пассивно. А проявляют агрессию только с натсом.

Обратной ситуацией является значение Aggression Factor более 3.5. Таких игроков называют «маньяки». Имея сильную руку, мы можем просто играть чек-колл, т.к. соответствующий оппонент сам поставит. Часто «маньяки» имеют высокое значение VPIP.

Flop CBet

Агрессивно – это, например, разыгрывать дро-комбинации через рейз или чек-рейз. Шире – это, например, играть чек-колл с какими-то высокими картами относительно борда.

То есть он скорее всего блефует. К тому же, у нас есть 2 хай-карты, с которыми мы можем неплохо попасть. Делать такое мы должны, чтобы отбить желание у оппонента действовать крайне агрессивно и дать возможность нам самим контролировать темп игры. Чтобы другие игроки боялись не только наших ставок, но и наших чеков.

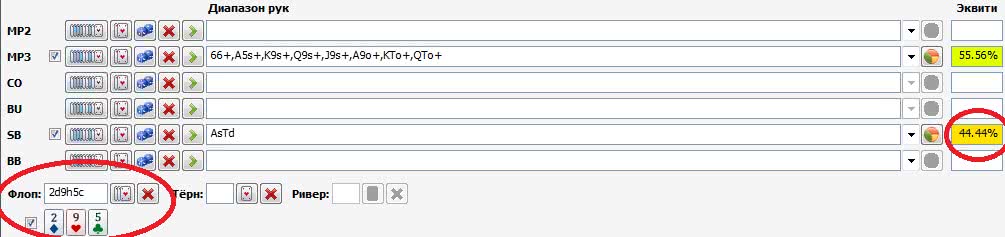

Flop CBet и Turn CBet

Еще одна вещь, на которую мы должны обращать внимание – соотношение Flop CBet и Turn CBet. Можно догадаться, что Turn CBet – продолженная ставка на терне.

Чтобы этот показатель считался, нужно, чтобы игрок ставил и на флопе, и на терне. Для ставки на двух улицах нормальному игроку нужна крайне сильная комбинация.

Игроков, у которых очень высокий показатель Flop CBet, но очень низкий Turn CBet, на жаргоне называют «одноствольное ружье», т.е. у них есть пороха только на один выстрел. Мы это можем использовать для расширения нашего диапазона колла на флопе.

Даже если вы не попали во флоп, против 18% диапазона соперника у нас есть 44% эквити. В зависимости от терна, мы можем ставить на велью, если попадем, или просто сыграть чек-пас, если оппонент продолжит ставить на терне. Но самое главное, нам нельзя падать сразу же на флопе, т.к. это будет минусово на большой дистанции против игроков с данными показателями.

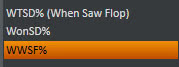

Went to showdown – процент дохода до вскрытия. Чем выше этот показатель, тем тяжелее нам будет выбить игрока из банка. Поэтому нет смысла блефовать против них.

Игроков с высоким показателем WTSD% называют call-station. Чтобы выигрывать на дистанции у таких «машин для колла», надо ставить больше на велью. Они с радостью проплатят. В обратной ситуации выгодно блефовать против игроков с маленьким показателем WTSD%, т.к. они скорее всего скинут.

До этого вы узнавали, как эксплуатировать игроков на постфлоп улицах. Сейчас я хочу рассказать о еще одном способе заработка на префлопе.

Fold to Steal.

Steal переводится как «воровство». Рейз из поздней позиции с целью забрать блайнды и есть стил. Игрок на блайндах находится в крайне невыгодном положении. Если у него плохая стартовая комбинация, он должен сбросить и отдать свою слепую ставку.

Если у него средние карманные карты – то он все равно в невыгодном положении, т.к. будет всю оставшуюся раздачу играть без позиции. Если у него хорошая рука – то он должен делать 3бет, но хорошие руки приходят редко.

Поэтому мы должны широко открываться на поздних позициях, если у оппонентов показатель Fold to Steal большее 78%. Причем, эта цифра должна быть выше у обоих игроков на блайндах.

В современном покере, особенно за столами 6мах, игроки широко открываются и с ранних позиций, что дает нам возможность прибыльно трибетить как на велью, так и в блеф. Если у оппонента Fold to 3bet более 67%, мы можем подбирать спекулятивные руки (одномастные коннекторы) для повышения ставки. Скорее всего противник сбросит.

Srp cbet f ip что это

EP RFI/ MP RFI/TOT Fold to 3 Bet IP/TOT Fold to 3 Bet OOP/TOT 4Bet Range/ TOT Cald Call

CO Steal/ BTN Steal/ SB Steal/ SB Fold to Steal/ BB Fold to Steal

TOT 3Bet/ TOT Squeeze/ TOT Fold to 4Bet/ Flop Bet/ Turn Bet/ River Bet

Flop Cbet Single Rsd Pot OOP/Flop Cbet Single Rsd Pot IP/ Flop Fold to CB Single Rsd Pot/ Flop CB-fold Single Rsd Pot OOP/ Skip Flop CB and Check-Fold OOP/Flop CB 3Bet Pot

Turn Cbet Single Rsd Pot OOP/Turn Cbet Single Rsd Pot IP/ Turn Fold to CB Single Rsd Pot/ Turn CB-fold Single Rsd Pot OOP/ Skip Turn CB and Check-Fold OOP/Flop Fold to CB 3Bet Pot

1)EP RFI. 2) MP RFI. 3)TOT Fold to 3 Bet IP. 4)TOT Fold to 3 Bet OOP.5)TOT 4Bet Range. 6) TOT Cald Call

1) Опэнрэйз из позиции ЕР. 2) Опэнрэйз из позиции ЕР( RFI-Рэйз ферст ин-в смысле что до тебя небыло никаких движений)

3) Фолд на 3бет в позиции(Тотал-общий) 4) Фолд на 3бет когда без позиции. 5) 4бетрэнж. 6) Колл в холодную на префлопе(Кол чьего-нибудь опэнрэйза,за исключением когда ты на блайндах)

1) CO Steal. 2) BTN Steal. 3) SB Steal. 4) SB Fold to Steal. 5) BB Fold to Steal

1) Стил с позиции СО ( он же RFI CO ) 2) Стил с позиции БТ. 3) Стил с позиции СБ. 4)Фолд малого блайнда на стил( Есть много вариаций этого стата, SB Fold to Steal LP (LP- поздняя позиция СО,БТ), SB Fold to Steal VS CO,BT). 5) Фолд большого блайнда на стил(общий) Тоже есть много статов касаемо БТ. BB Fold to Steal LP, BB Fold to Steal VS CO,BT,SB.

1) TOT 3Bet. 2) TOT Squeeze. 3) TOT Fold to 4Bet. 4) Flop Bet. 5) Turn Bet. 6) River Bet

1) 3бет общий. 2) Сквиз (Рирэйз ставки опэнрэйзера и минимум одного колдколера). 3) Фолд на 4бет. 4,5,6- ставки по улицам( в лимп потах)

Какие статы должны быть в HUD?

HUD в Holdem Manager 3 – лучший помощник при чтении оппонента и вскрытии блефа.

Итак, HUD – это инструмент, который служит для отображения данных о ваших оппонентах в режиме реально времени.

Все игроки, которые собираются извлекать прибыль от игры в покер нуждаются в информации на оппонентов: какой это игрок, как часто он играет и как можно его эксплуатировать. Особенно важно, если вы играете большое количество столов.

Вот как выглядит стандартный HUD в HM 2:

Что нам показывает hud?

Что нам показывает hud?

В стандартной версии HUD’a вы получаете информацию:

1. TOT VPIP (добровольно вкладываемые деньги в банк) – показатель, отображающий как часто вы или ваш оппонент заходит в банк.

Ставки должны быть добровольные, поэтому постановка блайндов не учитывается. Идеальных значений не существует, кто-то играет более агрессивно, кто-то менее, но и тот и другой могут играть в плюс.

Оптимальные значения для 9-max столов 15-25%. Советую всем иметь средние показатели из того спектра, который я очертил. 19-21% VPIP будет очень круто.

2. TOT PFR (префлоп рейз) – характеризует насколько часто вы или ваш оппонент делает рейз на префлопе.

При этом учитывается не только опенрейз, но и 3-бет и последующие повышения ставки. Оптимальные значения от 10 до 20%. PFR и VPIP два основополагающих показателя в Holdem Manager 2 на префлопе. Разница между ними не должна превышать 6%.

Если вы хотите добавить в свой HUD показатель, определяющий частоту опенрейзов, то он называется RFI (рейз первым).

3. Postflop Agression Factor (фактор агрессии) – определяет агрессивность игрока и высчитывается по следующей формуле: (%bet + %raise) / %call.

Допустим, у вашего оппонета фактор агрессии 4,1 – это много (ваш соперник играет постфлоп агрессивно). Старайтесь против него играть более аккуратно, на вскрытии у него могут быть не самые сильные руки. А если у вашего оппонента показатель 1,6, то он играет гораздо более спокойно, особо не разгоняя банк.

4. TOT 3bet (3-бет) – показатель, отображающий как часто вы или ваш оппонент ставите 3-бет.

Оптимальный диапазон 3-бета от 6 до 10%.

Важно! Для того, чтобы обращать внимание на показатели, нам необходимо знать сколько сэмплов есть на этот показатель. Сэмплы – количество случаев, когда можно было совершить определённое действие.

Допустим, для 3-бет нужно, чтобы до нас был рейз. Обращать внимание стоит на показатель, когда есть минимум 10 сэмплов (оптимально от 20). Сэмплы смотрятся в поп-апе (подсветите показатель и появится всплывающее окно).

В скобочках, около показателя 3 бет 0,0, указана цифра 17 – это и есть кол-во сэмплов

В первой строчке, возле ника, вы можете узнать сколько рук есть на оппонента. Эта, кстати, не такая и бесполезная информация.

Многие пытаются интерпретировать информацию из HM 2 уже по первым раздачам. Это в корне неверно! Погрешность очень высокая.

Я советую обращать внимание хотя бы на первые 2 показателя, когда на оппонента минимум 30 рук. Если меньше – не смотрим в HUD вообще!

Какие показатели необходимы в первую очередь?

Какие показатели необходимы в первую очередь?

Нужно понимать, что HUD можно и нужно увеличивать. В Holdem Manager 3 есть очень много различных показателей и некоторые из них обязательно нужно выводить.

Big Blinds. Если у вас нет программ, переводящих стэк в блайнды, то добавьте показатель Big Blinds. Так вы будете понимать сколько у ваших соперников в стэке ББ.

Особенно важно в поздней стадии МТТ! Блайнды высокие, стэки в фишках большие и тяжело сразу сориентироваться сколько блайндов у каждого.

Flop Cbet (продолженная ставка на флопе) – как часто оппонент ставит продолженную ставку (ставит первый, после того, как последний рейзил на префлопе). Считается по сэмплам.

Если у оппонента этот показатель более 70%, то вы понимаете, что ставит он слишком часто. Понятно, что постоянно попадать во флоп он не может, поэтому доверяем ему меньше.

И наоборот, доверяем, если показатель менее 40%.

Flop Fold to CBet (фолд на продолженную ставку на флопе) – обратный показатель, характеризующий как часто оппонент выбрасывает свои карты на флопе. Если у оппонента фолд на контбет выше 70%, то это много, и вы просто обязаны ставить продолженную ставку. В дальшейшем вам не помешает точно такая же стата и на тёрн (TurnCbet и Turn Fold to Cbet).

TOT Fold to Steal – как часто соперник сбрасыввет на стил. Советую всегда смотреть попап (всплывающее окно) по позициям или добавить в HUD отдельные показатели по позициям (SB и BB). Чем выше показатель, чем чаще вы можете воровать блайнды у вашего оппонента.

Постфлоп

Постфлоп

Перейдём к самым важным, на мой взгляд, показателям на постфлопе:

WTSD (доход до вскрытия) – показывает как часто игрок доходит до вскрытия карт.

Если WTSD меньше 35 – оппонент на постфлопе играет очень аккуратно (практически всегда). Можно включать блеф, чтобы выбить. И наоборот, если показатель выше 55 – оппонент никому не верит и смысл в блефах пропадает, но если вы попали хорошо, то добирайте с него по максимуму. Он оплатит!

Допустим, у вашего оппонента показатель 48 и выше, делаем вывод, что он блефует очень часто. И наоборот, если 40 и меньше, увидеть от него блеф будет очень тяжело. Я думаю, вы понимаете, какие выводы можно из этого сделать?

Лично я использую все эти статы. Плюс, конечно, и некоторые другие, более узкие. И всегда предоставляю свой HUD всем свои ученикам!

В заключении хочу сказать, что верная расшифрока статистики Holdem Manager 2 и грамотно настроенный HUD – весомый залог в достижении успеха в современном онлайн-покере.

Многим из моих учеников не хватало четкого понимания статистики, чтобы добиться результата.

Вот график Максима, который до прихода на индивидуальное обучение играл без софта, а после во всю использовал Holdem Manager2.

График Максима. До использования софта:

После использования софта:

С Вами был Дмитрий “Hammerhead”, всем больших заносов!

Записывайся на индивидуальные тренировки к Дмитрию «Hammerhead» и начни выигрывать уже через две недели! Заполни форму ниже и менеджер свяжется с тобой для уточнения даты первой тренировки.

Запишись на тестовое занятие

Запишись на первое индивидуальное занятие с тренером.

*В данный момент первое занятие бесплатно

В течение дня тебе перезвонит менеджер, выберет курс, который подходит тебе больше всего, и запишет на тренировку!

SRP-6. Безопасная аутентификация по небезопасному каналу

Как аутентифицировать пользователя без передачи пароля на сервер? Возможно ли проверить, что пользователь ввёл правильный пароль, не передавая пароль на сервер. Да, такое возможно, благодаря доказательству нулевого разглашения.

Безопасная аутентификация складывается из 2 факторов – необходимо обеспечить надежный канал между клиентом и сервером и обеспечить правильное хранение аутентификационных данных на стороне сервера. И несмотря на то, что тема хранения паролей давно изъезжена вдоль и поперёк, мы постоянно натыкаемся на новости об очередной утечке пользовательских данных. Нередко отличаются даже крупные компании (утечка 100 миллионов аккаунтов пользователей ВК, утечка данных пользователей LinkedIn, Dropbox принудительно сбрасывает пароли после раскрытия учетных данных пользователей)

Что касается безопасного канала, то это решается с помощью HTTPS. Однако в ряде случаев возможна MITM-аттака. Например, пользователь может пренебречь предупреждением браузера, если кто-то пытается подменить сертификаты, или это может быть работодатель, который хочет следить за своими работниками. Эти две проблемы можно решить, используя протокол парольной аутентификации SRP (Secure Remote Password Protocol).

Алгоритм работы похож на алгоритм Диффи-Хеллмана и позволяет аутентифицировать пользователя на сервере при этом не передавая пароль в открытом виде, таким образом удостовериться в том, что пользователь знает свой пароль. На сервере данные хранятся в формате, который неэквивалентен открытому паролю пользователя, поэтому при утечке БД извлечь сам пароль не удастся. И т.к. пароль вообще не передается по каналу связи, то и защищенного канала не требуется. Реализуется доказательство с нулевым разглашением.

Рассмотрим основной принцип работы.

Регистрация нового пользователя

Для начала нужно определить необходимые в расчетах константы:

Не вдаваясь в математические подробности, значения этих чисел можно выбрать из RFC5054. appendix A. Для 1024-битной группы эти значения выглядят следующим образом:

Пользователь вводит login I и password p, далее на стороне клиента происходит генерация соли s, вычисление секретного ключа x и верификатора v, используя хэш-функцию H (например SHA-256):

Здесь и далее возведение в степень берется по модулю N. Значение x может вычисляться иначе, например x = H(s | H ( I | «:» | p) ). Включение логина в формулу расчета х позволит избежать проверки на сервере имеют ли 2 пользователя один и тот же пароль в случае взлома сервера, когда пользователь пытается войти.

Далее клиент передает на сервер значения I, v, s, и сервер сохраняет значения в БД. Вот тут решается одна проблема – если БД будет украдена, то не получится восстановить пароль из значений v и s.

Вход пользователя

Вход осуществляется в несколько этапов

Шаг 1

Пользователь вводит login I и password p. Клиент генерирует случайное целое число a, вычисляет публичное значение A:

Значение I и A передаются на сервер.

Сервер проверяет, что значение A != 0. По логину пользователя I из БД происходит выборка сохраненных при регистрации значений s (соль) и v (верификатор). Далее происходит генерация случайного целого числа b и вычисление публичного значения B:

Значения B и s передаются клиенту.

Шаг 2

Клиент проверяет, что B != 0 и вычисляет у себя значения параметра случайного кодирования u и сессионный ключ SC:

Аналогично на своей стороне сервер вычисляет свой сессионный ключ SS:

На этом этапе значения SC и SS равны, что можно доказать следующим образом:

Мы получили одинаковые значения сессионных ключей на обеих сторонах, не передавая значение верификатора. А тех данных, которые были переданы, недостаточно, чтобы определить чувствительные данные пользователя. В этом и заключается устойчивость протокола к прослушиванию и MITM-атаке.

Остается доказать друг другу, что их значения ключей совпадают. Для этого необходимо на стороне клиента вычислить значение M1 и передать его на сервер. Один из вариантов расчета:

Получив это значение, сервер вычисляет свое значение, т.к. имеет все для этого параметры, и сравнивает с полученным. Аутентификация выполнена.

Шаг 3 (опциональный)

Необходим, если требуется взаимная аутентификация. В этом случае сервер вычисляет значение M2 и отправляет клиенту:

Теперь уже клиент у себя рассчитывает значение M2 и сверяет с полученным. Если совпадают, то серверу можно доверять.

Чтобы минимизировать количество запросов к серверу, сгруппируем вычисления иначе, тогда процесс взаимодействия с сервером можно представить следующей сиквенс-диаграммой.

Реализация

Существуют реализации для разных языков программирования. Рассмотрим пример использования библиотеки Nimbus SRP для Java.

Определимся с основными параметрами, которые должны совпадать на клиенте и сервере. Для простоты не будем использовать слишком длинные значения. В данном случае выберем размер N 256 бит, алгоритм шифрование SHA-1:

Регистрация нового пользователя:

Вход пользователя

Клиент. Шаг 1. Ввод аутентификационных данных пользователя

Сервер. Шаг 1. Поиск пользователя в БД, вычисление B

Клиент. Шаг 2. Вычисление A и M1

Сервер. Шаг 2. Вычисление M2

Значение M1 вычисленное на клиентской стороне совпадает с таким же вычисленным на серверной, значения сессионных ключей также совпадают. Мы удостоверились, что пользователь знает пароль.

Вывод

SRP является отличным протоколом парольной аутентификации, устойчив к перебору по словарю, прослушиванию, подмены. Аутентификационные данные хранятся на сервере в виде, не позволяющем извлечь первоначальный пароль. Более того, алгоритм может использоваться для шифрования передаваемых данных.

Что нам показывает hud?

Что нам показывает hud?