Usb key что это

Как настроить BIOS (UEFI) для загрузки с флешки или диска (CD/DVD, USB, SD)

Один из самых частых вопросов пользователей при установке Windows: «почему компьютер (BIOS) не видит мою флешку?». Естественно, я неоднократно отвечал на него, и не раз на блоге приводил свои рекомендации. Теперь же решил собрать все их воедино в этой одной статье.

Сразу скажу, чтобы компьютер (ноутбук) «увидел» вашу загрузочную флешку (о том, как правильно ее создать можете узнать здесь ) — необходимо соответствующим образом настроить BIOS (UEFI). Если этого не сделать — то сколько бы вы ни бились, ничего не выйдет.

В статье покажу на примере нескольких версий BIOS (UEFI) как правильно это сделать. Думаю, заметка будет весьма кстати для тех, кто не так часто переустанавливает систему. 😉

Вход в BIOS/UEFI: варианты

Пожалуй, статью нужно начать не с настройки BIOS, а с того, как в него войти 👀. Это тоже далеко не так очевидно и просто для не искушенного пользователя.

Ниже я приведу несколько вариантов, как можно зайти в BIOS и дам ссылки на статьи, где можно узнать эти заветные клавиши.

Вариант №1

Вариант №2

У меня на блоге также выложено несколько таблиц и инструкций, возможно что-то вы сможете почерпнуть там.

1) Как войти в BIOS или UEFI — см. инструкцию

Вариант №3

На скриншоте ниже показан экран приветствия AMI BIOS: F2 или Del — это кнопки для входа в настройки BIOS (на англ.: to run Setup).

Вариант 4

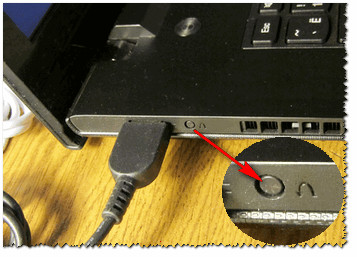

На некоторых ноутбуках (Lenovo, например) есть спец. кнопки для входа в BIOS (они обычно небольшого размера, и располагаются либо рядом с кнопкой включения, либо рядом с гнездом питания).

Нажимать их нужно ручкой (или карандашом) когда ноутбук выключен. После нажатия на нее, устройство включится и вам будет представлено загрузочное меню (из которого и можно будет перейти в BIOS).

Загрузочное меню / Lenovo (в качестве примера)

Основы работы

Клавиши управления, изменения настроек

В BIOS придется управлять и задавать настройки без помощи мышки (многих начинающих пользователей это пугает. Кстати, в UEFI реализована поддержка русского языка и мышки).

На самом деле, даже в Windows (где мышь работает) — многие действия гораздо быстрее делать с помощью клавиатуры!

Кнопки управления, в большинстве своем, везде одинаковые (разница хоть и есть, но обычно, не существенна). Еще одна деталь: справа или внизу в BIOS есть подсказка: в ней указываются все основные клавиши управления (см. фото ниже). 👇

Клавиши управления (AMI BIOS)

В общем-то, зная этот десяток кнопок — вы легко сможете поменять все настройки BIOS.

Сохранение настроек

Вы можете менять любые настройки в BIOS, но вступят они в силу только после того, как вы их сохраните и перезагрузите устройство (кстати, перезагружается компьютер/ноутбук автоматически, после выхода из BIOS).

Сохранить настройки в BIOS можно двумя путями:

Сохранение настроек в BIOS

Так же можно выйти из BIOS просто перезагрузив компьютер (хотя, лишний раз так делать не рекомендуется. ).

Сброс настроек в оптимальные

Если вы поменяли какие-либо настройки в BIOS и компьютер перестал загружаться (или, например, пропал звук) — ну или вы просто решили вернуть назад все как было — то знайте, что в BIOS есть специальная функция по сбросу настроек. Т.е. эта функция вернет все настройки в дефолтные (т.е. сделает все по умолчанию, так, как было при покупке).

Сбросить настройки можно двумя путями:

Сброс настроек на вариант по умолчанию // ноутбук Dell // Restore Defaults

Настройка BIOS для загрузки с флешки/диска

AMI BIOS

Как было и как должно быть для загрузки с флешки // AMI BIOS

Чтобы BIOS увидел вашу флешку, необходимо изменить очередь загрузки на следующую:

В этом случае BIOS проверит сначала вставленную в USB-порт флешку, затем CD/DVD привод, а затем загрузится с жесткого диска. В большинстве случаев, самый оптимальный вариант.

При выходе из BIOS — не забудьте сохранить настройки (клавиша F10 ), иначе все сделанные изменения, не будут сохранены и ПК снова не увидит вашу флешку.

Award BIOS

В принципе, настраивается он аналогично, небольшая разница в обозначении меню. Итак, после входа в BIOS, рекомендую сразу открыть раздел Standard CMOS Features.

USB-порты: работают ли? Работают!

Далее перейдите в раздел Advanced CMOS Features и сделайте следующее:

Award: загрузка с флешки

Далее жмем кнопку F10 (Save & Exit Setup, т.е. сохранить настройки и выйти) и пробуем загрузиться с флешки.

Настройка BIOS ноутбука

Выполняется аналогичным образом, как для компьютера. Правда, могут быть некоторые «серьезные» отличия в отдельно-взятых моделях, но в целом все идентично.

В ноутбуках для настройки загрузки — есть отдельно взятый раздел BOOT. Открыв его — вам доступны все параметры загрузки.

Приведу универсальный вариант параметров, который чаще всего используется (на примере ноутбука Dell Inspiron 3000 series) :

Пару слов об UEFI

Настройки UEFI ноутбука (в картинках): расшифровка основных параметров

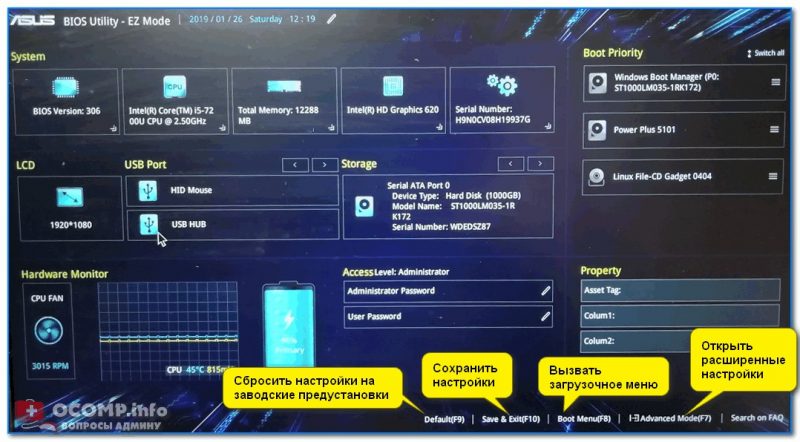

Например, на фото ниже приведено главное окно UEFI на ноутбуке Asus, которое отображается сразу же после входа в него.

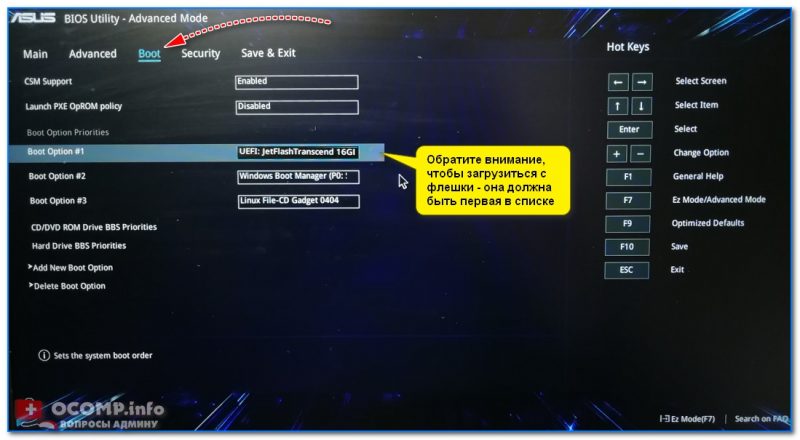

В расширенных настройках в разделе Boot все выполняется аналогично, как в «обычном» BIOS: нужно флешку (в моем случае «jetFlashTranscend 16 GB») просто передвинуть на первое место, а затем сохранить настройки (клавиша F10).

Загрузка с флешки/диска с помощью Boot Menu

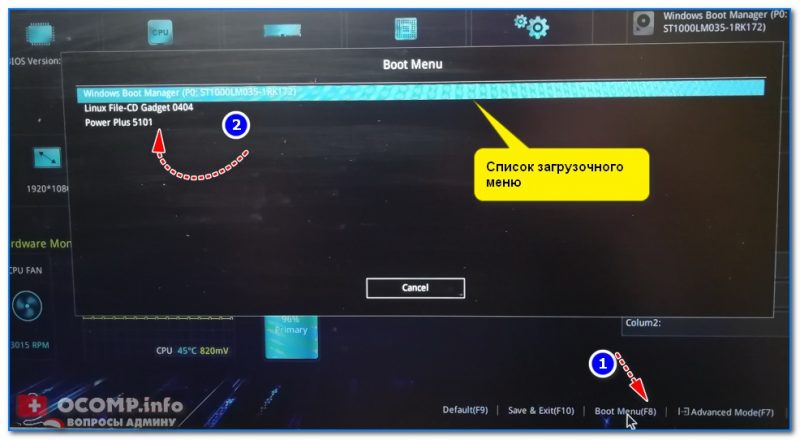

Зачем настраивать и менять очередь загрузки в BIOS, когда можно загрузиться с флешки, нажав одну кнопку? 👀

Речь идет о Boot Menu — загрузочное меню, в переводе на русский. Если вызвать это меню — то вы сможете выбрать с чего загрузиться компьютеру/ноутбуку: с жесткого диска, с CD/DVD-диска, с флешки, с SD-карты, и т.д.

Кнопка для вызова Boot Menu, обычно, указывается на первом экране, который вы видите, после включения. Пример на фото ниже:

Загрузка с помощью BOOT Menu

Вызвав Boot Menu, перед вами предстанут все устройства, с которых можно загрузиться. Пример на фото ниже: загрузиться можно с жесткого диска, флешки и CD/DVD привода.

Просмотр загрузочного меню

Почему компьютер не загружается с флешки/диска

Сразу же порекомендую одну свою статью: почему BIOS не видит установочную флешку

1) Отключён контроллер USB в BIOS

2) Неправильно записана загрузочная флешка

3) После перезагрузки компьютера, установка начинается сначала

Довольно часто бывает следующая ситуация. Вы вставили флешку, с нее компьютер загрузился и началась установка, потом он перезагрузился, и установка началась вновь. И так по кругу.

В этом случае просто выньте флешку и перезагрузите компьютер. Он загрузиться с жесткого диска (куда уже были скопированы установочные файлы с флешки) — и установка продолжиться (а не начнется заново).

Показательный пример: USB 2.0 и USB3.0

5) USB-HDD, USB-FDD и др.

В BIOS при настройке очередности загрузки, обычно, нужно выбирать USB-HDD, но в некоторых случаях BIOS не видит флешку. Попробуйте в таком случае поменять USB-HDD на USB-FDD.

6) Ошибка «Reboot and Select proper Boot device or Insert Boot Media in selected Boot device and press a key»

Возникает часто, если у вас подключен, например, диск (дискета) к компьютеру, на котором нет загрузочных записей. Просто выньте и отключите все носители, кроме того, с которого предполагается установка (например, USB-флешки).

7) Отключить от компьютера все доп. оборудование

Так же рекомендуется отключить от компьютера второй монитор, принтеры, сканеры и т.д. Дело в том, что при установке Windows — это может создать дополнительные проблемы.

Например, у меня был случай, что Windows неправильно определила монитор по умолчанию и «отправляла» изображение на другой монитор, который был выключен (а я наблюдал «черный» экран. ).

8) Включите режим Legacy

В разделе Boot нужно изменить режим загрузки с EFI (UEFI) на Legacy (если есть). По этому поводу давал рекомендацию выше. Дело в том, что не все ОС Windows поддерживают «новую» фишку (к тому же нужно правильно записать флешку для данного режима установки).

9) Выключите Secure Boot

10) Включите Launch CSM (если имеется (обычно раздел Boot))

В BIOS в разделе Boot измените режим Launch CSM в состояние Enable/Включено (если он есть).

На этом статью завершаю, удачной работы!

Аппаратный ключ шифрования за 3$ — возможно ли это?

Итоговый результат — ключ размером с флешку

Повсеместное шифрование и, как следствие, обилие ключей заставляет задуматься об их надежном хранении. Хранение ключей на внешних устройствах, откуда они не могут быть скопированы, уже давно считается хорошей практикой. Я расскажу о том, как за 3$ и 2 часа сделать такой девайс.

Кратко о принципах работы

Криптография дает нам возможность скрывать то, что мы хотим отправить, убедиться в том, что мы общаемся именно с тем, с кем мы думаем и много других интересных вещей. Обычно для того, чтобы все это хорошо работало от нас просят только одно — держать в секрете наши ключи шифрования. Звучит просто, не правда ли? Что ж, давайте посмотрим как же можно припрятать наши ключи:

Необходимые компоненты

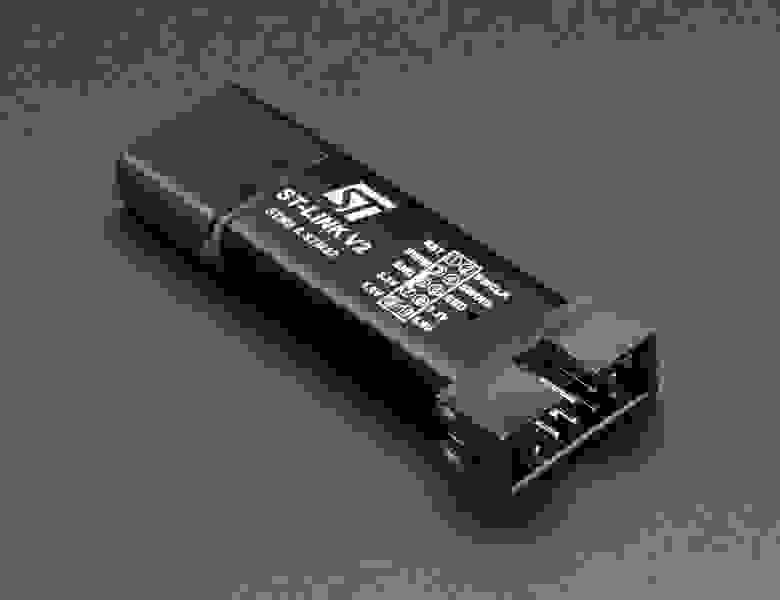

Итак, приступим. Собирать наш девайс мы будем на недорогом и достаточно популярном микроконтроллере серии STM32. Конечно, можно самому изготовить печатную плату но мы же хотим управиться за 2 часа? Так что возьмем уже готовое решение — программатор ST-Link v2. Выглядит этот девайс вот так.

Как ни странно, программатор для микроконтроллеров STM32 собран на микроконтроллере STM32. Этот девайс внешне очень напоминает флешку, что нам как нельзя на руку. К тому, же его корпус изготовлен из алюминия, так что можно не переживать что он повредится. Стоит это чудо на алиэкспресс 1.5-3 доллара. Нам потребуется две такие штуки. Одну мы переделаем под ключ, а вторую будем использовать чтобы залить прошивку на первую. Если у Вас уже есть программатор STM32 можно обойтись и одной штукой.

Итого, нам потребуется:

Компилируем прошивку

Итак, начнем с софтварной части — сборке прошивки для нашего ключа. Исходные коды прошивки можно найти в этом репозитории. Я бы посоветовал скачать последнюю стабильную версию(её можно найти во вкладке tags). Можно склонировать репозиторий либо скачать в виде zip архива. Разминаем пальцы, запускаем терминал и переходим в папку с проектом. Переходим в папку src

Для того чтобы скомпилировать и загрузить прошивку нам нужно установить несколько пакетов:

Если Вы сидите на Ubuntu — используйте apt.

Напомню, что мы находимся в папке src проекта.

Запускаем configure скрипт

Запускаем утилиту make и наблюдаем как компилируется наша прошивка.

После компиляции появится папка build, а в ней файл gnuk.elf — он-то нам и нужен.

Загрузка прошивки на устройство

Теперь, когда у нас есть готовый файл с прошивкой нам нужно только загрузить её на устройство. Для этого, нам придется немного поработать паяльником. Не беспокойтесь, особых навыков тут не потребуется, всего-то припаять 4 проводка.

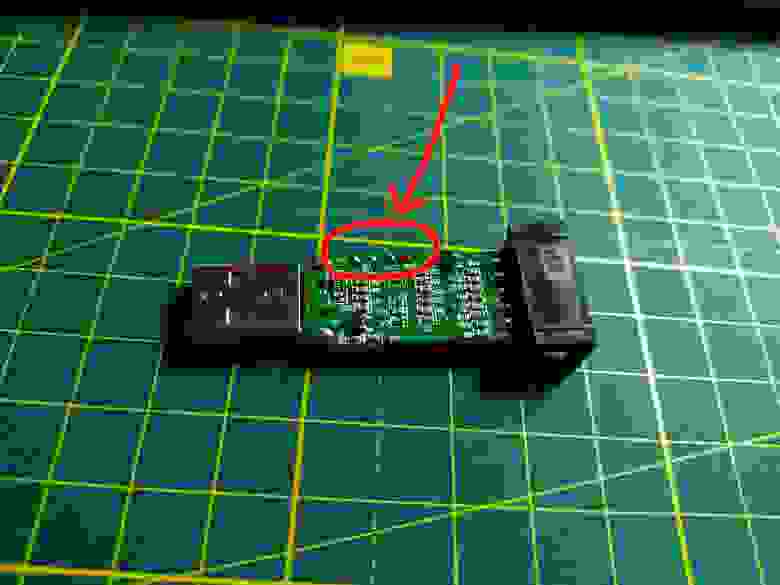

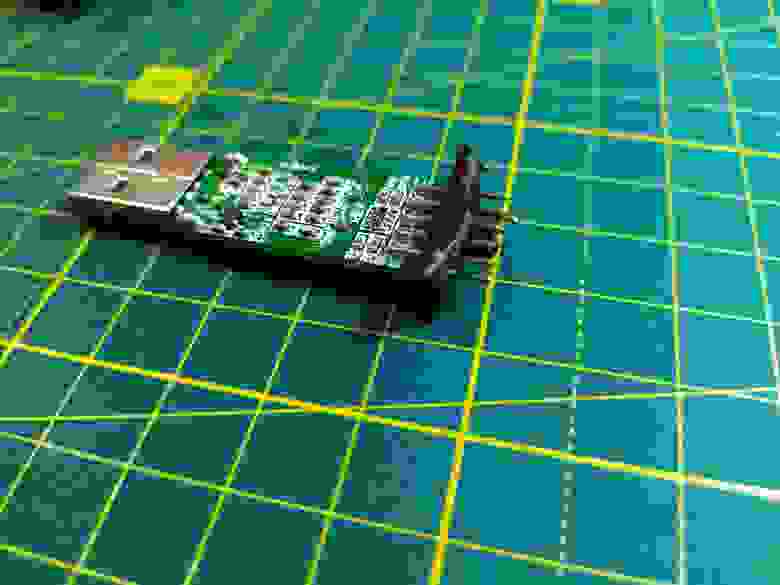

Итак, берем один из программаторов и стягиваем с него корпус. Выбранный программатор и будет нашим донором. Вот что мы найдем внутри

Обратите внимание на 4 контакта на плате. К ним нам нужно будет припаяться. Я рекомендую использовать для этого провода, которые идут в комплекте с ST-Link. Зачищаем провода с одного конца и припаиваем их к контактам. Если нам повезло, то на плате будут обозначения этих контактов.

Теперь, второй конец проводов подключаем к оставшемуся целым программатору. Если вам повезло, то просто подключаем провода в соответствии с надписями:

GND к GND

3.3V к 3.3V

SWDIO к SWDIO

SWCLK к SWCLK

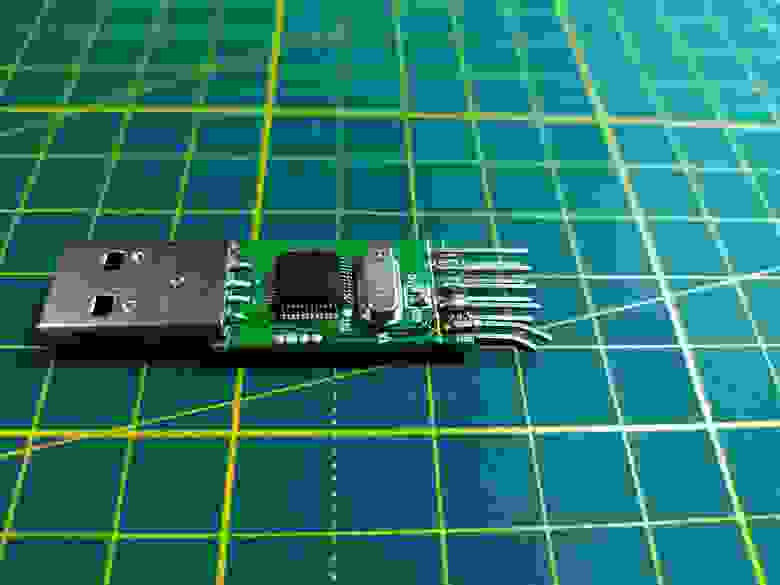

Если надписей на плате не оказалось, то прийдется тыкать наугад воспользоваться тестером. С его помощью можно легко найти GND(он соединен с GND на выводах программатора-донора), аналогично 3.3V. Остальные два провода прийдется подключать наугад. Благо, вариантов всего 2. В итоге, получается что-то похожее на это

На этом фото синий девайс — программматор, который мы используем только как программатор. Пусть вас не смущает то, что на фото в начале статьи у итогового девайса синий цвет корпуса. Это не он. Будущий девайс находится справа.

Загружаем прошивку

Мы в шаге от успеха, осталось только загрузить прошивку. Открываем терминал, переходим в папку с нашей прошивкой(gnuk.elf).

Итак, теперь мы залили прошивку на наш девайс. Остался один шаг — запретить чтение памяти микроконтроллера. ВНИМАНИЕ! Это очень важный этап, который не позволит человеку, который украл ваш ключ, вытащить из него секретную информацию.

Для этого запускаем команду:

Собираем все обратно

Теперь, когда все шаги позади, осталось позаботиться о внешнем виде нашего девайса. Отпаиваем провода. Оригинальная панель контактов нам тоже больше не нужна, так что можно смело выпаять её.

Разламываем крепление и выпаиваем контакты по одному.

Теперь надеваем обратно корпус, и заклеиваем заднюю стенку подходящим куском пластика.

Как можно использовать

То, что мы собрали — эмулятор OpenPGP смарт карты. Такая карта может хранить в себе GPG, SSH ключи. Область применения довольно большая, например:

Пример использования для ssh

И под конец, давайте посмотрим как можно использовать этот ключ для хранения ssh-ключей и подключения к удаленному серверу.

Есть два пути — сгенерировать новый ключ или импортировать уже имеющийся ключ на токен.

Посмотрим оба варианта. Вставляем токен в USB. В dmesg можно посмотреть информацию о подключенном устройстве.

Генерация нового ssh ключа

Важно понимать, что ключ генерируется на самом устройстве, а не на вашем компьютере. Так что, такой ключ вообще никогда не покидает пределы устройства.

Открывается интерактивный режим gpg, включаем режим администратора командой admin:

Далее запускаем команду генерации нового ключа:

Далее идет стандартная процедура генерации ключа gpg. Во время которой вам будет предложено сохранить бекап ключа на диск. Разработчики рекомендуют делать бэкапы, но решать вам.

Единственно — аппаратно поддерживается генерация RSA ключей до 2048 бит. Если нужно 4096 — ключ прийдется генерировать на компьютере, а потом уже импортировать на само устройство.

Далее вам потребуются пин-коды. По умолчанию в прошивке зашиты следующие пин-коды:

CARD PIN — 123456

ADMIN PIN — 12345678

В будущем их обязательно нужно поменять.

Ключ может генерироваться немного дольше, чем если бы он генерировался непосредственно на компьютере, поэтому запасаемся терпением.

Импорт уже имеющегося ключа

Теперь посмотрим что делать, если у вас уже есть ssh-ключ, который вы хотели бы использовать.

Для этого импортируем ключ в gpg:

Теперь нам нужно узнать id ключа. Для этого выводим список всех доступных в gpg:

И находим импортированный ключ:

В моем случае id ключа — DFEFF02E226560B7F5A5F2CAB19534F88F8FE4EC

Заходим в интерактивный режим редактирования ключа gpg:

И даем команду на копирование ключа на смарт карту:

Экспорт публичного ключа в ssh формате

Достаем нужный публичный ключ с токена для того, чтобы положить его на сервер:

В моем случае вывод выглядит так:

Тут нас интересует ID-шник ключа, в моем случае 01. Теперь экспортируем публичный ключ:

Копируем публичный ключ в файлик pub.key:

И конвертируем его в ssh-rsa формат:

Получается публичный ключ в нужном формате:

Дальше идет стандартная процедура настройки ssh для входа по заданному ключу — нужно добавить ключ в файлик

/.ssh/authorized_keys на удаленном сервере.

Конфигурирование ssh

Однако, удобнее будет воспользоваться config файлом (

/.ssh/config)

Добавляем в него следующие строки

Теперь вызов ssh стал еще проще:

Как поменять стандартные пин-коды

Не менее важным шагом будет установка собственных пин-кодов. Для начала нужно понять, что тут используется два разных пин-кода:

Теперь приступим. Для этого опять заходим в интерактивный режим GPG:

И вводим команду passwd:

Откроется окно, где можно будет сменить пин-код от токена.

Теперь нужно поменять пин-код администратора. Для этого переходим в режим администратора:

Вводим команду passwd снова:

Однако теперь она работает в расширенном режиме и нам предложат несколько вариантов:

Выбираем change Admin PIN и по стандартной схеме устанавливаем пароль администратора. Напомню, default Admin PIN — 12345678.

О безопасности устройства

Разумеется, за 3$ нельзя достичь секьюрности уровня ключей за 200+ долларов. Однако, собранный девайс можно рассматривать как ключ начального уровня. Насколько мне известно, заводские ключи Nitrokey Start используют такую же прошивку. В любом случае, использование такого устройства поднимет безопасность как минимум на уровень выше. Так что это отличный способ начать использовать аппаратные ключи.

Теперь поговорим немного о том, что будет если Вы потеряете этот ключ. Сам ключ защищен пин-кодом. После нескольких неудачных попыток ключ блокируется. Память самого устройства защищена от чтения, так что считать записанные в него ключи напрямую не получится.

Существуют некоторые виды атак на сам чип(например препарирование и подключение к нему микроэлектородов, что позволит измерять напряжение в любом месте чипа, в том числе и памяти), но они довольно затратные.

Так что, повторюсь еще раз, это отличный вариант начального уровня, и даже с ним безопасность выйдет на принципиально новый уровень.

Ссылки на полезные материалы

В процессе использования устройства наверняка возникнет потребность в дополнительной информации. Я собрал список хороших источников.

Upd. В комментариях подсказали, что есть прошивки, которые позволяют использовать девайс для двухфакторной аутентификации. Код прошивки можно найти тут

Upd. 2 15.02.2020 В комментариях подсказали, что для конкретно этого чипа существует уязвимость, позволяющая слить содержимое памяти. Насколько я понял, пока он еще не опубликована, но о ней заявлено. Так что пока все не однозначно. Там же предложили хорошее решение — залить внутрь корпуса устройства эпоксидную смолу смешанную с порошком алюминия. Такой способ был описан в книге Кевина Митника «Исскуство обмана». Таким образом, для того чтобы получить доступ к чипу нужно будет расковырять клей, что при неосторожном обращении может необратимо повредить чип. Конечно, и этот способ можно обойти, на это повышает стоимость взлома еще больше. Конечно, если будет нужно Моссад сделает свои Моссадовские штучки и это его не остановит, а только задержит.

Upd. 3 В личку прилетело много сообщений о том, что у людей не получается прошить ST-Link. Разобравшись, выяснили, что сейчас китайские производители стали активно экономить на компонентах и использовать чипы с 64Кб памяти на борту. А для прошивки этого недостаточно, ищите с чипом 128Кб на борту. Поэтому, рекомендую при покупке проверять какой чип установлен (если есть возможность), либо уточнять у продавца/в отзывах.

Upd. 4 Оказывается, все-таки можно использовать китайские программаторы с 64 Кб чипом (правда при этом прийдется использовать не самую свежую версию прошивки) — на хабре появилась интересная статья об этом.