Voluptatem что это за программа

Удалите это немедленно. 5 приложений, которые нельзя устанавливать на смартфон

Смартфон давно перестал быть просто средством связи. Сегодня он является многофункциональной системой, в которой можно и погоду посмотреть, и фото отредактировать, и даже фонарик найти. Всеми этими опциями Android-смартфоны обрастают благодаря приложениям, которые берутся, как правило, из магазинов Google Play или App Store. Казалось бы, официальный каталог программ — самый безопасный. Это наверняка так, но об абсолютной надёжности не может быть и речи. Даже в каталогах Apple и Google, где каждая публикация проходит проверку, специалисты по кибербезопасности часто вылавливают файлы с вирусами и критическими уязвимостями. Лайф рассказывает про самые опасные категории приложений.

Главней всего — погода в смартфоне

Сегодня приложения с метеосводками многими производителями смартфонов предустанавливаются на заводах. Многими, но не всеми. Поэтому пользователи всё ещё часто обращаются в поисках нужной опции к магазинам Google Play и App Store. И далеко не все останавливают выбор на самых рекомендованных приложениях. А зря.

В 2017 г. компания ESET обнаружила в магазине Google утилиты Good Weather и World Weather, которые при первом запуске просили доступ ко многим нетипичным для приложений данного типа функциям вроде чтения SMS. Разумеется, неспроста. Программы предлагали формы для данных кредитных карт во время оформления подписок. У тех, кто их заполнял, потом многократно снимались деньги. Так как утилиты имели доступ к SMS-сообщениям с кодами подтверждения.

В начале этого года случился скандал из-за китайского приложения Weather Forecast — World Weather Accurate Radar. Оно собирало чувствительную информацию о пользователях вроде e-mail и номеров телефонов, а потом отправляло её на серверы в КНР. И если слежка вас не волнует, то было у Weather Forecast ещё одно неприятное свойство: оно оформляло скрытые платные подписки со смартфонов пользователей. Утилиту скачали более десяти миллионов раз.

Фонарик с подвохом

Пожалуй, нет проще способа открыться чужому человеку, чем скачать на Android-смартфон фонарик. Во всяком случае такое впечатление складывается после недавнего исследования сотрудника Avast Луиса Корренса. Компания, специализирующаяся на информационной безопасности, проанализировала 937 фонариков из магазина Google Play и выяснила, что абсолютно каждая программа пытается проникнуть в те разделы Android, которые ей для активации вспышки или подсветки экрана абсолютно не нужны. Только вдумайтесь: специалист нашёл 262 фонарика, которые просят от 50 до 77 разрешений.

Опасно ли это? Ну как минимум неудобно. В 2018 г. компания Check Point нашла 22 приложения-фонарика в магазине Google Play, которые заражали смартфоны рекламным вирусом. Последний начинал показывать баннеры пользователям во весь экран везде, где только можно: в приложении для звонков, в настройках, в камере. Таким образом злоумышленники увеличивали число показов и монетизировали трафик. Другой сценарий — утилита просила заплатить для отключения рекламы. По данным Check Point, вредоносное ПО скачали из магазина Google Play от полутора до семи с половиной миллионов раз.

Да, любимые соцсети «ВКонтакте» и «Инстаграм» тоже могут быть небезопасными. Прежде всего, если пользоваться ими через неофициальных клиентов, коих в магазине Google Play пруд пруди. Популярность таких приложений понятна: в них часто предусмотрены те функции, которых нет в официальных программах. Например, Ghosty — альтернативный клиент «Инстаграма» — позволяет смотреть закрытые профили без подписки. А Kate Mobile — популярный заменитель официального приложения «ВКонтакте»— кастомизирует интерфейс, кеширует музыку и обладает рядом других «плюшек».

Пользоваться такими приложениями крайне небезопасно. Во-первых, едва ли в какой-то независимой команде разработчиков есть армия безопасников, которая быстро находит и устраняет уязвимости. А уязвимости в соцсетях — всегда плохо. Ведь у многих в ВК и «Инстаграме» вся жизнь. Утечка конфиденциальных данных из профилей крайне неприятна. И вероятность такого сценария отнюдь не нулевая. Например, в апреле этого года голосовые сообщения пользователей Kate Mobile и VK Coffee оказались в свободном доступе.

Бесплатный премиум только в мышеловке

Пока пользователь ищет неофициальных клиентов, он рискует нарваться на мошенническую подделку. Ведь многих альтернативных приложений нет в магазине Google Play. Приходится качать из других источников. Что может быть чревато неприятными последствиями.

В середине 2019 г., когда пошла новая волна популярности российского приложения FaceApp, компания ESET забила тревогу. Появилось много мошенников, решивших навариться на известности умного редактора фотографий.

Официально российское приложение распространяется бесплатно. Однако у него есть премиум-функции, которые разблокируются за деньги. Расставаться с которыми, разумеется, никто не любит. Именно этой спецификой человеческой натуры злоумышленники и воспользовались. Они бомбардировали пользователей рекламой «взломанной» версии приложения FaceApp, которая распространяется бесплатно, но при этом имеет все премиум-опции. Распространяется не через Google Play, а через сайты. Которые оформлены так качественно, что в жизни не подумаешь о том, что он с подвохом.

Люди скачивали фейковый FaceApp и вместо весёлых фильтров получали невесёлые проблемы в виде платных подписок, рекламных баннеров во весь экран и других прелестей. Сколько именно человек попалось на удочку, ESET не знает. Однако они нашли около 200 тысяч страниц с мошенническим приложением.

Важно понять, что случай с приложением FaceApp — просто кейс. По такой же схеме хакеры обманывают пользователей многих других утилит с платными функциями. В начале этого года, например, вирус «Агент Смит», притворяясь модифицированными версиями популярных игр, заразил 25 миллионов смартфонов.

Скажите нет приложениям для гаданий и гороскопов

Потому что они часто подсовывают пользователям подписки с невероятными ценниками. В зоне риска, прежде всего, владельцы iPhone. Ведь они среднестатистически богаче пользователей Android, а значит, в среднем охотнее расстаются с деньгами — и тем самым привлекательнее для мошенников.

Схема до смешного простая. Увлечённый астрологией человек находит в магазине App Store случайный гороскоп, скачивает его, смотрит, что сулит четверг Близнецам, а дальше видит всплывающее окно. Последнее уведомляет человека о том, что бесплатно пользоваться утилитой можно только первые семь дней, а дальше — по цене 100 рублей в месяц. «Вроде недорого — подпишусь. Не понравится — отменю», — думает фанат астрологии. Подписывается и забывает о содеянном. А через неделю видит сообщение о списании 1200 рублей. Гороскоп не соврал про 100 рублей в месяц, но подписал человека сразу на год.

И хорошо, если жертва попадёт на такую скромную сумму. Ведь есть шанс расстаться с деньгами в десятки, а то и сотни раз больше. Forbes ещё в конце 2018 г. нашёл утилиты с подписками по цене 80, 675, 2600 и даже 4680 ДОЛЛАРОВ в год. Причём в выборке были не только гороскопы и гадания, но и куча других сервисных утилит вроде прогноза погоды, VPN, сканера QR-кодов и не только.

10 программ, которые стоит удалить в Windows

В данной статье мы разберем программное обеспечение, использование которого в данный момент неактуально. Для таких вот случаев есть множество современных альтернатив, а некоторые программы вообще уже не нужно использовать, потому что пользы от них нет.

Сразу скажу, чтобы удалять программы не используйте встроенный в Windows компонент «Программы и компоненты», он не удаляет то, что хотелось бы. Для этих целей существует множество других деинсталляторов, например, CCleaner, Uninstall Tool и другие. Обязательно используйте их.

Если вы давно не занимались удаление «мусора», то вы, скорее всего, удивитесь, как много его на вашем компьютере.

Microsoft Silverlight

Раньше, чтобы посещать сайты нужны были различные компоненты и дополнения для браузеров. В этом примере Microsoft Silverlight использовался для просмотра анимации, мультимедиа и графики, но сейчас эта штуковина уже не нужна. Поддержка Microsoft Silverlight прекратилась. Если вы обнаружили у себя этот компонент, смело удаляем. Вряд ли еще существуют сайты, которые связаны с Microsoft Silverlight.

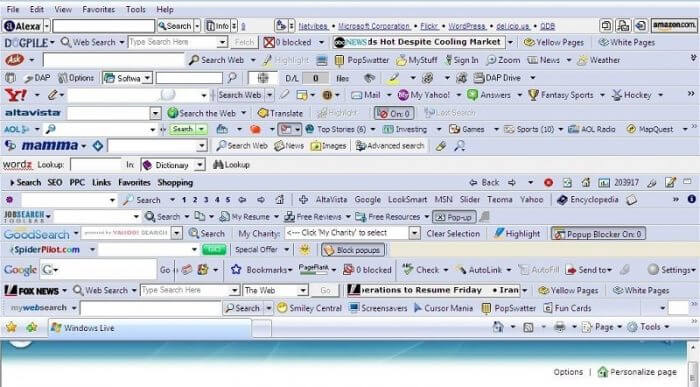

Все компоненты Toolbar

Следует избегать дополнений, в которых имеется слово «Toolbar», например, Google Toolbar, Yandex Toolbar и прочее. Подобные дополнения только тормозят браузер и ничего полезного не несут. Конечно, если у вас иное мнение, то используйте на здоровье, либо удаляем весь ненужный хлам.

Чистилки системы, которые бесполезны

Существует такой тип программ, призванный очищать систему от различного мусора. Разработчики заверяют, что их продукт поднимет производительность вашего компьютера до небес, а на деле ничего, либо наоборот – резкое падение производительности, лаги, вылеты программ.

Конечно, я не говорю про все программы такого типа. Например, очень хорошая утилита CCleaner, которая действительно помогает оптимизировать систему. Также подобные программы стоит использовать только при малом количестве, как внутренней памяти, так и оперативной, то есть на слабых ПК.

Конечно, все компоненты Java еще не совсем умерли. Еще есть много приложений, которым нужен Java. Если вы не используете подобные программы, а всего лишь занимаетесь серфингом в интернете, просмотром фильмов и прослушиванием музыки, то смело удаляем Java.

Если вы когда-либо установите утилиту, которой потребуется Java, то она об этом вам сообщит и вам придется скачать её и установить.

Skype Click to Call

Данное дополнение для Skype нужно только в том случае, если вы постоянно звоните на номера различных операторов. Если вы не используете эту возможность, то удаляем. Даже при использовании Skype отсутствие этого компонента никак не повлияет на его работу.

QuickTime

Утилиту эту лучше удалить, так как на Windows она не очень популярна. Тем более были обнаружены уязвимости, которые помогают удаленно запускать любой код на компьютере. Таким образом, это может быть использовано для хакеров. Конечно, атак подобного рода замечено почти не было, но кто знает, что будет потом.

Хочу напомнить, QuickTime – разработка Apple, и они прекратили поддержку этой программы. Поэтому исправлять какие-либо уязвимости никто не будет. Да и зачем вам этот QuickTime, когда есть множество аналогов для просмотра видео.

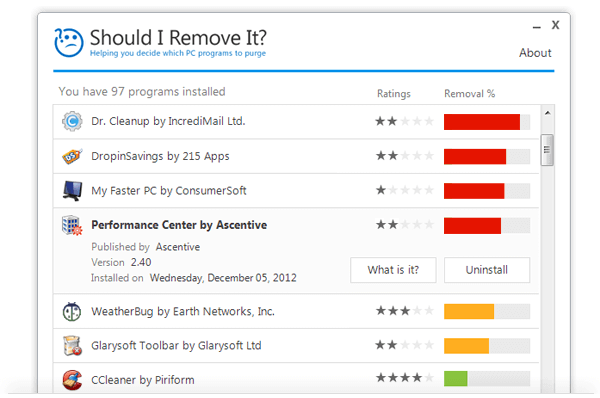

Встроенные утилиты производителей ноутбуков

Обычно, когда вы только приобрели ноутбук, можно заметить на нем уже установленное программное обеспечение. Причем программы могут быть не именно от их компании, а сторонние, например, от Adobe. Чтобы определить, что можно удалить, а что оставить, воспользуйтесь программой Should I Remove It?. Она проверить ваш компьютер на наличие полезных и бесполезных программ.

Internet Explorer

Уже столько времени прошло со времен создания данного браузера, но просто так бы я этот пункт сюда не вписал. Дело в том, что еще остались приверженцы данного программного обеспечения. Даже Microsoft уже заменила свое детище на новый продукт Microsoft Edge, который намного лучше.

В качестве альтернативы есть множество других браузеров: Google Chrome, Mozilla Firefox и другие. Только не используйте Амиго. Почему? Читаем в этой статье.

uTorrent

Древнейший торрент клиент, который прожил хорошую жизнь, но, к сожалению, его актуальность с каждым днем падает. Постоянные обновления, реклама и никчёмные дополнения, которые ничего не дают.

Множество пользователей занимаются поиском другого торрент-клиента. Я могу предложить два неплохих варианта – BitTorrent и qBitTorrent. В первом есть наличие интересных фишек, которых нет в uTorrent, также он бесплатный. К сожалению, реклама есть во всех приведенных программах, но ниже дан пример, как её отключить.

Windows Media

Как только с этим мультимедиа инструментом не работали, вдохнуть в него жизнь не получается, а пользователи всё чаще ищут альтернативы. Их много, разобраться сложно. Поэтому ждите обзор, в котором я расскажу, какой плеер для просмотра видео или прослушивание музыки подойдёт больше всего.

Итого

Мы рассмотрели десять программ, использование которых не приукрасит вашу жизнь, не сделает работу за компьютером удобной, а только наоборот испортит всё впечатление. Все инструменты, указанные выше рекомендуется удалить. Если вы чем-то из этого пользуетесь, дело ваше, я всего лишь высказал своё мнение. Также читаем статью “Как удалить программу с компьютера с помощью утилит“. Там я обозреваю 12 утилит для удаления любого ПО с компьютера. Жду комментариев, как гневных, так и положительных.

Насчет Майкрософт Сильверлайт согласен. Сейчас эта программа реально бесполезна и никому не нужна. Все браузеры работают стабильно и без нее. Некоторые программы, типа Internet Explorer можно отключить в настройках системы, удалять не обязательно. Тем более, она не висит в фоне, как многие другие программы.

Вообще, если не хотите заморачиваться, установите тупо сборку Windows 10 LTSC или LTSB и будет вам счастье. Причем, с помощью специальных прог можно напрочь отключить слежку и ненужные службы. Система будет летать, отвечаю. Кому интересно про проги для оптимизации винды пишите в комменты, на почту все равно сообщение придет.

Да, интересны такие проги оптимизации, посоветуешь?

очень даже интересно про проги для оптимизации винды (и система будет летать)

– хочу, надоело все эти ненужные программы

У эксперта бомбануло)) Дос атаки, надо же. DDOS – слыхали, а вот Дос атаки – это чьей больной фантазии детище?

DDOS, кстати, к оболочке DOS (это та, у которой чёрное окно и белый курсор мигающий, если вдруг кто не в теме) никакого отношения не имеет. Вот вообще.

А пафоса-то сколько. А знаков восклицательных

Microsoft Silverlight – программная платформа (альтернатива Adobe Flash Player) в виде плагина для популярных веб-браузеров, который запускает различные интернет-приложения, содержащие анимацию, векторную графику, аудио и видео ролики и другие интерактивные элементы.

Silverlight предлагает гибкую модель программирования, которая поддерживает языки AJAX, VB, C#, Python и Ruby, и легко интегрируется с существующими веб-приложениями.

Платформа поддерживает быструю, экономически эффективную доставку до пользователей онлайн-видео высокого качества на всех основных браузерах, работающих на Mac OS или Windows.

Пример использования

Microsoft Silverlight необходим для работы “Виртуального киоска” в Comodo Internet Security.

🍗 Анализ вирусов вымогателей с помощью Volatility

Вступление

В этой статье мы поговорим о фреймворке Volatility и о том, как проводить анализ вирусов вымогателей, используя этот инструмент.

Мы обсудим различные возможности инструмента, которые могут позволить нам проводить анализу форензики.

В этой статье мы рассмотрим две известные формы вредоносного ПО: WannaCry и Jigsaw.

Вредоносная программа, описанная в этой статье, будет находиться в изолированной среде ( песочницы ).

Краткий обзор фреймворка Volatility

Фонд Volatility – это неправительственная организация, которая также проводит семинары и конкурсы для обучения участников передовым исследованиям в области анализа памяти.

Volatility позволяет аналитикам памяти извлекать артефакты из памяти (RAM).

Это делается независимо от платформы, на которой запускается инструмент; на самом деле, поддержка предоставляется для основных операционных систем.

Исходный код можно найти здесь.

Однако, если вы используете Kali Linux, он устанавливается по умолчанию.

В системах на основе Debian просто установите его с помощью следующей команды:

sudo apt-get install volatility

Основные преимущества Volatility перед другими инструментами анализа памяти включают в себя:

Он написан на Python: многим аналитикам памяти удобно работать со скриптами Python.

Это облегчает им работу с Volatility, нежели с чем-то вроде windbg, что требует от вас изучения синтаксиса скриптов.

Это с открытым исходным кодом: будучи продуктом с открытым исходным кодом, фреймворк позволяет все больше и больше аналитикам внести свой вклад в развитие Volatility.

Это также означает, что вам не нужно платить за инструмент, который даст вам в основном то же самое или даже больше того, что предлагает платный инструмент.

Он позволяет создавать скрипты: вы можете автоматизировать задачи с помощью Volatility, так как он легко позволяет использовать скрипты. Например, вы можете автоматически исследовать память ядра, используя написанные вами скрипты.

Вы можете получить доступ к каталогу документированных учебных пособий по этому адресу, если вы хотите выйти за рамки этой статьи.

Дамп вирусов вымогателей из памяти

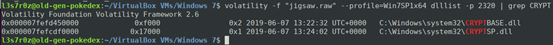

Мы установили Windows 7 на VirtualBox и загрузили отсюда Jigsaw Ransomware

Затем мы выполнили вредоносное ПО в рамках нашей установки Windows 7 и сбросили память после запуска вымогателя.

Команда, которую мы использовали для выгрузки памяти в файл memory.dmp, показана ниже:

Команда, которую мы использовали для этого, показана ниже:

Прежде чем мы сможем начать работать с Volatility, нам нужно определить некоторую информацию в файле jigsaw.raw.

Например, нас особенно интересует профиль, который в соответствии с нашей установкой Windows 7 – Win7SP1x64.

Смотрите дополнительную информацию ниже:

Плагин pslist позволяет нам просматривать список процессов во время захвата памяти.

Это можно увидеть ниже:

Нам необходимо понять функциональность процесса, и мы делаем это путем определения используемых DLL-файлов.

Это можно сделать с помощью плагина dlllist и выдачи идентификатора процесса:

Как выполнить анализ вредоносного ПО Ransomware

В этом разделе мы проанализируем вымогателя WannaCry.

Установка включает в себя компьютер с Windows XP SP2 на VirtualBox.

Давайте теперь проведем некоторое исследование вредоносного ПО.

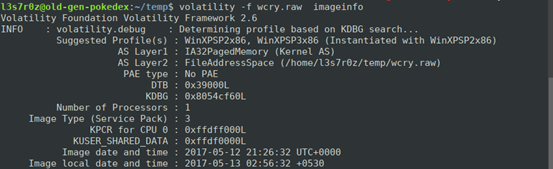

Как мы делали выше, мы выгружаем память зараженной системы и начинаем с просмотра информации об образе:

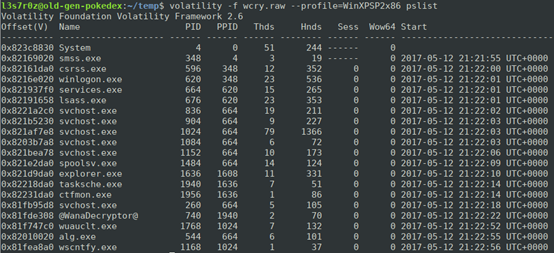

Следующее, что мы делаем, – это идентифицируем процессы во время дампа памяти.

Это можно сделать с помощью pslist, как показано ниже:

Как видно выше, есть два очень подозрительных процесса, которые обычно не являются частью Windows.

(Идентификация может быть просто проведена путем поиска в Google процессов и определения подозрительных).

Это tasksche.exe и @WannaDecryptor@.

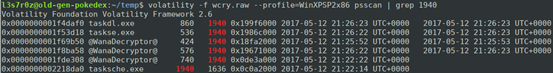

Чтобы мы могли определить иерархию процессов, мы используем psscan для определения задач, которые были запущены с помощью tasksche.exe (PID 1940):

Обратите внимание, на рисунке выше, PPID для пяти процессов – 1940 указывает, что они были запущены tasksche.exe.

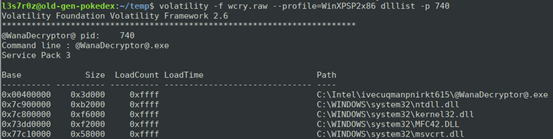

Теперь нам нужно определить путь к папке, из которой выполняется процесс, а также используемые библиотеки.

Для этого мы используем плагин dlllist.

Если сделать то же самое для другого подозрительного процесса, @WannaDecryptor@ (PID 740), система покажет путь его выполнения и используемые dll.

Показанные выше DLL-файлы говорят нам, на что способны подозрительные файлы.

Например, процесс @WannaDecryptor@ может выполнять следующие действия:

На данный момент, что было бы интересно сделать, это проверить дескрипторы файлов на предмет наличия новых лидов.

Мы сделаем это дальше.

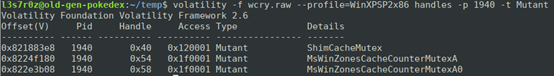

Изучение файловых дескрипторов

Volatility позволяет аналитикам отображать маркеры в процессе.

Это можно сделать на всех защищаемых исполнительных объектах, таких как события, именованные каналы, ключи реестра и мьютексы. При просмотре ручек вы сможете увидеть доступ и его тип.

В приведенном выше примере вредоносного ПО WannaCry реализован мьютекс.

Цель этого мьютекса – предотвратить запуск нескольких экземпляров вредоносного ПО.

Авторы WannaCry использовали старый трюк, который создает мьютекс с именем «MsWinZonesCacheCounterMutexA».

Это можно увидеть с помощью команды, как показано ниже:

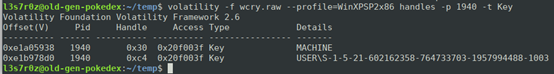

Мы также можем просматривать типы дескрипторов как для подозрительных процессов, так и определять ключи, которые могут указывать на подделку реестра.

Следующая ключевая информация может быть полезна:

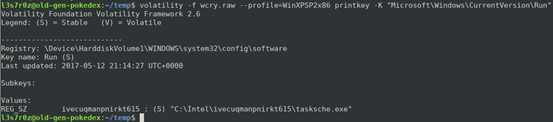

Затем мы можем извлечь значения ключей, которые используются для сохранения, с помощью плагина printkey.

Мы ищем через папки Run, Runonce, WinlogonKeys, BootExecuteKey, Startup и сервисные ключи.

В этом случае команда выглядит так:

На приведенном выше снимке экрана показано, что после запуска системы запускается файл tasksche.exe, чтобы сохранить постоянство.

Мы можем просмотреть дополнительную информацию о процессе, такую как созданный раздел реестра, используемые сетевые порты, запущенные потоки и многое другое.

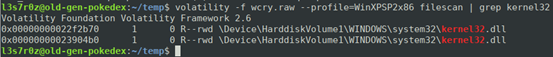

Обнаружение и дамп скрытых DLL

Иногда, просматривая дескрипторы внутри процесса, вы можете обнаружить некоторые DLL-файлы, которые не будут видны с помощью плагина dlllist.

Например, kernel32.dll всегда загружается с каждым процессом, но, как видно ниже, есть нулевые дескрипторы.

В таких ситуациях, когда вы можете искать конкретные скрытые библиотеки, вы можете прибегнуть к использованию хуков API.

По сути, плагин apihooks позволит вам определять подключенные функции и выводить дизассемблированный код.

Вам нужно будет просмотреть этот код, чтобы определить местоположение скрытого DLL-файла, который вы ищете.

Дамп идентифицированной скрытой dll так же прост, как использование плагина dlldump.

Заключение

Volatility является важным набором инструментов для аналитика безопасности.

Сигналы, обнаруженные во вредоносном ПО, такие как определенные строки и места в реестре, могут использоваться для построения индикаторов компрометации.

Эта статья послужила базовым описанием возможностей Volatility.

Тем не менее, следует отметить, что можно сделать гораздо больше, чем показано в нашей статье.