Private vlan что это

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Интересное про Private VLAN

С тех пор, как различные организации и предприятия решили увеличить эффективность своих сотрудников за счет организации полноценных электронных рабочих мест, стали использоваться различные IT-решения для создания виртуальных локальных сетей. Private Virtual Local Area Network, или просто PVLAN, одно из них.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Идея PVLAN

По сути, идея PVLAN проста. Как можно понять по названию, это некая приватная часть локальной сети. Обмен информацией между Host-устройствами, подключение которых организовано через PVLAN, и остальными невозможен. Однако они не полностью изолированы. Внутри приватной сети может быть несколько хостов, и они смогут взаимодействовать, но на определенных условиях.

Конечно, для реализации таких задач можно воспользоваться средствами ACL (Access Control List), в рамках которых можно выбрать любое количество допусков для каждого пользователя относительно того или иного процесса. Но на практике это будет значить большое количество лишних манипуляций. Ведь всегда легче изначально заложить некую особенность в архитектуру сети, чем дополнять ее ситуационными «заплатками».

Как это работает?

Рассмотрим типы портов коммутатора, доступных при использовании PVLAN:

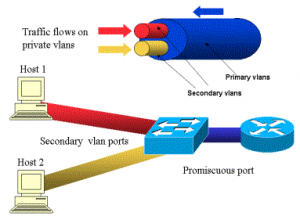

Чтобы реализовать приватную локальную сеть задействуются 2 VLAN:

Как эффективно использовать PVLAN?

Основные задачи, которые можно без лишних хлопот реализовать посредством PVLAN:

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Что такое private VLAN и как она работает?

Howard

Что такое private VLAN?

Private VLAN (PVLAN-Частная VLAN), также известная как изоляция порта, представляет собой технологию сегментации сети для сетей уровня 2, который обеспечивает изоляцию порта или сегментацию трафика в одном и том же сегменте IP. Применяя частную VLAN в поделенной сетевой среде, это значительно экономит IP-адреса и повышает безопасность порта коммутатора на уровне 2.

Обзор private VLAN

Типы портов PVLAN

Как правило, существует три типа портов VLAN:

Смешанный порт: этот тип порта может отправлять и получать кадры с любых других портов в VLAN. Обычно он подключается к коммутатору 3 уровня, маршрутизатору или другим шлюзовым устройствам.

Изолированный порт: существует в sub-VLAN, изолированный порт соединяется с хостом и может связываться только со смешанными портами.

Портовое сообщество: портовое сообщество также находится в sub-VLAN и соединяется с хостом. Тем не менее, он может общаться только с смешанными портами и другими портовыми сообществами в той же sub-VLAN.

VLAN Типы PVLAN

В private VLAN, VLAN доступны в трех типах:

Первичная VLAN: этот тип VLAN относится к исходной VLAN, которая может передавать нисходящие кадры во все свои sub-VLAN (вторичные VLAN) от смешанных портов до всех портов, подключенных к хосту.

Изолированная VLAN: как вторичная VLAN, изолированная VLAN может поддерживать только порты коммутатора (изолированные порты) в изолированной VLAN, перенаправляя данные на смешанные порты в основной VLAN. Даже в той же изолированной VLAN, изолированные порты не могут общаться друг с другом.

Сообщество VLAN: сообщество VLAN также является типом вторичной VLAN. Порты коммутатора (портовое сообщество) в одной и той же VLAN сообщества могут сообщаться друг с другом, а также с портами первичной VLAN. Но такой тип VLAN также не может сообщаться с другими вторичными VLAN, включая другие VLAN сообщества.

Как работает private VLAN?

Как правило, private VLAN будет проходить следующие этапы:

1. Первичная VLAN передавать нисходящие кадры из смешанного порта на все сопоставленные хосты.

2. Изолированная VLAN транспортирует кадры от хост-заглушек в восходящем направлении только к смешанному порту.

3. Сообщество VLAN позволяет двунаправленный обмен кадрами в пределах одной группы сообщества. Одновременно он будет передавать восходящие данные в сторону смешанных портов.

4. 4. Процедура изучения и пересылки Ethernet MAC-адресов остается прежней, а также процедура затопления широковещательной/многоадресной передачи в пределах границ первичных/вторичных VLAN.

Чтобы узнать больше о том, что такое VLAN и как она работает, обратитесь к Пониманию Технологии Виртуальных Локальных Сетей (VLAN).

Вопросы о private VLAN

1. Как настроить private VLAN?

В FS, коммутаторы S5800-8TF12S, S5850-32S2Q, S5850-48S6Q, S5850-48S2Q4C, S5850-48T4Q, S8050-20Q4C и N серии могут поддерживать частные VLAN. Чтобы настроить частную VLAN, необходимо выполнить три шага:

Шаг 1. Создайте первичные и вторичные VLAN и свяжите их.

Шаг 2. Настройте изолированные порты и портовые сообщества и свяжите их с соответствующими вторичными VLAN.

Шаг 3. Настройте интерфейсы как смешанные порты и отображайте смешанные порты в первичной-вторичной паре VLAN.

Шаг 4: Если будет использоваться маршрутизация inter-VLAN, настройте виртуальный интерфейс первичного коммутатора и отображайте вторичные VLAN в первичных.

Шаг 5: Проверьте конфигурацию частной VLAN.

2. Как настроить изолированные порты (Сегментация Трафика) на коммутаторах FS?

Ethernet коммутаторы серии S3900 обеспечивают сегментацию трафика, а коммутаторы серии S5800/5900/8050 и серии N поддерживают изоляцию порта. Схема конфигурации для сегментации трафика или изоляции порта может быть выполнена следующим образом:

Шаг 1. Сконфигурируйте VLAN, IP-адреса и Ethernet интерфейс для указанных коммутаторов, чтобы включить сетевое межсоединение.

Шаг 2: Добавьте интерфейсы к сегментации трафика или группе изоляции портов для реализации сегментации уровня 2 между этими интерфейсами.

Шаг 3: Проверьте конфигурацию.

3. VLAN vs. private VLAN: в чем разница?

Обычно разные VLAN отображаются в разные IP-подсети. Устройства в VLAN могут быть настроены на использование одного и того же широковещательного домена. Он может работать как в уровне 2, так и в уровне 3.

Настройка Private VLANs на Cisco

В данной статье рассмотрим такую интересную, на мой взгляд, технологию, как Private VLANs в теории и практике.

Для начала вспомним, что такое VLANы. VLAN – отдельная подсеть, отдельный домен бродкаста, используется для логической сегментации сети, ограничения домена широковещательной рассылки, безопасности и т.д.

Обычно сеть делится на VLANы, далее c помощью router-on-the-stick либо многоуровнего свича (любого устройства 3 уровня) включается маршрутизация (разрешается весь трафик), а потом, с помощью списков контроля доступа, прописывается кому, с кем и по какому протоколу разрешено “общаться” (или применяется контроль трафика исходя из требований политики безопасности вашей организации, как было бы написано в учебнике Cisco).

Но что же делать когда, например, сеть уже разделена, сегментирована, но возникла необходимость изолировать серверы либо группы хостов друг от друга?

У Cisco, как и других вендоров, есть дополнительные инструменты, помогающие ограничивать пересылку трафика между хостами, находящимися в пределах одной подсети или контроля трафика внутри VLAN. Для этого чаще всего используются Private VLANs (частные VLANы), VLAN access list и protected ports.

Следует отметить, что Private VLANы на Cisco поддерживаются на моделях Nexus, а так же Catalyst начиная с 3560 и старше.

Первый пример.

На свичах младших моделей есть такое понятие как private vlan edge. Настраивается очень просто – из режима конфигурации интерфейса прописываем команду (config-if)#switchport protected, в результате чего, хосты подключенные к этим портам буду изолированы друг от друга на 2 уровне (т.е. физически они будут подключены к одному свичу, находиться в одной подсети, но не будут “видеть” друг друга, при этом будут “видеть” все остальные хосты). Один из недостатков этого механизма, это то, что он имеет локальное значение для свича, и не масштабируется.( т.е. если мы соединим свич А и свич В транком, например, то protected порт свича А сможет “увидеть” protected порт свича B).

Остановимся более подробнее на частных VLANах. Основная цель статьи – научить настраивать частные VLANы, разобраться с терминологией, а так же получить общее представление, где их использовать.

Второй пример.

В первом примере, сеть уже разбита на VLANы, но вдруг потребовалась изоляция хостов, что делать? Вы скажете, что всё очень просто: выносим хосты, которые требуется изолировать в отдельные VLANы, включаем маршрутизацию, с помощью списков контроля доступа изолируем их друг от друга. Для этого просто создаем еще несколько подсетей и всё. Но, вдруг вы работаете в организации, где очень строгая иерархия IP-адресации и просто получить еще одну частную подсеть не так легко либо у вас нет свободных VLANов?

| VLAN Support Matrix for Catalyst Swithes | ||

| Type of Switch | Maximum No. of VLANs | VLAN IDs Range |

| Catalyst 2940 | 4 | 1-1005 |

| Catalyst 2960 / 2955 | 250 | 1-4094. |

| Catalyst 2960 | 255 | 1-4094. |

| Catalyst 2970/2550/3560/3750 | 1005 | 1-4094. |

| Catalyst 2848G/2980G/4000/4500 | 4094 | 1-4094. |

| Catalyst 6500 | 4094 | 1-4094. |

Рис. – Изоляция серверов в DMZ.

Третий пример.

Вы работаете в провайдере и предоставляете услуги web-хостинга для большого количества клиентов, вы поместили веб-серверы в одну сеть, при этом получается, что нет никакой изоляции, все они могут “слышать” броадкасты друг друга, т.е. передавать трафик без фильтрации через межсетевой экран. Если хакер сможет попасть на один из серверов, то он сможет развернуть атаку на все серверы, ”положить” всю серверную ферму. И, конечно же, клиенты хотят изоляции своих серверов друг от друга. Особенно PVLANы актуальны для провайдеров, предоставляющих layer 2 подключения как вид услуги, для разделения клиентов, клиент А конечно же не захочет, что бы его широковещательная рассылка попадала к клиенту Б, сами понимаете, какая дыра в безопасности здесь открывается. Традиционный выход из положения методом добавления нового VLANа здесь не подойдет (метод один VLAN на клиента), “упираемся” в масштабируемость максимальное количество VLANов 4094 минус зарезервированные. Вторая проблема, т.к. VLAN – отдельная подсеть, нужно заниматься subnetting и откидывать еще по 2 адреса на каждую подсеть (subnet и broadcast) жалко, так как это “белые” адреса :).

В данных ситуациях на помощь приходят частные VLANы.

Немного терминологии. Частные VLANы делятся на:

Общие правила

Только один isolated vlan может быть привязан к одному promiscuous порту. Если хотите несколько isolated vlan, тогда к каждому vlan должен быть привязан отдельный promiscuous порт.

Обычно создается только один isolated vlan, не важно, сколько там хостов, все равно они не будут видеть друг друга.

В отличие от isolated VLAN, несколько community VLAN может быть привязано к одному promiscuous порту.

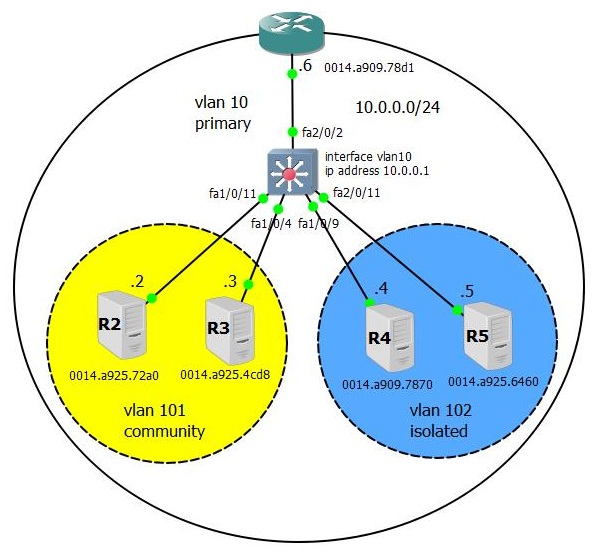

Рассмотрим следующую топологию:

— Все устройства находятся в одной подсети 10.0.0.0/24 VLAN 10.

— R4 и R5 должны быть изолированы друг от друга и R2, R3 – т.е. должны иметь доступ только к интерфейсу маршрутизатора.

— R2 и R3 должны быть изолированы от R4, R5, но видеть друг друга и маршрутизатор.

Сперва создадим 2 второстепенных VLANа, 101 community VLAN и 102 isolated VLAN. VLAN 10 сделаем основной и привяжем к ней второстепенные( порядок ввода команд не имеет значения).

Далее, мы должны ассоциировать порты c VLANами.

Из режима конфигурации интерфейса делаем его сначала private vlan host (говорим ему, что он необычный порт), второй командой привязываем его к isolated и primary VLANам

По аналогии настраиваем интерфейс fa1/0/4

То же самое прописываем на fa1/0/9 – сначала говорим ему, что он private vlan host и для того, что бы он понял, что он принадлежит community vlan 102, привязываем его к ней, а так же не забываем привязать его к основному VLANу.

Аналогично настраиваем fa1/0/9

Интерфейсу fa2/0/2, так как мы хотим, что бы все хосты его “видели” и он всех “видел”, задаем режим promiscuous и по правилу привязываем его к основному и всем второстепенным VLANам.

Проверяем ассоциацию портов:

Следующее действие не обязательное, создаем L3 SVI, для проверки, что isolated и community хосты могут его “видеть” так же, как и promiscuous port.

И теперь самое интересное – как это все работает.

Взглянем на таблицу MAC-адресов на свиче, выглядит она необычно. Оказывается, MAC-адреса хостов на портах, с которых они были получены, одновременно ассоциируются с основным и второстепенным VLANами!

Почему хосты R4 и R5 в isolated vlan 102 не могут ничего “видеть” кроме интерфейса маршрутизатора? Обратите внимание, что MAC-адреса этих хостов в пределах 102 isolated vlan свич пометил, как BLOCKED, в то же время MAC-адрес promiscuous интерфейса маршрутизатора в пределах vlan 102, как обычный DYNAMIC.

Теперь давайте посмотрим, почему интерфейс маршрутизатора, помеченный, как promiscuous может “общаться” со всеми интерфейсами, дело в том, что он их может видеть через primary VLAN 10 (первые 5 строчек в таблице MAC-адресов).

В следующей статье рассмотрим тонкости масштабируемости частных VLANов, как между свичами поддерживающими эту технологию, так и на / через обычные свичи, которые даже и не знают такого понятия, как частный VLAN (нет, нет никакого двойного тегирования фрэйма) и типы “специальных” транков.

Private VLAN. Основные сведения.

Доброго времени суток всем!

Сразу же прошу прощения, что заставил так долго ждать читателей AdminDoc.RU. Сначала был отпуск, потом работы накопилось. Продолжим изучение Сетевых технологий и в частности Cisco технологий.

Сегодня я остановлюсь на Private VLAN. Я рассмотрю что это такое, зачем он нужен, где его применять.

Итак, вспомним, что VLAN характеризуется отдельным широковещательным доменом (помним что как правило, каждый VLAN это одна подсеть. Это является хорошей практикой проектирования сети).

Таким образом, если мы на коммутаторе создали несколько VLAN, то по умолчанию, хосты каждого VLAN могут «общаться между собой» (для того чтобы «общение» могло осуществляться и между VLAN нам необходимо устройство Layer 3, другими словами нужна маршрутизация, но об этом в следующих статьях.).

Может сложиться такая ситуация, что будет необходимо чтоб в одном VLAN устройства не могли между собой общаться, то есть быть изолированными (да, это можно сделать с помощью тех же ACL), но есть более элегантное решение, которое называется Private VLAN.

В данной технологии Private VLAN различают 3 вида портов, которыми могут быть порты коммутатора, а именно:

Для реализации Private VLAN используюсь 2 VLAN.

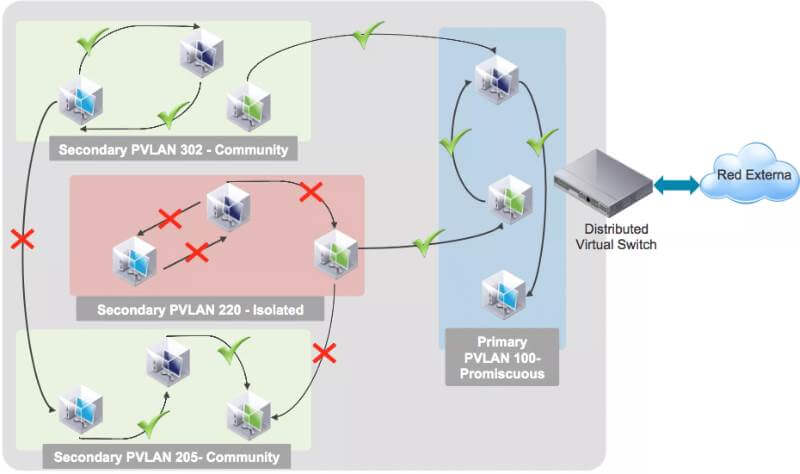

Графически это можно представить ввиде:

Здесь как и описано выше используются 2 VLAN. Primary VLAN, который используется для подключения к маршрутизатору, и Secondary VLAN, к которому подключены Isolated и Community порты.

Понимая эти понятия, будет легко разобраться в том, как работает технология Private VLAN.

С теорией немного разобрались. В следующей статье будем разбираться с тем, как же на практике применить Private VLAN.

По всем вопросам отписываемся в комментариях или на форуме.

Конфигурация изолированных частных VLAN на коммутаторах

Параметры загрузки

Содержание

Введение

В некоторых случаях необходимо предотвратить соединение уровня 2 (L2) между устройствами на коммутаторе, не поместив устройства в разные подсети IP. С помощью данной установки можно предотвратить потерю IP-адресов. Частные сети VLAN (PVLAN) изолируют устройства уровня 2 в одной подсети IP. Можно направить порты на коммутаторе только на конкретные порты с шлюзом по умолчанию, резервным сервером или подключенным Cisco LocalDirector.

В данном документе описана процедура настройки изолированных сетей PVLAN на коммутаторах Cisco Catalyst с ПО Catalyst OS (CatOS) или Cisco IOS®.

Предварительные условия

Требования

В данном документе предполагается, что сеть уже существует, и с ее помощью можно установить соединение между различными портами в добавление к PVLAN. Если в наличии есть несколько коммутаторов, убедитесь, магистраль между ними функционирует правильно и позволяет работать сетям PVLAN на магистрали.

Не все коммутаторы и версии программного обеспечения поддерживают частные VLAN. Чтобы определить, поддерживает ли платформа или версия ПО сети PVLAN перед началом конфигурации, см. раздел Матрица поддержки коммутаторов Catalyst на частных сетях VLAN.

Примечание. Некоторые коммутаторы (как указано в разделе Матрица поддержки коммутаторов Catalyst на частных сетях VLAN) поддерживают только функцию Edge сетей PVLAN. Термин «защищенные порты» также относится в данной функции. На портах Edge сетей PVLAN есть ограничение, которое предотвращает связь с другими защищенными портами на одном коммутаторе. Однако защищенные порты на отдельных коммутаторах могут взаимодействовать друг с другом. Следует различать данную функцию с конфигурацией обычной PVLAN, которая отображена в данном документе. Дополнительные сведения о защищенных портах см. в разделе Конфигурация безопасности порта документа Конфигурация контроля трафика на уровне порта.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения.

Коммутатор Catalyst 4003 с модулем управления 2, который использует CatOS версии 6.3(5)

Коммутатор Catalyst 4006 с модулем управления 3, который использует ПО Cisco IOS версии 12.1(12c)EW1

Данные для документа были получены в специально созданных лабораторных условиях. Все устройства, используемые в этом документе, были запущены с чистой (заданной по умолчанию) конфигурацией. Если ваша сеть работает в реальных условиях, убедитесь, что вы понимаете потенциальное воздействие каждой команды.

Условные обозначения

Дополнительную информацию о применяемых в документе обозначениях см. в документе Условные обозначения, используемые в технической документации Cisco.

Теоретические сведения

PVLAN – это VLAN с конфигурацией для изоляции уровня 2 от других портов с таким же доменом широковещательной рассылки или подсетью. Можно назначить особый набор портов в PVLAN и таким образом контролировать доступ к портам на уровне 2. А также можно настроить сети PVLAN и обычные VLAN на одном коммутаторе.

Существует три типа портов PVLAN: случайный, изолированный и общий.

Случайный порт взаимодействует с другими портами PVLAN. Изолированный порт – это порт, который используют для взаимодействия с внешними маршрутизаторами, LocalDirectors, устройствами управления сетью, резервными серверами, административными рабочими станциями и другими устройствами. На других коммутаторах порт для модуля маршрутизатора (например плата многоуровневой коммутации [MSFC]) должен быть случайным.

На изолированном порте есть полное разделение уровня 2 от других портов с такой же PVLAN. Данное разделение содержит широковещательные рассылки. Исключением является только случайный порт. Разрешение конфиденциальности на уровне 2 присутствует в блоке исходящего трафика ко всем изолированным портам. Трафик, приходящий из изолированного порта, направляется только на все изолированные порты.

Общие порты могут взаимодействовать друг с другом и со случайными портами. У данных портов есть изоляция уровня 2 от других портов в других сообществах или от изолированных портов в сети PVLAN. Рассылки распространяются только между связанными портами сообщества и разнородными портами.

Примечание. В данном документе не описана конфигурация VLAN сообществ.

Правила и ограничения

В данном разделе представлены правила и ограничения, которым необходимо следовать перед внедрением сетей PVLAN. Более полный список см. в разделе Рекомендации по конфигурации частных сетей VLAN документа Конфигурация сетей VLAN.

PVLAN не могут включать в себя сети VLAN 1 или 1002-1005.

Необходимо установить режим протокола VTP на transparent.

Можно только задать одну изолированную VLAN для основной VLAN.

Можно только назначить VLAN в качестве PVLAN, если у данной VLAN есть назначения текущих портов доступа. Удалите порты в данной сети VLAN перед преобразованием VLAN в PVLAN.

Не настраивайте порты PVLAN как EtherChannels.

Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 Fast Ethernet ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL (ASIC) представляет собой следующее.

Назначение анализатора коммутируемого порта (SPAN)

Случайный порт PVLAN

В следующей таблице отображен диапазон портов, которые относятся к одной ASIC на модулях Catalyst 6500/6000 FastEthernet.

WS-X6224-100FX-MT, WS-X6248-RJ-45, WS-X6248-TEL

Порты 1-12, 13-24, 25-36, 37-48

С помощью команды show pvlan capability (CatOS) также отображается возможность преобразования порта в порт PVLAN. В ПО Cisco IOS нет эквивалентной команды.

Если удалить VLAN, которая используется в конфигурации PVLAN, порты, связанные с VLAN станут неактивными.

Настройте интерфейсы VLAN уровня 3 (L3) только для первичных VLAN. Интерфейсы VLAN для изолированных и общих VLAN являются неактивными, если в сети VLAN проходит процесс конфигурации изолированных или общих VLAN. Дополнительные сведения см. в разделе Конфигурация частных сетей VLAN.

Можно расширить сети PVLAN среди коммутаторов с помощью магистралей.

Примечание. Необходимо вручную вводить конфигурацию одной PVLAN на каждом коммутаторе, так как VTP в режиме transparent не предоставляет данные сведения.

Конфигурация

В этом разделе предоставляются сведения по конфигурации функций, описанных в данном документе.

Примечание. Чтобы получить дополнительную информацию о применяемых в данном документе командах, используйте Средство поиска команд ( только для зарегистрированных пользователей ).

Схема сети

В данном документе используется следующая схема сети.

В данном сценарии в устройствах в изолированной VLAN (101) есть ограничения от взаимодействия на уровне 2 друг с другом. Однако устройства не могут подключаться к Интернету. Кроме того, у порта Gig 3/26 на 4006 случайное назначение. Данная дополнительная конфигурация позволяет устройству на порте GigabitEthernet 3/26 соединиться с устройствами в изолированной VLAN. С помощью данной конфигурации также можно, например, делать резервную копию данных от всех устройств хостов PVLAN до рабочей станции администрирования. Другое использование случайных портов подразумевает соединение с внешним маршрутизатором, LocalDirector, устройством управления сетью и другими устройствами.

Конфигурация первичных и изолированных сетей VLAN

Чтобы создать первичные и вторичные сети VLAN, а также связать различные порты с данными VLAN, выполните следующие действия. В данных действиях описаны примеры ПО CatOS и Cisco IOS. Выполните соответствующий набор команд для установки OS.

Создайте первичную PVLAN.

Программное обеспечение Cisco IOS

Создайте одну или несколько изолированных сетей VLAN

Программное обеспечение Cisco IOS

Свяжите изолированную(ые) сеть(и) VLAN с первичной VLAN.

Программное обеспечение Cisco IOS

Проверьте конфигурацию частной VLAN.

Программное обеспечение Cisco IOS

Назначение портов для сетей PVLAN

Совет. Перед выполнением данной процедуры выполните команду show pvlan capability mod/port (для CatOS), чтобы определить возможность преобразования порта в порт PVLAN.

Примечание. Перед выполнением шага 1 данной процедуры выполните команду switchport в режиме конфигурации интерфейса, чтобы настроить порт в качестве коммутируемого интерфейса уровня 2.

Настройте порты хоста на всех соответствующих коммутаторах.

Программное обеспечение Cisco IOS

Настройте случайный порт на одном из коммутаторов.

Примечание. Для Catalyst 6500/6000 если модуль управления использует CatOS в качестве системного ПО, порт MSFC на модуле управления (15/1 или 16/1) должен быть случайным, если необходим коммутатор уровня 3 между сетями VLAN.

Программное обеспечение Cisco IOS

Конфигурация уровня 3

В дополнительном разделе описаны шаги конфигурации, чтобы разрешить маршрутизатор входящего трафика PVLAN. Если необходимо только активировать соединение уровня 2, данный этап можно опустить.

Настройте интерфейс VLAN также, как и при настройке для обычной маршрутизации уровня 3.

В данную конфигурацию входит:

Активация интерфейса с помощью команды no shutdown

Проверка существования сети VLAN в базе данных VLAN

Сопоставьте вторичные сети VLAN, которые необходимо маршрутизировать, первичной VLAN.

Примечание. Настройте интерфейсы VLAN уровня 3 (L3) только для первичных VLAN. Интерфейсы VLAN для изолированных и общих VLAN являются неактивными с помощью конфигурации изолированных или общих VLAN.

Выполните команду show interfaces private-vlan mapping (ПО Cisco IOS) или show pvlan mapping (CatOS), чтобы проверить сопоставление.

Если необходимо изменить список вторичных VLAN после конфигурации сопоставления, используйте ключевое слово add или remove.

Примечание. Для коммутаторов Catalyst 6500/6000 с MSFC убедитесь, что порт от модуля управления до модуля маршрутизации (например порт 15/1 или 16/1) является случайным.

Выполните команду show pvlan mapping, чтобы проверить сопоставление.

Конфигурации

В данном документе используются следующие конфигурации.

Access_Layer (Коммутатор Catalyst 4003. ПО CatOS)

Ядро (Коммутатор Catalyst 4006. ПО Cisco IOS)

Частные сети VLAN в нескольких коммутаторах

Частные сети VLAN можно использовать в нескольких коммутаторах двумя способами. В этом разделе описаны данные способы.

Обычные магистрали

С помощью обычных VLAN сети PVLAN могут взаимодействовать с несколькими коммутаторами. Порт магистрали переносит первичную и вторичные VLAN на соседний коммутатор. Порт магистрали взаимодействует с частной VLAN также, как и с другими сетями VLAN. Функция сетей PVLAN в нескольких коммутаторах состоит в том, чтобы трафик изолированного порта на одном коммутаторе не достигал изолированного порта на другом коммутаторе.

Настройте сети PVLAN на всех промежуточных устройствах, в которых находятся устройства без портов PVLAN, чтобы поддержать безопасность конфигурации PVLAN и избежать другого использования сетей VLAN, настроенных в качестве сетей PVLAN.

Порты магистрали направляют трафик из обычных VLAN, а также из первичных, изолированных и общих VLAN.

Совет. Cisco рекомендует использовать стандартные порты магистрали, если оба коммутатора с магистральным соединением поддерживают сети PVLAN.

Так как протокол VTP не поддерживает сети PVLAN, необходимо настроить их вручную на всех коммутаторах в сети уровня 2. Если не настроить объединение первичной и вторичных сетей VLAN в некоторых коммутаторах в сети, базы данных уровня 2 в данных коммутаторах не объединятся. Это может привести к лавинной маршрутизации трафика PVLAN на данных коммутаторах.

Магистрали частных сетей VLAN

Порт магистрали PVLAN может вмещать несколько вторичных сетей PVLAN, а также сети, отличные от сетей PVLAN. Пакеты получают и передают с помощью тегов вторичных или обычных VLAN на портах магистрали PVLAN.

Поддерживается только инкапсуляция IEEE 802.1q. С помощью изолированных портов магистрали можно объединять трафик всех вторичных портов на магистрали. С помощью случайных портов магистрали можно объединять несколько случайных портов, необходимых в данной топологии, в один порт магистрали, который вмещает несколько первичных сетей VLAN.

Дополнительные сведения см. в разделе Магистрали частных сетей VLAN.

Чтобы настроить интерфейс в качестве порта магистрали PVLAN, см. раздел Конфигурация интерфейса уровня 2 в качестве порта магистрали PVLAN.

Чтобы настроить интерфейс в качестве случайного порта магистрали, см. раздел Конфигурация интерфейса уровня 2 в качестве случайного порта магистрали.

Проверка

Используйте этот раздел для того, чтобы подтвердить, что ваша конфигурация работает правильно.

Средство Интерпретатор выходных данных ( только для зарегистрированных клиентов ) (OIT) поддерживает некоторые команды show. Используйте OIT для просмотра аналитики выходных данных команды show.

CatOS

show pvlan – отображает конфигурацию PVLAN. Проверьте связь изолированных и первичных сетей VLAN друг с другом. А также проверьте отображение портов хоста.

show pvlan mapping – отображает сопоставление PVLAN с конфигурацией на случайных портах.

Программное обеспечение Cisco IOS

show vlan private-vlan – отображает сведения о PVLAN со связанными портами.

show interface mod/port switchport – отображает сведения об интерфейсах. Проверьте правильность работы рабочего режима, а также рабочие параметры PVLAN.

show interfaces private-vlan mapping – отображает настроенное сопоставление сетей PVLAN.

Процедура проверки

Выполните следующие шаги:

Проверьте конфигурацию PVLAN на коммутаторах.

Проверьте связь/сопоставление первичных и вторичных сетей PVLAN друг с другом. А также проверьте включение необходимых портов.

Проверьте правильность конфигурации случайного порта.

Следующие выходные данные указывают, что рабочий режим портов – promiscuous, рабочие сети VLAN – 100 и 101.

Запустите пакет запроса ICMP-эхо из порта хоста на случайный порт.

Помните, что так как оба устройства находятся в первичной VLAN, они могут быть в одной сети.

Выполните запрос ICMP-эхо между портами хоста.

В следующем промере host_port_2 (10.1.1.99) отправляет запрос ICMP-эхо на host_port (10.1.1.100). Выполнение данного запроса не удалось. Однако выполнение запроса ICMP-эхо из другого порта хоста на случайный порт прошло успешно.

Устранение неполадок

Поиск и устранение неполадок в сетях PVLAN

В данном разделе описаны некоторые основные проблемы, которые возникают во время конфигурации PVLAN.

Проблема 1

Отображается следующее сообщение об ошибке. %PM-SP-3-ERR_INCOMP_PORT: is set to inactive because is a trunk port

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В таблице раздела Правила и ограничения данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Если нет поддержки на порте PVLAN, выберите порт в другой ASIC на данном или на другом модуле. Чтобы возобновить деятельность портов, удалите конфигурацию изолированного или общего порта VLAN и выполните команды shutdown и no shutdown.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе Ограничения и другие функции документа Конфигурация частных сетей VLAN.

Проблема 2

В процессе конфигурации PVLAN может отобразится одно из следующих сообщений.

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В таблице раздела Правила и ограничения данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Выполните команду show pvlan capability (CatOS), которая указывает преобразование порта в порт PVLAN. Если нет поддержки для PVLAN на определенном порте, выберите порт в другой ASIC на данном или на другом модуле.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе Ограничения и другие функции документа Конфигурация частных сетей VLAN.

Проблема 3

Не удается настроить PVLAN на некоторых платформах.

Решение. Проверьте, чтобы платформа поддерживала сети PVLAN. Чтобы определить, поддерживает ли платформа или версия ПО сети PVLAN перед началом конфигурации, см. раздел Матрица поддержки коммутаторов Catalyst на частных сетях VLAN.

Проблема 4

На MSFC коммутатора Catalyst 6500/6000 невозможно выполнить запрос ICMP-эхо на устройство, которое соединено с изолированным портом на данном коммутаторе.

Решение. На модуле управления проверьте, чтобы данный порт на MSFC (15/1 или 16/1) является случайным.

Также настройте интерфейс VLAN на MSFC, как указано в разделе Конфигурация уровня 3 данного документа.

Проблема 5

С помощью команды no shutdown невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN.

Решение. Из-за сущности сетей PVLAN невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN. Можно активировать только тот интерфейс VLAN, который относится к первичной VLAN.

Проблема 6

На устройствах Catalyst 6500/6000 с MSFC/MSFC2 записи ARP, полученные на интерфейсах PVLAN уровня 3 не устаревают.

Решение. Записи ARP, полученные на интерфейсах частных VLAN уровня 3, являются фиксированными и не устаревают. С помощью подключения нового оборудования с помощью IP-адреса создается сообщение. Запись ARP не создается. Таким образом, необходимо удалить ARP-записи порта PVLAN при изменении MAC-адреса. Чтобы добавить или удалить ARP-записи PVLAN вручную, выполните следующие команды.

Второй способ – выполнить команду no ip sticky-arp в ПО Cisco IOS версии 12.1(11b)E и более поздних.