Ssh что это в роутере

SSH-туннель домой без необходимости оставлять включённым домашний ПК

Disclaimer

Этот пост появился здесь по нескольким причинам:

1) Меня попросил сам Boomburum

2) Есть предположение, что на хабре всё-таки есть люди, имеющие прямое отношение к IT, но при этом имеющие весьма отдалённое представление о пользе SSH и её извлечении из обычного домашнего роутера, и которым, надеюсь, будет весьма интересно и полезно об этом узнать.

Бла-бла-бла, а топик-то о чём?

Итак, я обещал рассказать «как поднять ssh-туннель домой без необходимости оставлять включённым домашний ПК» и, как правильно догадался peter23 речь пойдёт про ssh-сервер на роутере.

Сначала о том, кому и зачем это может понадобиться и каковы начальные условия.

Предположим Вы находитесь в сети, которая подключена к интернет с ограничениями, доставляющими вам неудобства. Или напротив — Вы подключились к публичной точке доступа и у Вас обострение паранойи есть основания для беспокойства. В общем, Вы находитесь в ситуации, когда очень хотелось бы больше свободы/контроля в сети, но увы. И, кажется, можно было бы залогиниться на домашний компьютер через какой-нибудь сервис вроде logmein или teamviewer, но этот самый домашний компьютер представляет из себя ноутбук, забытый на диване без подзарядки, а личного сервера у вас нет.

Но зато у Вас дома всегда включён маршрутизатор и, пока вас нет, он просто тратит электроэнергию.

Есть несколько вариантов выхода из ситуации. Ниже описан лишь один из них.

1) Определяемся с роутером

Хорошо ли вы знаете свой маршрутизатор?

Присмотритесь, может быть в заявленных функциях уже есть поддержка SSH или даже TOR. Если нет, то проверьте, можно ли её туда добавить. Для великого множества домашних и SOHO маршрутизаторов существует масса альтернативных прошивок, таких как, например, DD-WRT. Я не отрицаю достоинств прочих альтернативных прошивок, но для примера возьму эту.

У вас «народный» D-Link DIR-xxx, ASUS WL-xxxGx/RT-Nxx, Netgear, TP-Link, TRENDnet, «гиковский» Linksys WRT-xxx, Ubiquiti или что-то вроде того? Вам повезло!

Идём в базу совместимых роутеров на официальном сайте прошивки и вводим название и модель своего маршрутизатора в строку поиска. Если всё хорошо, то на всякий случай обратимся ещё к коллективному разуму для уточнения подробностей о поддержке Вашей модели. Уразумев тонкости вопроса прошиваем роутер по инструкции на сайте. Не забудьте про 30/30/30.

Если всё прошло успешно, то настраиваем постоянное подключение к интернет и переходим к следующему пункту.

2) Путь домой

Следующим шагом необходимо понять как прийти из интернета домой.

По какому адресу обратиться к роутеру?

Необходимое условие — Ваш провайдер предоставляет Вам внешний IP адрес.

Хорошо, если этот адрес статический, тогда просто запомним его на будущее. Если же адрес динамический, то проще всего использовать сервис вроде DynDNS из числа поддерживаемых прошивкой маршрутизатора.

Это проще простого: регистрируетесь на сайте, в меню роутера Setup->DDNS выбираете в выпадающем списке этот сайт, вводите «логин-пароль-хост-остальное по вкусу», нажимаете кнопку «Apply Settings» и забываете об этом. Теперь Вам надо помнить только хост (кстати, даже если IP у вас статический, можете так сделать простой для запоминания адресок, а то вдруг провайдер поменяется или случится переезд).

В итоге мы имеем на руках «адрес своего дома» в интернет в виде IP или доменного имени. Ура!

3) Знакомимся с возможностями SSHd на роутере.

http://www.dd-wrt.com/wiki/index.php/SSH

Весьма гибкий инструмент, не правда ли?

Попробуем же с его помощью пустить весь Ваш трафик от браузера и других программ через домашний роутер. Т.е. поднять ssh-туннель от Вас до домашнего роутера, таким образом, чтобы вход в него на Вашей стороне выглядел как локальный SOCKS-прокси а на выходе роутер весь трафик разруливал в соответствии с назначением, давая нам возможность скрытно безнаказанно и безопасно выйти в свободный интернет (да-да, это очень «толстая» формулировка, несомненно) и заодно пользоваться домашними сетевыми ресурсами, если таковые имеют место быть. Короче — почувствовать себя как дома.

Далее я предполагаю, что Вы будете использовать Windows, т.к. в жизни не встречал пользователя другой ОС, который бы не знал что делать с SSH.

Ну, хорошо, надкусановоды, ещё, но им уже объясняли, и вообще.

Хорошо бы не забыть, что удалённый SSH-доступ в DD-WRT необходимо включить в разделе Administration->Management.

Я люблю задавать для SSH порт 443, т.к. этот порт почти всегда открыт наружу в корпоративных сетях и скромный шифрованый трафик на него обычно не вызывает подозрений. Внутри сети я тоже поставил 443, чтобы не путаться, а заодно отключил вход по паролю и телнет.

Любителям прекрасного советую настроить Port-Knocking и запаролить приватный ключ, если не лень каждый раз стучать по портам и клаве.

6) И чё с этим делать?

Вариантов масса. Можно например использовать такой туннель как локальный прокси для браузера. Как-то так или этак:

Или для доступа по RDP или SSH на другие сервера, или просто IM клиент или Skype в интернет выпустить.

И даже если ваше приложение не понимает SOCKS-прокси, достаточно просто запустить

polipo socksParentProxy=localhost:5150

и будет Вам HTTP прокси на порту 8123. В общем, всё в Ваших руках.

UPD:

Мой ответ из личной переписки по следам топика для тех несчастных, у кого только 80 порт и никаких CONNECT.

daniel.haxx.se/docs/sshproxy.html

www.nocrew.org/software/httptunnel.html

Ну и сразу для новичков-пингвиноводов-убунтолюбов — corkscrew или proxytunnel

А для их более красноглазых друзей бонус от ValdikSS

Кстати, на хабре уже писали что, роутер Вам и торренты качать может и много чего ещё. Да и домашний комьютер можно включить удалённо так или иначе (или, пробросив порт, вот так).

Настройте SSH на своем маршрутизаторе для безопасного веб-доступа из любого места

Подключение к Интернету из точек доступа Wi-Fi, на работе или в любом другом месте вне дома подвергает ваши данные ненужному риску. Вы можете легко настроить маршрутизатор для поддержки безопасного туннеля и защиты трафика удаленного браузера — читайте дальше, чтобы узнать, как это сделать.

Что такое и зачем настраивать безопасный туннель?

Вам может быть любопытно, почему вы даже захотите установить безопасный туннель между вашими устройствами и домашним маршрутизатором, и какие преимущества вы получите от такого проекта. Давайте рассмотрим несколько различных сценариев, в которых вы используете Интернет, чтобы проиллюстрировать преимущества безопасного туннелирования.

Сценарий первый: вы находитесь в кафе, используя свой ноутбук, чтобы просматривать Интернет через их бесплатное соединение Wi-Fi. Данные покидают модем Wi-Fi, передаются по воздуху в незашифрованном виде на узел Wi-Fi в кафе, а затем передаются в большой интернет. Во время передачи с вашего компьютера в большой интернет ваши данные широко открыты. Любой, у кого есть Wi-Fi-устройство, может прослушать ваши данные. Это так больно легко, что мотивированный 12-летний подросток с ноутбуком и копией Firesheep может получить ваши учетные данные на все случаи жизни. Вы словно находитесь в комнате, где говорят только на английском и разговаривают по-китайски по-китайски. В тот момент, когда кто-то говорит на китайском (мандаринском) языке, входит (сниффер Wi-Fi), ваша псевдо-конфиденциальность разрушается.

Сценарий второй: вы находитесь в кафе, используя свой ноутбук, чтобы снова просматривать Интернет через их бесплатное соединение Wi-Fi. На этот раз вы установили зашифрованный туннель между вашим ноутбуком и домашним маршрутизатором, используя SSH. Ваш трафик направляется через этот туннель напрямую с вашего ноутбука на домашний маршрутизатор, который работает в качестве прокси-сервера. Этот конвейер недоступен для анализаторов Wi-Fi, которые не видят ничего, кроме искаженного потока зашифрованных данных. Независимо от того, насколько быстрым является создание, насколько небезопасно соединение Wi-Fi, ваши данные остаются в зашифрованном туннеле и покидают его только после того, как они достигли вашего домашнего интернет-соединения и вышли в большой интернет.

В первом сценарии вы занимаетесь серфингом широко; во втором сценарии вы можете войти в свой банк или на другие частные веб-сайты с той же уверенностью, что и со своего домашнего компьютера.

Хотя в нашем примере мы использовали Wi-Fi, вы можете использовать SSH-туннель для защиты жесткого соединения, например, запустить браузер в удаленной сети и пробить дыру в брандмауэре, чтобы работать в Интернете так же свободно, как при домашнем соединении.

Звучит хорошо, не так ли? Его невероятно легко настроить, поэтому нет времени, подобного настоящему, — вы можете настроить SSH-туннель в течение часа.

Что вам нужно

Существует много способов настроить SSH-туннель для обеспечения безопасности при просмотре веб-страниц. В этом уроке мы сконцентрируемся на настройке туннеля SSH самым простым способом с наименьшим количеством суеты для пользователя с домашним маршрутизатором и компьютерами на базе Windows. Чтобы следовать нашему уроку, вам понадобятся следующие вещи:

Генерация ключей для нашего зашифрованного туннеля

Хотя может показаться странным переходить к созданию ключей еще до того, как мы настроим SSH-сервер, если у нас есть готовые ключи, мы сможем настроить сервер за один проход.

Если вы планируете использовать несколько устройств с вашим SSH-сервером (например, ноутбук, нетбук и смартфон), вам необходимо сгенерировать пары ключей для каждого устройства. Создайте пароль и сохраните дополнительные пары ключей, которые вам нужны сейчас. Обязательно скопируйте и вставьте каждый новый открытый ключ во временный документ.

Настройка вашего роутера для SSH

И Tomato, и DD-WRT имеют встроенные SSH-серверы. Это потрясающе по двум причинам. Во-первых, когда вы вручную устанавливали SSH-сервер и настраивали его, вам было очень трудно подключиться к вашему маршрутизатору через telnet. Во-вторых, поскольку вы используете свой SSH-сервер на своем маршрутизаторе (который, вероятно, потребляет меньше энергии, чем лампочка), вам никогда не придется оставлять основной компьютер включенным только для облегченного SSH-сервера.

Настройка удаленного компьютера для доступа к вашему SSH-серверу

Здесь происходит волшебство. У вас есть пара ключей, у вас есть запущенный и работающий сервер, но ничего из этого не имеет значения, если вы не можете удаленно подключиться с поля и туннеля к маршрутизатору. Время разрушить нашу надежную сетевую книгу под управлением Windows 7 и приступить к работе.

Настройка вашего браузера для подключения к PuTTY

У нас есть один крошечный твик, чтобы применить, прежде чем мы все готово. Firefox по умолчанию не направляет DNS-запросы через прокси-сервер. Это означает, что ваш трафик всегда будет зашифрован, но кто-то, отслеживающий соединение, увидит все ваши запросы. Они бы знали, что вы были на Facebook.com или Gmail.com, но больше ничего не увидели бы. Если вы хотите направить свои DNS-запросы через SOCKS, вам нужно включить его.

Посмотрим, все ли работает так, как было запланировано? Чтобы проверить это, мы открыли два браузера: Chrome (слева) без туннеля и Firefox (справа), недавно настроенный для использования туннеля.

Слева мы видим IP-адрес узла Wi-Fi, к которому мы подключаемся, а справа, благодаря нашему SSH-туннелю, мы видим IP-адрес нашего удаленного маршрутизатора. Весь трафик Firefox направляется через сервер SSH. Успех!

Есть совет или хитрость для обеспечения безопасности удаленного трафика? Использовать SOCKS сервер / SSH с конкретным приложением и любить его? Нужна помощь в выяснении, как зашифровать ваш трафик? Давайте послушаем об этом в комментариях.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Настройка роутера

Оглавление

Как работает роутер

Самый обычный домашний роутер, который уже есть почти в каждой квартире – это весьма интересное и сложное устройство. Между прочим, оно объединяет в себе функции сразу трёх различных сетевых устройств:

В роутере в качестве операционной системы установлен Linux (да-да). У очень многих роутеров имеется DHCP-сервер, веб-сервер, SSH-сервер, NAT, Telnet, файервол – всё это есть практически в каждом домашнем роутере. Также могут быть дополнительные сервисы и утилиты.

Между прочим, при профессиональном развёртывании сети (например, в крупной организации, которая занимает несколько этажей здания), используются все три упомянутых сетевых элемента по отдельности: с помощью свитчей компьютеры и серверы объединяются в локальную сеть. На самом деле, для локальной сети роутер не нужен – один или несколько свитчей справятся с передачей локального трафика. Свитч – это устройство второго уровня (Layer 2), который называется канальным (data link). Свитчи не имеют IP и не понимают их. Перенаправление трафика в локальной сети, то есть с помощью свитчей, происходит на основе MAC-адресов.

Беспроводные точки доступа (AP) – это также устройства второго уровня – у них нет своих IP адресов. В больших сетях AP подключаются к свитчам.

И, наконец, классические роутеры – в них нет необходимости при передаче данных в локальной сети – они нужны для маршрутизации трафика МЕЖДУ сетями. Это могут быть локальные подсети одной организации или локальная сеть организации и сеть Интернет-провайдера.

Как уже было сказано, в домашнем роутере все необходимые элементы для обеспечения локальной сети и маршрутизации трафика во внешнюю сеть собраны в одном устройстве.

Упрощённо говоря – порты LAN вашего роутера – это свитч, который подключён к роутеру по внутреннему сетевому интерфейсу (eth0, например), а порт WAN – это сетевой интерфейс роутера для маршрутизации трафика во внешние сети. На самом деле – это чуть упрощённая модель, все порты LAN 1-4 и WAN могут принадлежать одному программируемому свитчу и быть разделены с помощью виртуальных LAN (VLAN) – не будем вникать в такие дебри, но просто знайте, что это позволяет, к примеру, изменить VLAN1 и VLAN2 так, что у роутера будет, например, три WAN порта и два LAN.

Я буду показывать настройку роутера на примере RT-N66U с прошивкой Asuswrt-Merlin. Большая часть из этих настроек доступна для большинства роутеров. Но внешний вид веб интерфейса может быть самым разным, в том числе совершенно не похожим на скриншоты, которые я сделал для вас.

Если вы и так знаете, как настраивать роутер, то переходите сразу к хардкорной части.

Сколько IP адресов у роутера

Домашнему роутеру необходимо и достаточно ровно два IP адреса. Один IP адрес – в локальной сети, и ещё один IP адрес для сети Интернет-провайдера. У каждого роутера должно быть столько IP адресов, к скольким сетям он одновременно подключён. К примеру, если роутер объединяет три подсети, то у него три IP адреса.

Как зайти в настройки роутера

Для управления роутером через веб-интерфейс, откройте браузер и введите IP адрес роутера. В большинстве случаев это 192.168.0.1 или 192.168.1.1. Если ничего не открылось, то попробуйте 192.168.0.1:8080 или 192.168.1.1:8080.

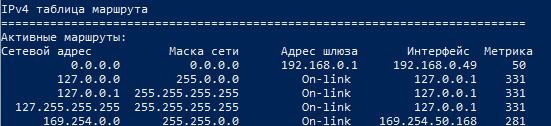

Если вы установили другой IP адрес для роутера и забыли его, то откройте командную строку Windows (нажмите Win+x и выберите Windows PowerShell (администратор)) и выполните там команду

Найдите строку с четырьмя нулями, например:

В ней адрес шлюза и будет IP адресом роутера – в моём случае это 192.168.0.1.

Вам нужно будет ввести логин и пароль для входа – посмотрите его в документации или погуглите заводской пароль для вашей модели.

Что делать если забыл пароль от роутера? Как зайти в роутер, если admin и password (учётные данные по умолчанию) заменил на другие и забыл, а на любые варианты паролей роутер отвечает «неправильная пара логин-пароль».

Самое простое — сброс до заводских настроек (Hard Reset) — для этого нужно иголкой нажать маленькую кнопочку на корпусе роутера — или погуглите, как это делается для вашей модели. Но придётся всё настраивать заново, в том числе подключение к Интернет-провайдеру.

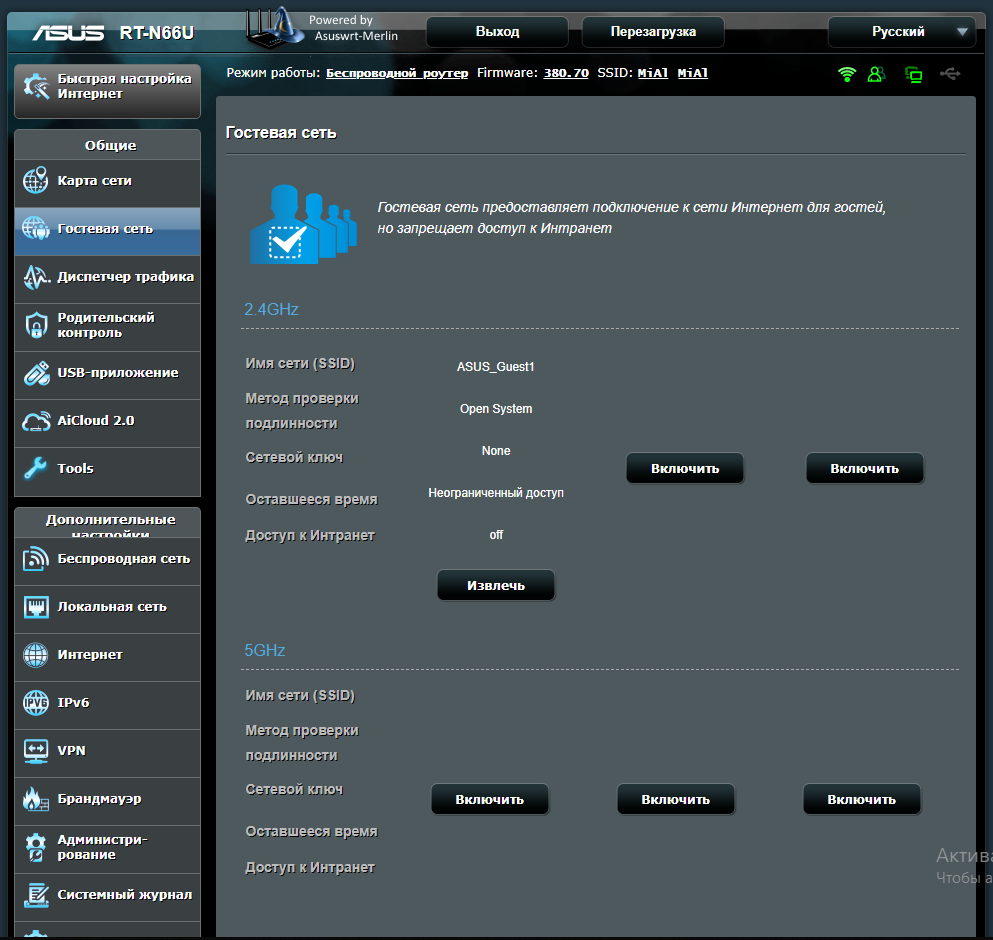

Что такое гостевая сеть Wi-Fi

Гостевая сеть позволяет создать новую Wi-Fi сеть. Особенности гостевой сети:

То есть если вы создали гостевую сеть и к ней подключаются пользователи, то они будут выходить в Интернет с вашим IP. Отличие от основной сети в том, что нет доступа к локальным ресурсам и вы можете установить другой пароль, не связанный с вашим основным Wi-Fi.

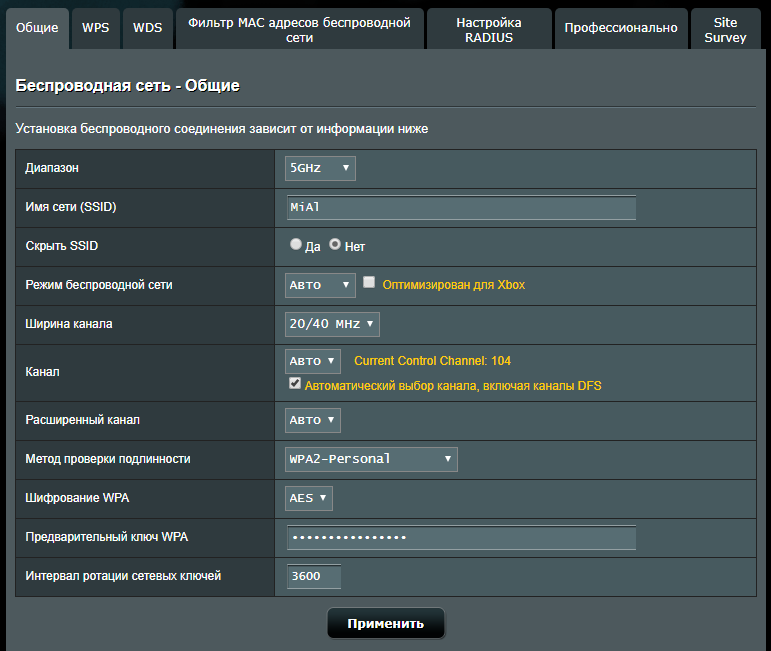

Настройка Wi-Fi

Современные роутеры с беспроводной точкой доступа обычно поддерживают два диапазона частот: 2.4 GHz и 5 GHz. Если вы не пользуетесь каким-то из этих диапазонов, его можно отключить.

Сети в диапазонах 2.4 GHz и 5 GHz могут иметь одинаковое имя или разное. Могут иметь одинаковые пароли или разные. Фактически – это две разные сети – их работа обеспечивается разными сетевыми картами и у них разные MAC-адреса.

Опция «Скрыть SSID» означает, что ваша сеть не будет видна обычным устройствам и для подключения к ней нужно будет сначала ввести имя сети, а затем её пароль. Это дополнительная защита, её нельзя считать надёжной. То есть если вы выбрали скрыть сеть, то всё равно установите надёжный пароль, поскольку для хакера не составит особого труда узнать имя сети.

Пароль Wi-Fi должен быть длинным и сложным, с использованием больших и маленьких букв, цифр и специальных символов.

Режим беспроводной сети позволяет выбрать, какой стандарт использовать. У вас могут быть разные варианты, в зависимости от возможностей роутера. Если к беспроводной сети подключено много разных устройств различного года выпуска, то выберите автоматический режим.

Ширина канала: Стандарт 802.11n поддерживает режим 40 MHz, который объединяет два соседних канала 20 MHz для создания большей «трубы». То есть это увеличивает пропускную способность. 802.11ac поддерживает также режим 80 MHz. То есть, чем больше это значение, тем лучше – но как и с выбором стандарта, учитывайте возможности устройств, которые будут подключаться. Если не уверены, выберите автоматический режим.

Канал: выберите любой или поставьте автоматический выбор.

Метод проверки подлинности: самое главное, не оставляйте сеть открытой или защищённой с помощью WEP, поскольку это очень небезопасно. Выберите WPA2-Personal.

Также найдите настройку WPS и обязательно её отключите.

Настройка локальной сети

Здесь вы можете поменять имя и IP адрес роутера – обычно это не требуется.

По умолчанию включён DHCP-сервер. Благодаря нему подключённые к роутеру устройства получают локальный IP адрес. Обычно нет необходимости что-либо здесь менять. Но в этой вкладке содержится важный пункт, позволяющий присваивать IP адреса вручную – то есть здесь вы можете назначить устройствам постоянные IP адреса – помните об этом, если вам понадобиться это сделать.

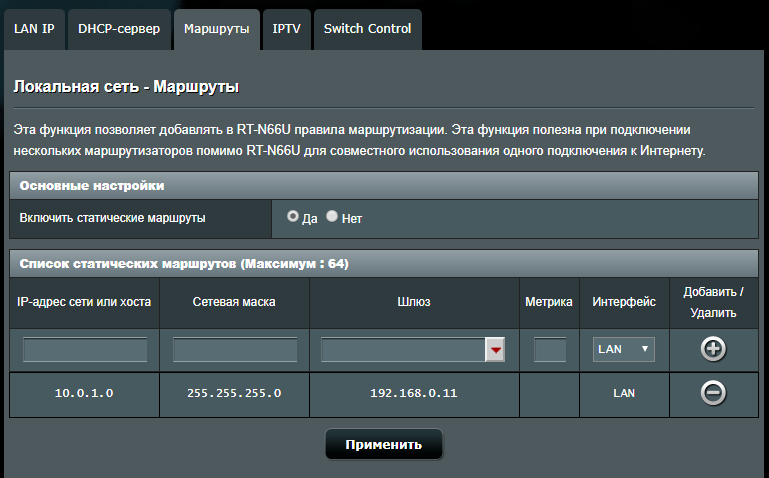

Настройка маршрутов локальной сети

Подавляющему большинству пользователей это не нужно. Настройка маршрутов нужна если у вас больше чем один роутер. И вы хотите:

Исходные данные: в данный момент мы настраиваем роутер, находящийся в сети 192.168.0.0/24.

Второй роутер находится в подсети 10.0.1.0/24. То есть он присваивает подключённым к нему устройства адреса 10.0.1.2, 10.0.1.3, 10.0.1.4 и так далее. Этот второй роутер через свой WAN порт подключён к нашему первому роутеру в порт LAN, причём ему назначен IP адрес, допустим, 192.168.0.11. Итак, у этого второго роутера два IP адреса: 10.0.1.1 для своей локальной сети и 192.168.0.11 на его WAN порту.

Чтобы мы могли подключаться к ресурсам той второй сети, добавьте маршрут где в качестве IP-адреса сети или хоста укажите 10.0.1.0, в качестве Сетевой маски – 255.255.255.0, а в качестве Шлюза – 192.168.0.11 (IP адрес второго роутера в сети первого роутера). Выберите интерфейс LAN.

Сделанные настройки позволяют правильно перенаправлять запросы в соседнюю локальную сеть 10.0.1.0/24.

На втором роутере также нужно сделать настройки маршрута, чтобы роутер знал, как связаться с сетью 192.168.0.0/24. Для этого добавьте маршрут где в качестве IP-адреса сети или хоста укажите 192.168.0.0, в качестве Сетевой маски – 255.255.255.0, а в качестве Шлюза – 192.168.0.1 (IP адрес первого роутера). Выберите интерфейс WAN.

Поскольку на втором роутере нет Интернет-соединения, то чтобы он мог использовать Интернет-подключение первого роутера, добавьте ещё один маршрут на втором роуоте, где в качестве IP-адреса сети или хоста укажите 0.0.0.0, в качестве Сетевой маски – 0.0.0.0, а в качестве Шлюза – 192.168.0.1 (IP адрес первого роутера). Выберите интерфейс WAN.

Если вы не знаете, что это за четыре нуля, то прочитайте здесь о маршруте по умолчанию. Если короткой, любой трафик, который не предназначен для локальной сети (не для 10.0.1.0/24) и не для других маршрутов (не для 192.168.0.0/24) будет отправляться по маршруту по умолчанию.

Примечание: мне не удалось проверить эти настройки (нет двух подходящих роутеров) – если вы в этом хорошо разбираетесь и увидели ошибку в моих маршрутах – напишите, пожалуйста.

Настройка Интернета

Здесь главная вкладка Подключение. Но она настраивается работниками Интернет-провайдера, либо даются чёткие указания на этот счёт, поэтому не нужно ничего менять.

Переключение портов

Переключаемый порт позволяет временно открыть порты для соединений из Интернета, когда сетевым устройствам требуются неограниченный доступ в Интернет. Имеется два способа для открытия входящих портов: переадресация портов и переключение портов. Переадресация портов открывает определенные порты на все время и устройства должны использовать статические IP адреса. Переключение портов открывает входящий порт, только когда сетевое устройство запрашивает доступ к переключаемому порту. В отличие от переадресации портов, переключение портов не требует статического IP адреса для сетевых устройств. Переключение портов позволяет нескольким устройствам совместно использовать один открытый порт, а переадресация портов разрешает доступ к открытому порту только одному клиенту.

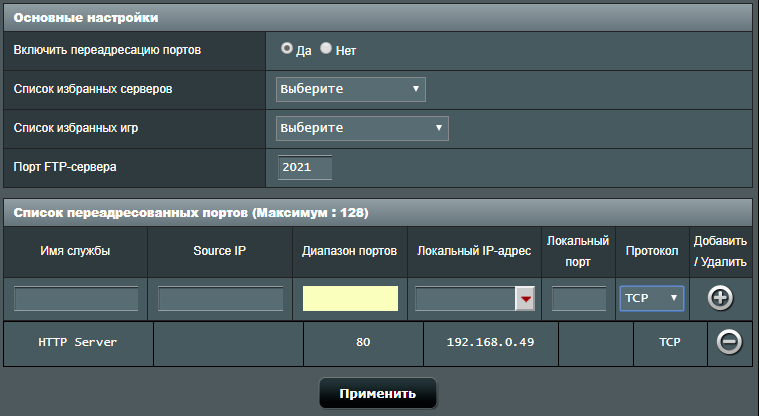

Переадресация портов

У всех устройств локальной сети, понятное дело, локальные IP адреса – с такими адресами они не могут выходить в Интернет. Поэтому используется NAT, то есть Network Address Translation — «преобразование сетевых адресов».

Не будем прямо сейчас рассматривать технические подробности, но суть в том, что локальный компьютер может выйти в Интернет и получить данные, но из вне никто не может связаться с локальным компьютером – потому что у него локальный IP, а запрос приходит на внешний IP роутера (невозможно сделать запрос из вне на локальный адрес сети) и роутер просто не знает, кому его нужно переадресовать.

Именно эту проблему позволяет решить переадресация портов. Мы чётко указываем, что если пришёл запрос на 80 порт, то это соединение нужно перенаправить, например, на локальный IP 192.168.0.49.

Благодаря такой настройке, если кто-то обращается по IP к роутеру на установленный для переадресации порт (80 к примеру), то роутер чётко знает, какому локальному IP его нужно передать.

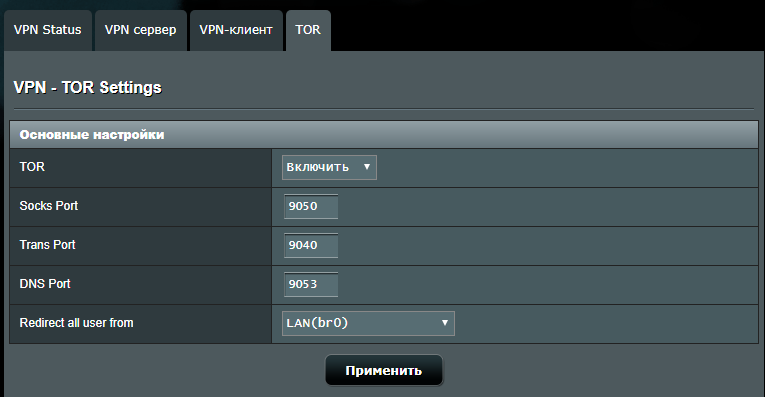

Настройка VPN/Tor

Эти функции есть не во всех роутерах. Здесь вы можете включить перенаправление трафика всех пользователей локальной сети через Tor.

Также вы можете настроить роутер для работы в качестве OpenVPN клиента, и тогда все пользователи локальной сети будут выходить в Интернет через VPN.

Если вы хотите, чтобы роутер работал как клиент OpenVPN, то проще всего загрузить файл конфигурации с настройками VPN. При этом самым удобным вариантом является файл конфигурации с встроенными в него сертификатами. Как это сделать написано здесь.

Либо можно включить на роутере OpenVPN сервер, тогда он сгенерирует файл конфигурации, с помощью которого можно будет подключаться к роутеру как к виртуальной частной сети (VPN).

Настройка брандмауэра (файервола)

Файерволы роутеров позволяют фильтровать данные как на прикладном (седьмом) уровне, так и на транспортном уровне (четвёртом).

На прикладном уровне возможна фильтрация протокола HTTP на основе адресов сайтов, а также содержимого, то есть слов на сайте. Помните, что фильтруются только данные, передаваемые по HTTP протоколу, протокол HTTPS передаётся как есть, без фильтрации.

Фильтр сетевых служб – это фильтрация на уровне TCP и UDP протоколов (транспортный уровень). Фильтр сетевых служб блокирует обмен пакетами между локальной и глобальной сетями и ограничивает устройства в использовании определенных сетевых служб. Например, если вы хотите заблокировать интернет-серфинг, введите 80 в порт назначения. Трафик, использующий порт 80 будет заблокирован.

Оставьте поле исходного IP/MAC пустым для применения этого правила ко всем устройствам локальной сети.

В настройках файервола можно «Включить защиту DoS», если ваш роутер это поддерживает.

Администрирование роутера

Здесь вы можете сделать резервную копию настроек или восстановить настройки файла.

Очень важно – регулярно проверяйте обновления для вашей модели роутера и устанавливайте их, чтобы защититься от известных уязвимостей.

Кроме управления по веб-интерфейсу, многие роутеры также поддерживают управление через:

SSH и Telnet позволяют нам подключиться к консоли (командной строке роутера), а SNMP – это протокол управления устройствами со своими командами.

Для веб-интерфейса и SSH можно включить доступ из WAN. Это означает, что вы сможете управлять роутером не только из своей локальной сети, но также и из Интернета, подключившись к нему по внешнему IP адресу. Подавляющему числу людей это не нужно. Настоятельно рекомендую отключить доступ и к веб-интерфейсу, и к SSH из WAN, кроме тех случаев, когда вы точно понимаете что делаете и зачем вам это нужно.

Управление роутером через SSH (Telnet) в командной строке

Командная строка даёт полный контроль над роутером и над любой системой Linux. Нужно чётко понимать, что веб (или графический) интерфейс содержит только те настройки, которые его создатели посчитали нужным добавить. По сути, это только вершина айсберга от всех возможностей настройки роутера.

Поскольку командная строка даёт нам полный контроль, то рекомендую перед началом сделать копию настроек роутера (сохранить файл с настройками). В случае возникновения проблем, можно будет быстро вернуться к исходному состоянию.

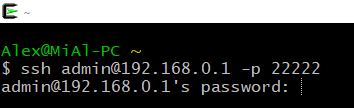

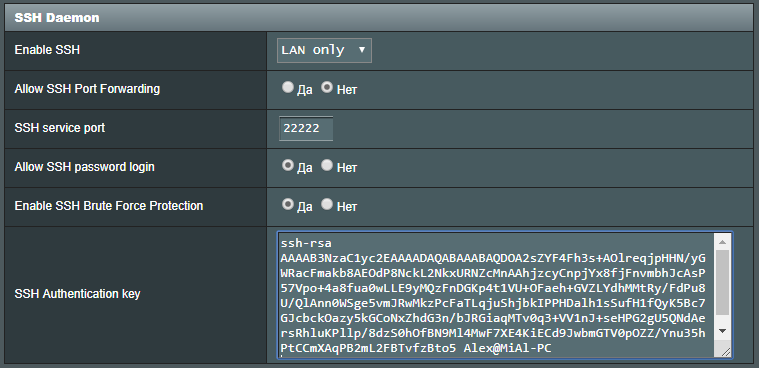

В зависимости от того, что у вас есть SSH или Telnet, включите их. Мне доступны оба варианта, я выбираю SSH как более привычный.

Если вы настраиваете роутер из Linux, то там обычно есть и SSH, и Telnet – если нет, установите их прямо из репозиториев.

В Windows для SSH я настоятельно рекомендую использовать Cygwin это командная строка и набор утилит Linux, которые работают прямо в Windows, не требуя виртуальной машины или какой-то настройки. В Cygwin, в случае необходимости, можно сгенерировать SSH ключи и работать с другими консольными программами Linux.

Для Telnet установите PuTTY.

Итак, включаю SSH, меняю порт на 22222 (по умолчанию порт 22 – не люблю без необходимости использовать стандартные порты, поэтому меняю на любой незанятый).

Теперь в Cygwin вводим команду вида:

Замените имя_пользователя на имя пользователя в роутере, вместо IP_роутера впишите IP роутера. Если вы используете стандартный порт, то можно не указывать опцию -p, в противном случае укажите испольуемый ПОРТ.

Например, имя моего пользователя admin, роутер имеет адрес 192.168.0.1, я подключаюсь к порту 22222, тогда моя команда имеет вид:

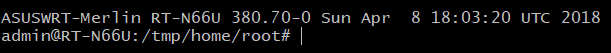

Если вы выполняете подключение впервые, то вам зададут вопрос, хотите ли вы подключиться, введите yes. Затем введите пароль пользователя роута:

Для подключения по telnet:

Строка /tmp/home/root говорит о том, что я нахожусь в папке /tmp/home/root. Перейду в корневую папку и посмотрю её содержимое:

Посмотрим информацию о версии ядра Linux и о прошивке:

Узнаем информацию о железе:

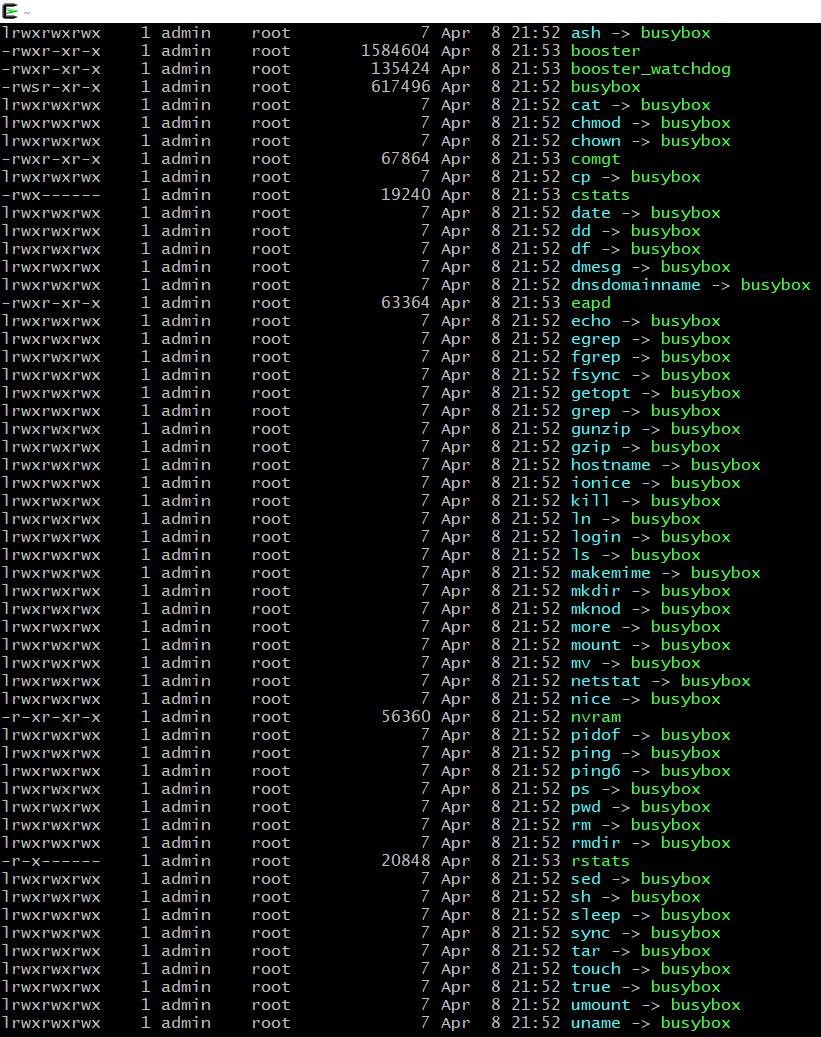

На роутере установлен BusyBox. BusyBox — это набор UNIX утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных систем. В различных версиях и сборках он содержит различное количество утилит.

Для того, чтобы получить список команд, поддерживаемых данным экземпляром BusyBox, запустите его без каких-либо аргументов или используйте опцию —list:

Для того, чтобы узнать о том, что делают отдельные команды, используйте опцию —help в сочетании с этой командой:

Но не все программы в прошивке являются частью BusyBox. Поэтому может потребоваться просмотреть список всех программ:

Некоторые программы размещены в /usr/bin/:

Также в /usr/sbin/:

И в /usr/share/:

Если нет нужной вам программы, то вы можете скачать её из интернета (или создать его путем кросс-компиляции) и положить в временный каталог (/tmp/). Также вы можете скачать полную версию BusyBox с официального сайта (http://www.busybox.net) и поместить его в временный каталог (/tmp/). Но после перезагрузки всё будет как раньше и новые файлы будут удалены.

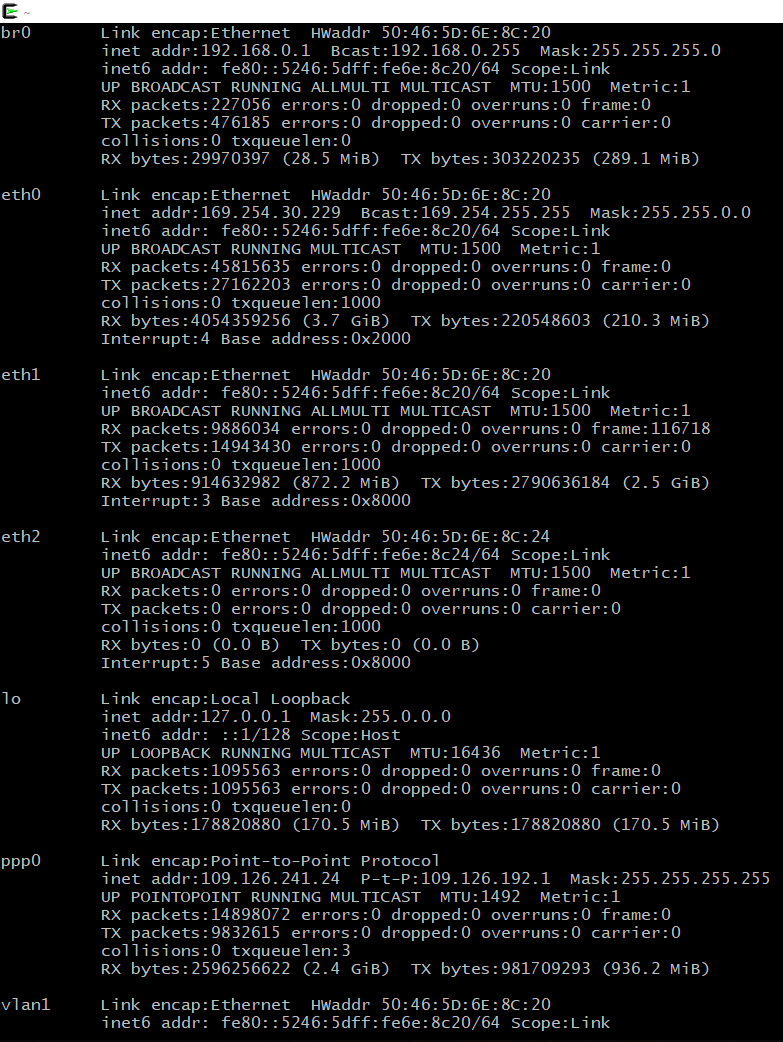

Чтобы увидеть информацию о всех сетевых интерфейсах, введите:

Бросаются в глаза одинаковые MAC-адреса многих сетевых интерфейсов (видимо, из экономии). Например, у eth0 и eth1. Это не сетевые интерфейсы свитча – на свитче все MAC-адреса, конечно же, разные.

В роутерах могут быть разные настройки и набор портов, но, например, на том, который я рассматриваю: eth0 – к этому порту подключён свитч со всеми WAN и LAN портами; к eth1 подключён беспроводной интерфейс на 2.4 GHz, а к eth2 – на 5 GHz.

vlan1 – виртуальная LAN, объединяющая LAN порты. vlan2 – виртуальная LAN, отделяющая WAN порт в свитче.

br0 – это мост, который соединяет интерфейсы vlan1, eth1 и eth2.

ppp0 – Point to Point Protocol Zero – соединение до Интернет-провайдера.

lo – это Loopback, петлевой интерфейс на себя.

Чтобы посмотреть текущие настройки моста:

Для просмотра маршрутов:

Для просмотра ARP таблицы (сопоставляющие IP адреса и MAC адреса):

Просмотр всех сокетов:

Просмотр всех сокетов NAT:

Другие сетевые утилиты: traceroute (построение маршрута до сайта или IP адреса), ping (проверка доступности сайта или IP адреса).

Можно посмотреть все правила iptables:

Смотрим смонтированные разделы:

Информация о файловой системе:

Показать занимаемый размер директориями:

Вывод списка всех подключённых USB устройств:

Чтобы посмотреть список запущенных процессов:

Чтобы в реальном времени наблюдать за потреблением ресурсов роутера и запущенными процессами:

Просмотр переменных окружения:

Аналогичную информацию можно собрать с помощью LinEnum:

Просмотр сообщений системы:

NVRAM

Его можно запустить без аргументов для того, чтобы увидеть все опции:

Если flash не найдена, то используйте nvram.

Все настройки хранятся в переменных.

Показать все переменные:

Для того, чтобы найти переменные с словом NAME, используйте команду nvram/flash совместно с grep:

Опция -i означает искать независимо от регистра букв.

Показать значение определенной переменной (например, порт VPN сервера):

Установить новое значение переменной (например, порт VPN сервера):

Для перезагрузки роутера:

Чтобы увидеть все пароли Wi-Fi роутера:

Чтобы узнать пароль администратора (веб-интерфейс, SSH, Telnet):

Чтобы посмотреть, какие порты к какой виртуальной LAN приписаны:

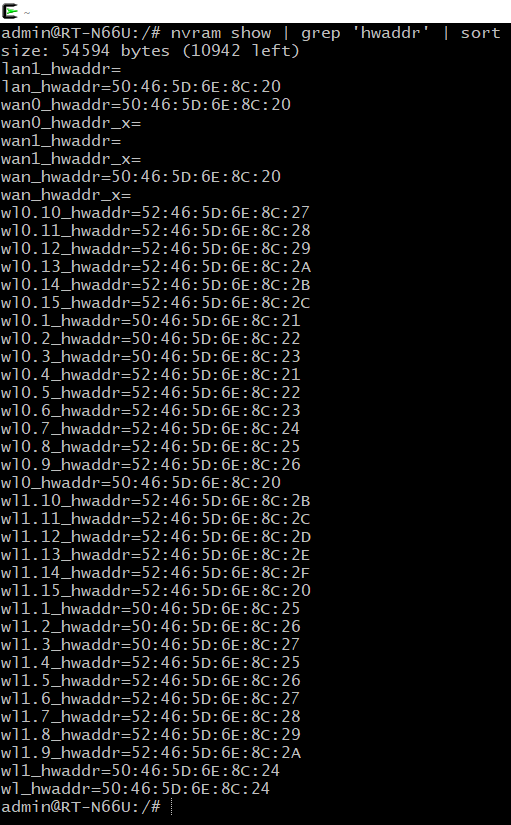

Чтобы увидеть аппаратные адреса (MAC) всех портов, в том числе свитча:

Как настроить подключение к SSH по сертификату без пароля

Можно настроить вход (аутентификацию) в SSH с помощью RSA ключа. Такой способ аутентификации очень удобен – не нужно каждый раз вводить пароль и очень надёжен – практически невозможно взломать вход в SSH с помощью брут-форса.

Последующие команды нужно выполнять в командной строке Linux или в Cygwin (если вы работаете на Windows)

Отключитесь от роутера, если вы подключены к нему по SSH, и на локальной машине (с которой заходим) выполните:

Вам будет предложено сохранить ключ в файле

/.ssh/id_rsa. Также у вас спросят пароль – его можно не вводить.

В настройках роутера найдите пункт «SSH Authentication key» и скопируйте туда содержимое файла id_rsa.pub:

Также отключите вход по паролю – чтобы невозможно было брутфорсить вход в SSH.

Заключение

Роутеры разных производителей и даже модели одного производителя могут сильно различаться. Тем не менее, как бы не был оформлен веб-интерфейс, роутер всегда имеет почти одинаковые настройки Интернета, локальной сети и беспроводной сети.

Также при работе в командной строке, может быть доступен различный набор команд, может быть специфика (nvram в роутерах с прошивкой WRT), но всегда это система на ядре Linux.

Этот пост появился здесь по нескольким причинам:

Этот пост появился здесь по нескольким причинам: